Sáng ngày 28/9/2023, đại diện của VSEC là đại diện duy nhất đến từ Việt Nam đã chia sẻ về cuộc đua giữa người bảo vệ và hacker trong mô hình bảo mật di động trước gần 200 chuyên gia bảo mật trên thế giới trong Hội nghị và triển lãm CRESTCon Australia 2023.

Trò chơi đuổi bắt Mèo vờn Chuột trong Bảo mật Ứng dụng di động

Cat and Mouse Game in Mobile Application Security – RASP and Bypasses (Trò chơi đuổi bắt Mèo vờn chuột trong bảo mật ứng dụng di động) là đề tài tham luận mà Anh Bế Khánh Duy – Chuyên gia bảo mật của VSEC trình bày tại hội nghị. Bằng cách ví von Cybersecurty – an ninh mạng như một trò chơi đuổi bắt – là cuộc đua giữa 2 người, người đuổi (mèo – người bảo vệ) và người chạy (chuột – kẻ tấn công), bài chia sẻ của Duy đã mang lại nhiều liên tưởng thú vị và dễ hiểu về công việc cũng như các chiến thuật của một chuyên gia bảo mật.

Trong cuộc đua này, khi người này chạm được vào người kia thì vai trò sẽ đổi ngược lại, và trò chơi cứ tiếp diễn mãi khi ai cũng tìm cách để bắt kịp kỹ thuật của người kia và ngược lại.

Chuyên gia bảo mật Bế Khánh Duy tại Hội nghị và Triển lãm CrestCon Australia

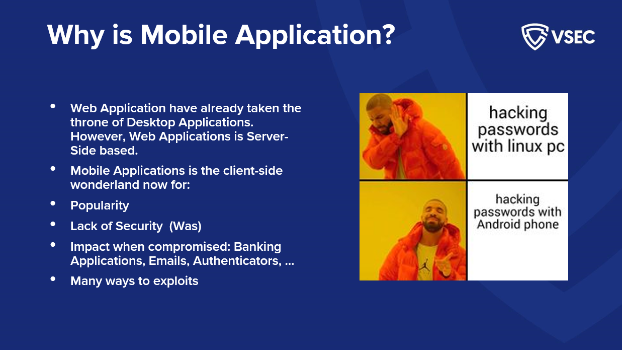

Duy cũng chia sẻ, cuộc đua này có từ thời kỳ hoàng kim của những ứng dụng để bàn (desktop) truyền thống của đầu những năm 2000 và lúc đó là cuộc đua giữa crackers (dịch nghĩa lại) và publisher (dịch nghĩa). Ở hiện tại, xu hướng các ứng dụng đã thay đổi, không còn giống ứng dụng dùng cho máy tính để bàn trước đây nữa. Nổi bật trong xu hướng Cyber security là các vấn đề đang tồn tại trên các thiết bị di động. Duy lấy ví dụ về một số phương thức tấn công đối với các ứng dụng điện thoại di động Android mà hiện tại đang rất phổ biến trên thế giới. Các ứng dụng khi được sử dụng kết hợp với kỹ năng lành nghề của các chuyên gia bảo mật có thể giúp vượt qua nhiều kỹ thuật bảo vệ mà người lập trình đưa vào ứng dụng điện thoại. Đây chính là cuộc đuổi bắt mèo vờn chuột trong mobile security hiện đại. Đặt mình ở vị trí của người tấn công, Duy nhấn mạnh RASP (Runtime application self-protection) là kỹ thuật hữu hiệu để bảo vệ các ứng dụng di động hiện nay.

Xuyên suốt bài trình bày của Duy đã xem xét các công việc và các phương pháp tiếp cận được sử dụng để bảo vệ các ứng dụng di động để vượt qua ngay từ ban đầu cho đến việc sử dụng các giải pháp có trị giá hàng triệu đô la. Người tham dự có được cái nhìn sâu sắc về sự phát triển của các phương pháp bảo vệ và cách thức vượt qua nó, đồng thời đưa ra so sánh giữa bảo mật ứng dụng di động và bảo mật ứng dụng máy tính để bàn. Từ việc đưa ra các chi tiết kỹ thuật của các giải pháp bảo vệ hiện đại, các hình thức trả phí, cập nhật cho các ứng dụng di động và các phương pháp vượt qua, bài trình bày của Duy cũng đề cập đến những thách thức về bảo mật di động và những việc cần làm cho các tổ chức đang sở hữu cũng như đang xây dựng các ứng dụng trên di động.

Trao đổi với Duy trước phiên tham luận, Duy chia sẻ “Với 5 năm kinh nghiệm trong lĩnh vực này, em nghĩ mình vẫn còn non trẻ so với các chuyên gia an ninh mạng trong nước và cả quốc tế. Tuy nhiên, điểm mạnh là trẻ thì luôn đam mê được khám phá, tìm hiểu và phá vỡ các giới hạn, quy định cố hữu. Làm việc tại VSEC, em có cơ hội tiếp cận các khách hàng ở nhiều lĩnh vực từ chính phủ cho đến các doanh nghiệp lớn, các ngân hàng tổ chức tài chính đã giúp em có thể tập trung và phát triển các thế mạnh về thâm nhập để tìm ra các lỗ hổng trong và ngoài ứng dụng của khách hàng với nhiều công nghệ và nền tảng khác nhau.”

Cuộc đua giữa mèo và chuột sẽ luôn lặp lại, nhưng mỗi lần bước vào một vòng đua mới, chuột và mèo lại có thêm những bài học kinh nghiệm và tạo ra những kỹ năng mới. Cũng như vậy, cuộc đua trong cyber security sẽ không dừng lại với mục đích sau cùng của các chuyên gia bảo mật là đảm bảo cho hệ thống luôn được bảo vệ an toàn.

Về VSEC:

VSEC – Công ty Cổ phần An ninh mạng Việt Nam tiền thân là Mạng An toàn thông tin Việt Nam, được phát triển từ năm 2003. Đến nay, VSEC đã có 20 năm hoạt động trong lĩnh vực bảo mật, an toàn thông tin phục vụ hơn 500 khách hàng là các doanh nghiệp lớn và các tổ chức Chính phủ. Là thành viên của các hiệp hội, tổ chức trong và ngoài nước như VNCert – Mạng lưới ứng cứu sự cố quốc gia, VNISA – Hiệp hội An toàn thông tin VN, Bộ tư lệnh 86, FS-ISAC (The Financial Services Information Sharing and Analysis Center), Blackpanda, RAPID7, Affinitas Global, CoreSecurity, RecordedFuture, …

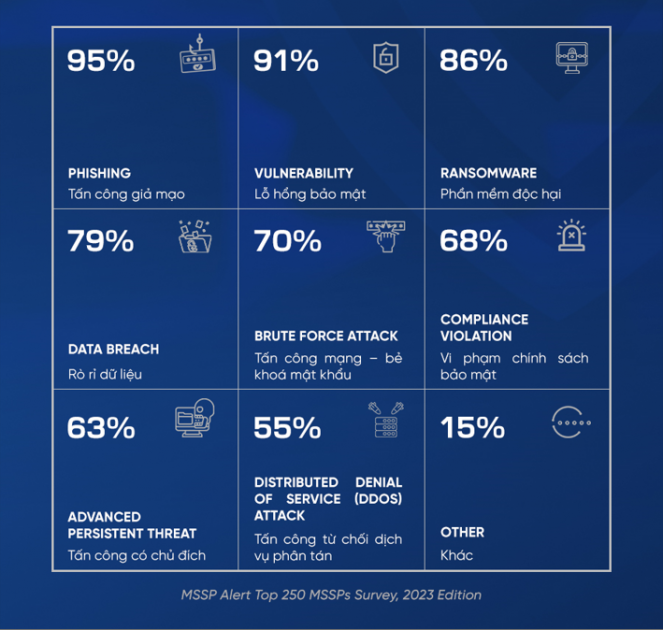

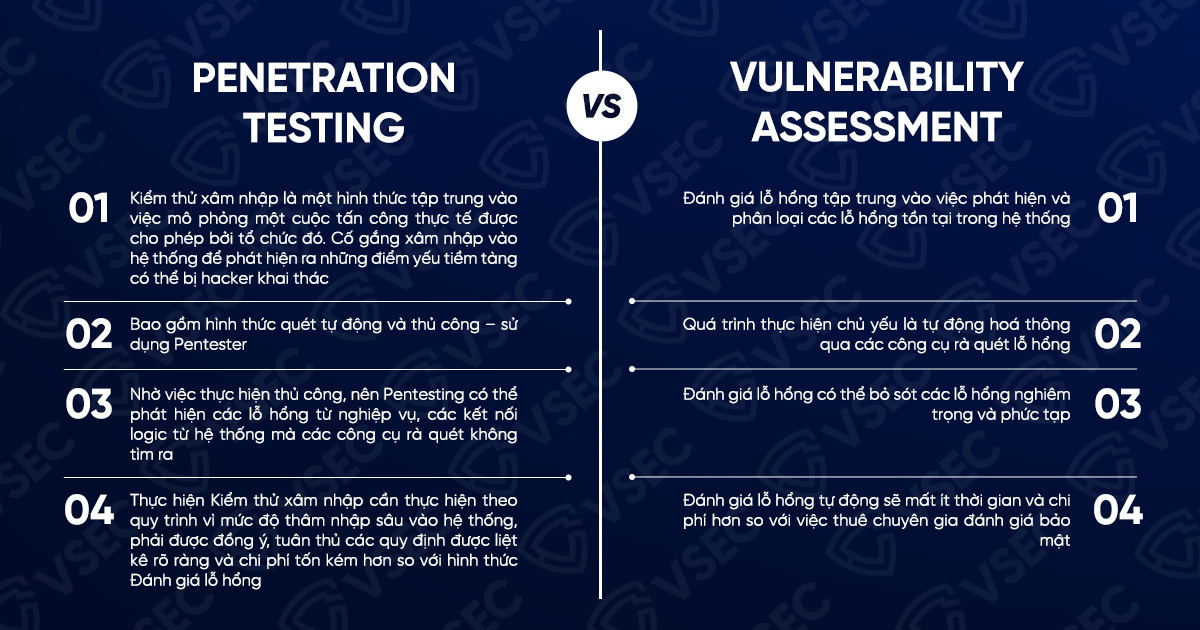

Năm 2022, VSEC là MSSP (Managed Security Services Provider) – Nhà cung cấp dịch vụ quản trị bảo mật đầu tiên tại Việt Nam đạt được hai chứng nhận quan trọng của tổ chức CREST (UK) cho hai dịch vụ Penetration Testing (Kiểm thử xâm nhập) và SOC (Security Operation Center – Trung tâm Giám sát và Vận hành An toàn thông tin). Mới đây, trong xếp hạng Top 250 MSSP toàn cầu năm 2023, do CyberRisk Alliance công bố, VSEC vinh dự là MSSP duy nhất tại Việt Nam hiện diện tại thứ hạng 154/250.