Trong thời đại công nghệ 4.0, an ninh mạng đã trở thành một yếu tố cốt lõi để đảm bảo hoạt động ổn định và an toàn của mọi tổ chức, doanh nghiệp. Một trong những giải pháp quan trọng nhất để bảo vệ hệ thống và dữ liệu là dịch vụ Threat Intelligence (Tri thức an toàn thông tin). Bài viết này sẽ giúp các Anh/Chị có cái nhìn sâu hơn về dịch vụ Threat Intelligence, vai trò và lợi ích của nó, cũng như cách triển khai hiệu quả nhằm nâng cao khả năng bảo mật cho tổ chức của Anh/Chị.

- Threat Intelligence (Tri thức ATTT) là gì?

Threat Intelligence Service (Dịch vụ cung cấp tri thức ATTT) là dịch vụ cung cấp cho khách hàng các thông tin về các mối đe dọa mới (như lỗ hổng mới, chiến dịch tấn công mới, tên miền giả mạo, trang web giả mạo, fanpage và tài khoản mạng xã hội giả mạo), các dữ liệu bị lộ lọt (thông tin khách hàng, thông tin nội bộ, tài khoản/mật khẩu) của một tổ chức. Hay có thể hiểu đơn giản, Threat Intelligence là giải pháp về tình báo thông tin, nơi thu thập các mối đe dọa đã, đang và sắp nhắm mục tiêu đến tổ chức trên không gian mạng.

Quy trình vận hành hệ thống Threat Intelligence trong tổ chức

- Sự cần thiết của Threat Intelligence

Trong thời đại Cách mạng Công nghiệp 4.0, Threat Intelligence trở thành một yếu tố không thể thiếu trong việc đảm bảo an ninh mạng cho các tổ chức, doanh nghiệp. Sự phát triển mạnh mẽ của công nghệ thông tin đã mở ra nhiều cơ hội mới, song đồng thời cũng làm tăng cường quy mô và phức tạp hóa của các mối đe dọa mạng. Các hacker ngày càng tinh vi trong việc tìm ra các lỗ hổng và sử dụng các kỹ thuật mới để tấn công hệ thống.

Trong bối cảnh này, việc sử dụng Threat Intelligence giúp tổ chức nhận biết, đánh giá và đối phó hiệu quả với các mối đe dọa mạng. Nó không chỉ là một công cụ hữu ích mà còn là một phần không thể thiếu của chiến lược an ninh mạng, đóng vai trò quan trọng trong việc đảm bảo sự bền vững và an toàn của các hệ thống thông tin trong thời đại số hóa ngày nay.

- Dịch vụ VSEC Threat Intelligence

Threat Intelligence là yếu tố quan trọng trong an ninh mạng, giúp các doanh nghiệp, tổ chức nhận biết và đối phó với các mối đe dọa mạng. Threat Intelligence sẽ cung cấp thông tin về các mối đe dọa mới nhất, hỗ trợ phát hiện sớm và phòng ngừa các cuộc tấn công, từ đó giảm thiểu rủi ro và thiệt hại đối với các doanh nghiệp. Với thông tin chi tiết, các nhóm bảo mật có thể phản ứng nhanh chóng và chính xác khi xảy ra sự cố, nâng cao hiệu quả phản ứng và giảm thời gian ngừng hoạt động.

Threat Intelligence cũng giúp tăng cường nhận thức tình huống, cung cấp cái nhìn tổng quan về tình hình an ninh mạng và các nguy cơ tiềm ẩn. Bằng cách xác định và đánh giá các rủi ro theo mức độ nghiêm trọng, tổ chức có thể tập trung nguồn lực vào các mối đe dọa quan trọng nhất. Điều này hỗ trợ ra quyết định chiến lược về đầu tư vào công nghệ và quy trình bảo mật mới.

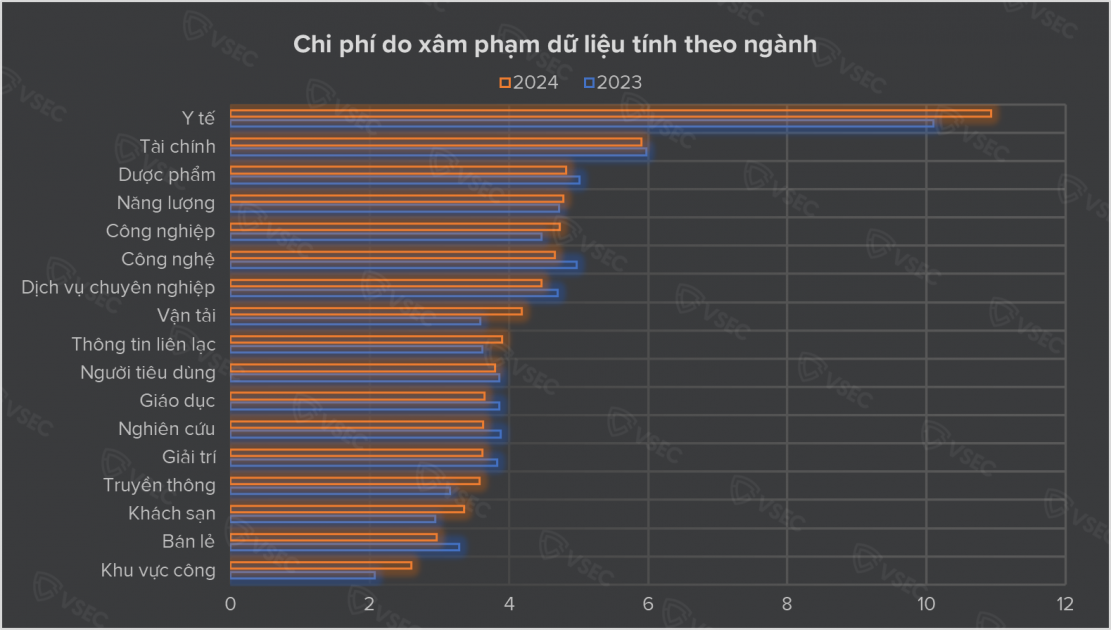

Ngoài ra, Threat Intelligence cải thiện hệ thống phòng thủ hiện tại bằng cách hiểu rõ kỹ thuật và chiến thuật của tin tặc, giúp tổ chức điều chỉnh biện pháp phòng thủ hiệu quả hơn. Nó cũng giảm thiểu tổn thất tài chính và uy tín bằng cách bảo vệ thông tin quan trọng và duy trì sự tin cậy của khách hàng.

Cuối cùng, Threat Intelligence giúp các tổ chức tuân thủ quy định pháp luật và chính sách bảo mật, đáp ứng yêu cầu của ngành công nghiệp. Tóm lại, threat intelligence là một phần thiết yếu trong chiến lược bảo mật, giúp bảo vệ tài sản, dữ liệu và danh tiếng của tổ chức khỏi các mối đe dọa mạng.

- Tính năng nổi bật của VSEC Threat Intelligence

| Tính năng | Mô tả |

| Phát hiện phishing | Phát hiện và cảnh báo các domain phishing, website phishing nhằm lừa đảo người dùng cuối |

| Phát hiện ứng dụng di động (mobile application) giả mạo | Phát hiện các ứng dụng di động giả mạo |

| Giám sát lỗ hổng có thể bị khai thác | Phát hiện các port hoặc dịch vụ được mở ra internet, chứng chỉ SSL chính xác |

| Phát hiện lộ lọt dữ liệu trên nền tảng lưu trữ online | Phát hiện các API key bị lộ trên nền tảng github, gitlab |

| Phát hiện trang mạng xã hội giả mạo | Phát hiện các tài khoản mạng xã hội Facebook, Twitter, Linkedin, Youtube giả mạo tài khoản của chính chủ |

| Phát hiện dữ liệu được bán trên darkweb | Phát hiện các dữ liệu của tổ chức, thông tin tài khoản, mật khẩu được rao bán trên các dark web, darkforums, chợ đen. |

| IOC feed | Cung cấp nguồn IOC cho các nền tảng giám sát (SIEM, EDR) để phát hiệnc các chiến dịch tấn công mới, mã độc mới. |

| Hỗ trợ gỡ bỏ trang phishing, fanpage và tài khoản giả mạo | Hỗ trợ gỡ bỏ các domain phishing, các trang fanpage và tài khoản mạng xã hội giả mạo |