Giám đốc công nghệ VSEC – Ông Phan Hoàng Giáp nhận định “Trong bức tranh của năm 2025, các xu thế như trí tuệ nhân tạo (AI) và nền tảng bảo mật Cloud Native (Cloud Native Application Protection Platform – CNAPP) được dự báo sẽ chi phối ngành an ninh mạng”.

Theo Báo cáo thị trường bảo mật 2024 – 2029 từ Mordor Interlligence, khu vực Châu Á Thái Bình Dương đóng vai trò then chốt trong thị trường an ninh mạng toàn cầu nhờ quá trình chuyển đổi số nhanh chóng và việc áp dụng các công nghệ tiên tiến ngày càng gia tăng trong nhiều lĩnh vực khác nhau. Các xu thế như Zero Trust và Blockchain đã được đề cập trong nhiều năm trở lại đây và đã ở mức độ trưởng thành nhất định. Trong khi đó, Máy tính lượng tử—dù hứa hẹn cách mạng hóa nhiều khía cạnh của an ninh mạng—vẫn cần thêm thời gian để mở rộng và áp dụng thực tế.

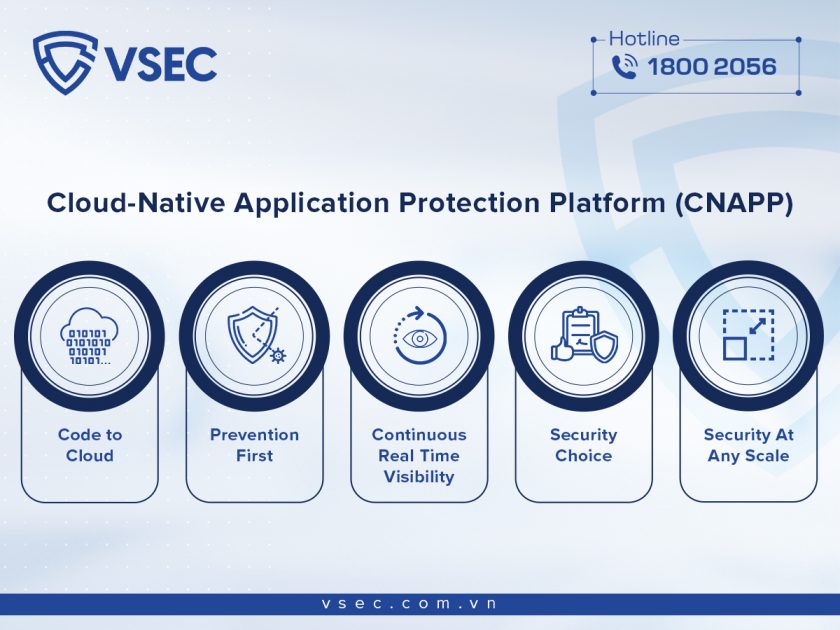

Do đó, trong bức tranh của năm 2025, các xu thế như trí tuệ nhân tạo (AI) và nền tảng bảo mật Cloud Native (Cloud Native Application Protection Platform – CNAPP) được dự báo sẽ chi phối ngành an ninh mạng” – Ông Phan Hoàng Giáp, CTO VSEC chia sẻ. Trong khi đó, ác Giám đốc An ninh thông tin (CISO) ngày càng nhận thức rõ tầm quan trọng của việc quản lý chủ động các rủi ro để bảo vệ tổ chức khỏi các lỗ hổng bảo mật và nguy cơ tiềm ẩn.

Trí tuệ nhân tạo không chỉ hỗ trợ phát hiện và phản ứng với các cuộc tấn công một cách nhanh chóng mà còn cải thiện đáng kể khả năng dự đoán các mối nguy tiềm tàng. Với CNAPP, khả năng tích hợp bảo mật vào toàn bộ vòng đời phát triển ứng dụng trên đám mây, đang trở thành giải pháp không thể thiếu cho các doanh nghiệp chuyển đổi số. Chính sự phát triển mạnh mẽ của các xu thế này đang định hình lại cách chúng ta bảo vệ dữ liệu và hệ thống trong thời đại mới. Hãy cùng trao đổi với Ông Phan Hoàng Giáp, CTO VSEC về 2 xu hướng trên.

-

Thông minh hóa An ninh mạng – AI

AI đang trở thành một yếu tố then chốt trong lĩnh vực an ninh mạng. Khả năng của AI trong việc phân tích dữ liệu khổng lồ và đưa ra quyết định nhanh chóng đã làm thay đổi cách các tổ chức bảo vệ hệ thống và ứng phó với các mối đe dọa. Ở phía tấn công, AI đang giúp tin tặc tạo ra các cuộc tấn công phức tạp với tốc độ và hiệu quả chưa từng có. Những email phishing tinh vi hơn, video deepfake khó phân biệt với thực tế, hay mã độc được tối ưu hóa là những ví dụ điển hình. Tuy nhiên, ở phía phòng thủ, AI trở thành vũ khí quan trọng để chống lại những mối nguy này. Theo báo cáo của IBM Security, việc áp dụng AI và Machine Learning giúp giảm 96% thời gian phát hiện các cuộc tấn công so với các phương pháp truyền thống.

Các sản phẩm bảo mật tích hợp AI đang thực sự tạo ra bước ngoặt lớn trong lĩnh vực an ninh mạng, với những giải pháp như UEBA (User and Entity Behavior Analytics). UEBA cho phép phát hiện các hành vi bất thường trong hệ thống thông qua phân tích hành vi của người dùng và thực thể, giúp nhận diện những mối đe dọa tiềm ẩn mà các phương pháp truyền thống khó có thể phát hiện, sử dụng AI trong UEBA giúp tăng độ chính xác phát hiện hành vi bất thường lên đến 85% so với các hệ thống truyền thống (Gartner). Tương tự, các công cụ bảo mật ứng dụng AI trong Insider Threat cũng đã đạt được những cải tiến đáng kể về độ chính xác, góp phần bảo vệ tổ chức trước các rủi ro từ bên trong lẫn bên ngoài.

Một xu hướng nổi bật trong ứng dụng AI là sự dịch chuyển từ các giải pháp SIEM truyền thống sang XDR (Extended Detection and Response). XDR không chỉ mở rộng khả năng phát hiện và phản hồi mà còn tận dụng AI để tối ưu hóa việc phân tích và nhận diện các cuộc tấn công. Khả năng tích hợp và xử lý dữ liệu của XDR giúp giảm thiểu đáng kể các báo động sai, từ đó nâng cao hiệu quả và độ tin cậy của hệ thống an ninh. Đồng thời, xu hướng này cũng thúc đẩy sự phát triển của các dịch vụ MDR (Managed Detection and Response), vốn đang dần thay thế Managed SIEM nhờ khả năng phản hồi nhanh chóng, linh hoạt và hiệu quả hơn. Với MDR, doanh nghiệp không chỉ được hỗ trợ giám sát mà còn được cung cấp các phản ứng cụ thể trước các sự cố, giúp giảm thiểu thiệt hại và thời gian gián đoạn.

Trong lĩnh vực Threat Intelligence, AI đóng vai trò như một “nhà phân tích” siêu tốc, có khả năng xử lý và phân tích khối lượng dữ liệu khổng lồ từ nhiều nguồn khác nhau. AI không chỉ giúp phát hiện các mẫu liên quan trong dữ liệu mà còn xác định mối liên kết giữa các thực thể như địa chỉ IP, domain, hoặc file mã độc, từ đó cung cấp bối cảnh chi tiết và chính xác hơn. Nhờ vào những phân tích này, các tổ chức có thể đưa ra các quyết định chiến lược phù hợp để phòng ngừa và đối phó với các mối đe dọa.

Trong lĩnh vực SecOps, AI và xu thế HyperAutomation sẽ từng bước thay thế vai trò của SOAR (Security Orchestration, Automation, and Response). Các giải pháp SOAR truyền thống phụ thuộc quá nhiều vào các script tự viết, yêu cầu chi phí lớn và thời gian triển khai kéo dài. Tuy nhiên, với sự xuất hiện của AI, các quy trình tự động hóa trở nên linh hoạt hơn rất nhiều. AI không chỉ giúp dễ dàng tích hợp mà còn tối ưu hóa các quy trình phản ứng, từ đó rút ngắn đáng kể thời gian phản hồi trước các sự cố bảo mật. Sự kết hợp giữa AI và tự động hóa đang mở ra một kỷ nguyên mới trong việc bảo vệ an ninh mạng, nơi mà tốc độ và hiệu quả là yếu tố then chốt để đối phó với các mối đe dọa ngày càng phức tạp. Theo Gartner, các trung tâm vận hành bảo mật (SOC) sử dụng AI và HyperAutomation có thể giảm 55% khối lượng công việc thủ công, giúp các kỹ sư tập trung vào các mối đe dọa phức tạp.

AI đang mang lại một bước tiến lớn trong việc nâng cao năng suất lao động của các kỹ sư bảo mật, đặc biệt trong các trung tâm vận hành bảo mật (SOC). Trong môi trường SOC hiện đại, khối lượng dữ liệu và các sự cố bảo mật cần xử lý mỗi ngày đều rất lớn, gây áp lực đáng kể lên đội ngũ kỹ sư. AI đã trở thành công cụ đắc lực, hỗ trợ họ phân tích sự cố nhanh chóng và chính xác, xác định các mối đe dọa tiềm ẩn dựa trên mức độ nghiêm trọng, đồng thời ưu tiên xử lý các sự cố quan trọng trước. AI cũng giúp tự động hóa các tác vụ lặp đi lặp lại, giảm đáng kể khối lượng công việc thủ công, giúp các kỹ sư tập trung vào những nhiệm vụ chiến lược và phức tạp hơn.

Nhu cầu về Pentest-as-a-Service (PTaaS) đã tăng 35% trong năm 2023 so với 2022 (theo MarketsandMarkets).

AI còn tạo ra sự chuyển biến mạnh mẽ trong hoạt động kiểm thử xâm nhập (Pentest), một lĩnh vực đòi hỏi trình độ chuyên môn cao và thường mất nhiều thời gian thực hiện thủ công. Nhờ AI, một phần công việc khai thác lỗ hổng, đặc biệt ở mức độ phức tạp trung bình, có thể được tự động hóa. AI có khả năng thực hiện các bài kiểm tra nhanh chóng, chính xác, đồng thời xác định và báo cáo các lỗ hổng tiềm ẩn với tốc độ vượt trội so với con người. Điều này không chỉ giảm sự phụ thuộc vào các pentester thủ công mà còn thúc đẩy sự phát triển của dịch vụ Pentest-as-a-Service (PTaaS). PTaaS cho phép các tổ chức tích hợp kiểm thử bảo mật liên tục vào quy trình DevSecOps, giúp giảm thiểu các điểm nghẽn trong chu trình phát triển phần mềm, đồng thời đẩy nhanh tốc độ triển khai các biện pháp bảo mật an ninh mạng.

-

Bảo mật Cloud – CNAPP trong an ninh mạng

Xu hướng Cloud Native đang thay đổi cách các tổ chức xây dựng và vận hành hệ thống, nhưng đồng thời cũng làm phát sinh các thách thức bảo mật mới trong lĩnh vục an ninh mạng. 45% các vụ vi phạm dữ liệu toàn cầu năm 2023 liên quan đến các nền tảng đám mây (Verizon Data Breach Investigations Report 2023). 80% tổ chức báo cáo gặp phải các vấn đề cấu hình sai trên đám mây, đây là nguyên nhân hàng đầu gây ra lỗ hổng bảo mật (McKinsey & Company). Điều này đã thúc đẩy sự ra đời của các giải pháp như CNAPP, một nền tảng tích hợp toàn diện giúp bảo vệ ứng dụng và dữ liệu trên môi trường đám mây. Dự kiến đến năm 2025, 60% tổ chức sử dụng dịch vụ đám mây sẽ triển khai CNAPP để bảo mật ứng dụng và dữ liệu (Gartner)

Code Security là thành phần tập trung vào việc bảo vệ ứng dụng ngay từ giai đoạn phát triển để giảm thiểu các rủi ro bảo mật trước khi ứng dụng được triển khai. Một trong những kỹ thuật được ứng dụng phổ biến là Static Application Security Testing (SAST), giúp phân tích mã nguồn tĩnh để phát hiện các lỗ hổng bảo mật như injection hoặc lỗi mã hóa ngay trong quá trình viết mã. Song song đó, Dynamic Application Security Testing (DAST) kiểm tra bảo mật trong giai đoạn chạy thử nghiệm, mô phỏng các cuộc tấn công từ bên ngoài để phát hiện các điểm yếu chỉ xuất hiện trong môi trường runtime. Đối với những ứng dụng phụ thuộc nhiều vào mã nguồn mở hoặc thư viện bên ngoài, Software Composition Analysis (SCA) trở thành yếu tố quan trọng để phát hiện và quản lý các lỗ hổng tiềm ẩn trong các thành phần này, nhằm giảm thiểu nguy cơ đến từ việc sử dụng thư viện lỗi thời hoặc không an toàn. Không chỉ dừng lại ở ứng dụng, Code Security còn mở rộng sang hạ tầng với việc quét và phân tích Infrastructure as Code (IaC).

Đây là phương pháp giúp phát hiện các lỗi cấu hình không an toàn trong các file cấu hình hạ tầng như Terraform hoặc Kubernetes YAML, đảm bảo môi trường triển khai tuân thủ các tiêu chuẩn bảo mật trước khi đi vào hoạt động. Điểm nhấn quan trọng khác là việc quản lý các thông tin nhạy cảm như khóa API hay token thông qua các công cụ quét bí mật, giúp phát hiện và ngăn chặn các bí mật bị lộ trong mã nguồn. Quét Infrastructure as Code (IaC) giúp phát hiện và khắc phục 90% các lỗi cấu hình hạ tầng trước khi triển khai. Đồng thời, với sự phổ biến của container trong môi trường Cloud Native, bảo mật container từ giai đoạn phát triển cũng trở thành một phần tất yếu, khi các công cụ kiểm tra container image có thể phát hiện các lỗ hổng hoặc cấu hình không an toàn trong quá trình xây dựng.

Cloud Security Posture Management (CSPM) và Kubernetes Security Posture Management (KSPM) là những thành phần quan trọng trong chiến lược bảo mật của các tổ chức hiện đại khi họ chuyển dịch mạnh mẽ sang môi trường đám mây và triển khai container hóa. CSPM tập trung vào việc giám sát và quản lý tư thế bảo mật của các tài nguyên trên nền tảng đám mây, giúp phát hiện và khắc phục các cấu hình sai lệch, từ đó giảm thiểu nguy cơ bị khai thác. Với sự phát triển của các môi trường đám mây phức tạp và đa tầng, CSPM không chỉ giúp duy trì tuân thủ các tiêu chuẩn bảo mật như CIS, PCI DSS, mà còn cung cấp khả năng giám sát liên tục để đảm bảo rằng các thay đổi trong cấu hình không tạo ra lỗ hổng mới. Tương tự, KSPM hướng tới việc bảo mật các triển khai Kubernetes – nền tảng container phổ biến nhất hiện nay. Do tính chất động và linh hoạt của Kubernetes, việc đảm bảo an ninh ở cấp độ cluster, node, và container trở nên phức tạp hơn bao giờ hết. KSPM giúp tự động phát hiện các vấn đề cấu hình sai, chẳng hạn như việc mở quyền truy cập quá mức hoặc không áp dụng các chính sách kiểm soát cần thiết. Bên cạnh đó, KSPM còn hỗ trợ các tổ chức xác minh tuân thủ các tiêu chuẩn bảo mật cụ thể cho Kubernetes, đồng thời cung cấp khả năng giám sát và báo cáo liên tục để cải thiện tư thế bảo mật theo thời gian.

Cloud Workload Protection (CWP) tập trung đảm bảo an ninh cho các workload đang hoạt động trên môi trường đám mây. Workload ở đây bao gồm máy ảo (VM), container, và các serverless functions, vốn là nền tảng cốt lõi cho việc vận hành ứng dụng hiện đại. Đặc điểm của môi trường đám mây là sự linh hoạt và khả năng mở rộng, nhưng đi kèm với đó là những rủi ro an ninh mạng ngày càng tinh vi. CWP được thiết kế để giám sát, phát hiện, và ngăn chặn các mối đe dọa theo thời gian thực, giúp tổ chức bảo vệ tài nguyên khỏi các cuộc tấn công từ bên ngoài cũng như các hành vi bất thường từ bên trong hệ thống. Không chỉ dừng lại ở việc cung cấp khả năng bảo vệ truyền thống như phát hiện phần mềm độc hại hay ngăn chặn truy cập trái phép, CWP còn ứng dụng các công nghệ tiên tiến như AI và Machine Learning để phân tích hành vi, từ đó dự đoán và ngăn chặn các mối đe dọa tiềm ẩn trước khi chúng gây hại. Điều này đặc biệt quan trọng trong môi trường Cloud Native, nơi Workload có thể thay đổi liên tục và di chuyển giữa các vùng hoặc môi trường khác nhau. Với CWP, các tổ chức có thể đảm bảo rằng bất kỳ workload nào cũng được bảo vệ toàn diện, không bị gián đoạn bởi các lỗ hổng hoặc tấn công mạng.

Cloud Infrastructure Entitlement Management (CIEM) là một thành phần quan trọng khác trong hệ sinh thái CNAPP tập trung vào việc quản lý quyền và đảm bảo an ninh cho các tài nguyên trên môi trường đám mây. Với đặc điểm của đám mây hiện đại, nơi các tài nguyên và dịch vụ được triển khai, chia sẻ và truy cập một cách linh hoạt, CIEM ra đời để giải quyết vấn đề kiểm soát quyền truy cập và giảm thiểu rủi ro từ việc lạm dụng hoặc cấu hình sai các quyền này. CIEM giúp giảm thiểu tới 80% quyền truy cập dư thừa trong môi trường đám mây, một trong những nguyên nhân chính dẫn đến các cuộc tấn công từ bên trong nội bộ. CIEM không chỉ hỗ trợ quản lý người dùng mà còn quản lý quyền truy cập của các thực thể không phải con người, như tài khoản dịch vụ, API key, và các hệ thống tự động hóa. Nhiệm vụ chính của CIEM là cung cấp khả năng giám sát toàn diện, phát hiện các quyền truy cập dư thừa hoặc không cần thiết, và đưa ra các khuyến nghị để tối ưu hóa quyền, đảm bảo rằng chỉ những ai thực sự cần thiết mới có quyền truy cập vào các tài nguyên cụ thể. Điều này giúp giảm thiểu nguy cơ bị tấn công từ bên trong (insider threat) và các mối đe dọa tiềm tàng khi kẻ tấn công lợi dụng quyền truy cập quá mức.

Kết luận

An ninh mạng luôn là một cuộc đấu tranh đối kháng, là cuộc chạy đua về tri thức và công nghệ không ngừng giữa hai phía: những người phòng thủ và các lực lượng tấn công. Trong khi các nhóm tấn công không ngừng phát triển những phương pháp và kỹ thuật mới để tìm cách xâm nhập, thì đội ngũ phòng thủ cũng phải liên tục cập nhật và cải thiện để bảo vệ hệ thống và dữ liệu một cách an toàn. Trong bối cảnh công nghệ số phát triển mạnh mẽ, các mối đe dọa ngày càng trở nên tinh vi và khó đoán, việc tận dụng hiệu quả những công nghệ tiên tiến như AI và CNAPP giúp các tổ chức nâng cao khả năng phát hiện, ứng phó và bảo vệ trước những rủi ro không ngừng xuất hiện.

Tham khảo thêm từ: www.vsec.com.vn

Báo ICT News đưa tin