Khi nghe thấy thuật ngữ “hacker” – tin tặc, nhiều người sẽ nghĩ ngay đến hình ảnh những kẻ tội phạm mạng, đột nhập vào các hệ thống máy tính để đánh cắp dữ liệu hoặc gây thiệt hại. Tuy nhiên, bạn có thể ngạc nhiên khi biết rằng thế giới sẽ tồi tệ hơn nhiều nếu không có hacker.

Hack là gì ?

Chúng ta hãy mở đầu câu trả lời cho câu hỏi này bằng cách làm rõ rằng không phải hacker nào cũng là tội phạm.

Khi được sử dụng liên quan đến máy tính, công chúng thường liên tưởng việc hack với việc truy cập trái phép vào hệ thống máy tính, tài khoản cá nhân và mạng máy tính hoặc lạm dụng các thiết bị kỹ thuật số – chủ yếu là để thu lợi tài chính hoặc gây thiệt hại. Với sự đưa tin của các phương tiện truyền thông, người ta có thể dễ dàng nghĩ rằng tin tặc luôn hành động thiếu thiện chí.

Điều gì tạo nên một hacker? “Hack” là quá trình sử dụng kỹ năng và kiến thức kỹ thuật để giải quyết một vấn đề hoặc thách thức cụ thể. Điều này có thể được thực hiện với hoặc không có sự tham gia của máy tính.

Nhiều người cũng nghĩ rằng “hacker” ám chỉ một cá nhân có tư duy siêu việt hoặc một kẻ lừa đảo thượng hạng. Hacker thực sự thường có kỹ năng phần cứng hoặc phần mềm máy tính để có thể sử dụng chúng ngoài mục đích ban đầu của nhà phát triển. Khi Hacker đột nhập vào mạng hoặc hệ thống máy tính, đó được gọi là security hacking. Mặc dù thông thường, hacker thường được truyền thông đặt cho cái tên là “tội phạm mạng” chuyên đánh cắp dữ liệu và gây ra các loại thiệt hại kỹ thuật số khác, nhưng thuật ngữ chính xác cho loại hình hack bất hợp pháp (illegal hacking) đó là bẻ khoá (cracking).

Lịch sử Hacking

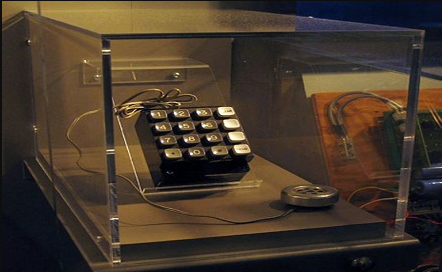

Vụ hack đầu tiên gần giống với định nghĩa hiện đại của chúng ta là vào năm 1903. Năm 1903, kỹ sư điện và nhà phát minh người Ý Guglielmo Marconi, đã chuẩn bị trình diễn hệ thống truyền dẫn không dây mới được phát minh gần đây của mình ở Anh.

Marconi đã tuyên bố rằng đường truyền không dây của anh ấy là “an toàn và riêng tư”. Nhưng một nhà phát minh và pháp sư đối thủ tên là Nevil Maskelyne (1863-1924) đã chứng minh anh ta sai. Khi Marconi chuẩn bị bắt đầu cuộc trình diễn của mình, một cuộc truyền tải khắp nước Anh thông qua mã morse, Maskelyne là người đã xâm nhập vào tín hiệu bằng mã morse của chính mình mà thiết bị Marconi nhận được. Tin nhắn của anh ấy có một vài từ chọn lọc nhắm vào Marconi. Việc truyền tin lừa đảo này đã bị nhà vật lý học John A. Fleming, người sẽ nhận được tin nhắn của Marconi, chê bai là “chủ nghĩa côn đồ khoa học”. Nhưng đã quá muộn – Maskelyne đã công khai vạch trần một lỗ hổng nghiêm trọng trong công nghệ của Marconi (mà Marconi đã biết) và Marconi rõ ràng không hài lòng về điều đó.

120 năm sau, khi nhìn lại sự kiện trên, thật vui khi có thể nói rằng “Chúng ta đã đi được một chặng đường dài kể từ đó”.

Hacking trở thành một loại hình chính thức

Các thành viên của Tech Model Railroad Club – Câu lạc bộ Đường sắt Mô hình Công nghệ tại MIT (Viện Công nghệ Massachusetts) là những người đầu tiên sử dụng thuật ngữ “hack” trong bối cảnh công nghệ. Sau Thế chiến thứ hai, những sinh viên này bắt đầu sử dụng từ “hack” để biểu thị một giải pháp sáng tạo (và đôi khi không chính thống) cho một vấn đề kỹ thuật. Đây có thể coi là định nghĩa “chính thức” đầu tiên của thuật ngữ này vẫn được áp dụng cho đến ngày nay.

Chuyển sang đầu những năm 1960, khi máy tính bắt đầu trở nên dễ tiếp cận hơn với các cơ sở học thuật. Đó là vào thời của chương trình Apollo của NASA, nơi Phòng thí nghiệm thiết bị tại MIT được giao nhiệm vụ phát triển phần cứng và phần mềm máy tính để đưa con người lên mặt trăng, trước sự ngạc nhiên và thất vọng của các công ty lâu đời như IBM. Trên thực tế, hợp đồng phát triển hệ thống máy tính cho Apollo là một trong những hợp đồng đầu tiên được trao trong toàn bộ chương trình. Các thành viên câu lạc bộ tò mò khi bước vào lĩnh vực công nghệ mới này đã mang theo thuật ngữ này. Kể từ đó, “hack” đã gắn liền rất chặt chẽ với điện toán.

Nhưng phải đến đầu những năm 1980, hack như một hiện tượng được công nhận rộng rãi mới bắt đầu phát triển. Lần đầu tiên, máy tính có sẵn và giá cả phải chăng cho công chúng. Hầu như ai cũng có thể mua một chiếc máy tính và thử nghiệm hack từ thời điểm đó trở đi. Và họ chắc chắn đã làm thử nghiệm. Việc hack có nhiều hình thức khác nhau – từ thuần thú vị đến thử thách trí óc, đến gây khó chịu nhẹ cho đến tội phạm thẳng thắn. Đây cũng là thời kỳ Chiến tranh Lạnh, vì vậy gián điệp máy tính tất nhiên là một chủ đề được đưa lên hàng đầu các tiêu đề.

Nhiều hacker nguy hiểm nhất thế giới trong những năm gần đây lấy cảm hứng từ những người tiên phong đầu tiên này.

Đến năm 1986, “criminal hacking” – tội phạm mạng đã trở nên phổ biến ở Mỹ đến mức Đạo luật Lừa đảo và Lạm dụng Máy tính (CFAA) đã được thông qua. Đây là luật đầu tiên trên thế giới chống lại tội phạm mạng.

Các loại Hacker

Hack chủ yếu là về khả năng sáng tạo vô biên, sự đổi mới không sợ hãi và sự can đảm để đi chệch khỏi lối suy nghĩ tiêu chuẩn. Câu lạc bộ máy tính Chaos, hiệp hội hacker lớn nhất ở châu Âu, định nghĩa hack là “việc sử dụng công nghệ một cách sáng tạo, thiết thực và thiếu tôn trọng”. Thật không may, không phải tất cả các hacker đều chấp nhận việc hack vì mục đích hack.

Dựa trên tính hợp pháp của các hoạt động của họ, tin tặc có thể được chia thành ba nhóm lớn.

Hacker mũ đen

Hacker mũ đen xuất hiện thường xuyên nhất trên các phương tiện truyền thông: tội phạm mạng đeo mặt nạ khéo léo đột nhập vào hệ thống máy tính để đánh cắp hoặc sửa đổi dữ liệu hoặc thực hiện các hành vi bất hợp pháp khác.

Khi một hacker mũ đen phát hiện ra điểm yếu trong phần mềm, anh ta hoặc cô ta sẽ khai thác lỗ hổng đó cho mục đích phạm tội. Hacker có thể viết một chương trình/phần mềm khai thác. Đó là một phần mềm khai thác điểm yếu để xâm nhập vào hệ thống máy tính và phát tán phần mềm độc hại. Tin tặc cũng có thể rao bán khám phá này trên web đen. Đôi khi hacker mũ đen thậm chí còn cố gắng ép buộc (hoặc hối lộ) người khác làm việc cho họ. Đây được gọi là mối đe dọa nội bộ. Vào tháng 8 năm 2020, một hacker đã đề nghị cho nhân viên Tesla 1 triệu USD để bí mật cài đặt ransomware tại siêu nhà máy của công ty ở bang Nevada của Hoa Kỳ. May mắn thay, nhân viên này đã báo cáo việc này với FBI và hacker đã bị bắt.

Hacker mũ trắng và hacker đạo đức

Không giống như hacker mũ đen, hacker mũ trắng tiến hành hoạt động một cách công khai. Hacker mũ trắng là đối trọng của hacker mũ đen.

Các công ty thường thuê hacker mũ trắng cố tình tấn công hệ thống và phần mềm của họ nhằm phát hiện ra các lỗ hổng hoặc vấn đề bảo mật. Đây được gọi là thử nghiệm thâm nhập – Penetration Testing. Điều này cho phép các công ty tăng cường bảo mật trước khi hacker mũ đen có thể xâm nhập. Do đó, người ta nói rằng tin tặc mũ trắng tham gia vào hoạt động hack có đạo đức. Một số tin tặc mũ trắng làm việc nội bộ tại các tổ chức lớn, trong khi những tin tặc khác hoạt động như những người làm việc tự do hoặc lao động tự do. Hơn nữa, tin tặc có đạo đức cũng có thể khiến nhân viên bị lừa đảo để kiểm tra mức độ phục hồi của tổ chức trước các cuộc tấn công thực sự và để xác định các khu vực cần đào tạo bổ sung về an ninh mạng.

Họ cũng báo cáo các lỗ hổng trong một ứng dụng nhất định cho nhà cung cấp hoặc nhà phát triển ứng dụng bị ảnh hưởng, đôi khi là “pro bono”, đôi khi để nhận tiền thưởng lỗi được trả cho bất kỳ nhà nghiên cứu nào phát hiện ra lỗ hổng nghiêm trọng.

Hacker mũ xám

Với sự pha trộn giữa đen và trắng, các hacker mũ xám với cách thức hoạt động tự do hơn, họ không phải là những người có lòng vị tha nhưng cũng không chuyên tham gia vào các hoạt động tội phạm.

Hacker mũ xám thường hack trước rồi mới xin phép. Mặt khác, các hacker có đạo đức sẽ yêu cầu phê duyệt trước. Nhiều hacker mũ xám trước tiên sẽ quét hệ thống hoặc phần mềm của công ty để tìm kiếm các vấn đề bảo mật. Chỉ khi họ đã tìm thấy thì họ mới đưa ra giải pháp. Tất nhiên là có tính phí. Các hacker mũ xám khác sử dụng hack như một phương tiện hoạt động. Họ công khai các lỗ hổng, để công ty được đề cập bị áp lực của dư luận buộc phải khắc phục vấn đề. Sau khi một hacker mũ xám phát hiện ra vấn đề bảo mật tại Facebook vào năm 2013 và sau đó bị công ty này liên tục từ chối, anh ta đã quyết định tấn công Mark Zuckerberg bằng cách lợi dụng thông tin rò rỉ để đăng thông báo lên dòng thời gian của CEO.

Mặc dù hoạt động của hacker mũ xám có thể mang lại kết quả tích cực nhưng việc hack mà không được phép vẫn là bất hợp pháp. Trong một số trường hợp, tin tặc đã công khai tiết lộ một lỗ hổng và sau đó đã được sửa, nhưng sau đó lại bị tổ chức liên quan khởi kiện (hoặc bị chính quyền quấy rối theo lệnh của họ). Cách tiếp cận “bắn người đưa tin” này được nhiều người coi là một động thái không khôn ngoan, bởi vì một khi một tổ chức nổi tiếng vì thực hiện hành động pháp lý chống lại các nhà nghiên cứu tiết lộ điểm yếu, họ sẽ không nhận được thêm thông báo nào như vậy trong tương lai – hoặc ít hơn rất nhiều. Những tin tức như vậy lan truyền rất nhanh trong cộng đồng bảo mật và không thể giữ bí mật được. Thay vào đó, các nhà nghiên cứu có thể tự mình nhờ đến chính quyền để vạch trần sự sơ suất và vi phạm quyền riêng tư – hoặc họ “ngồi xuống và thưởng thức”.

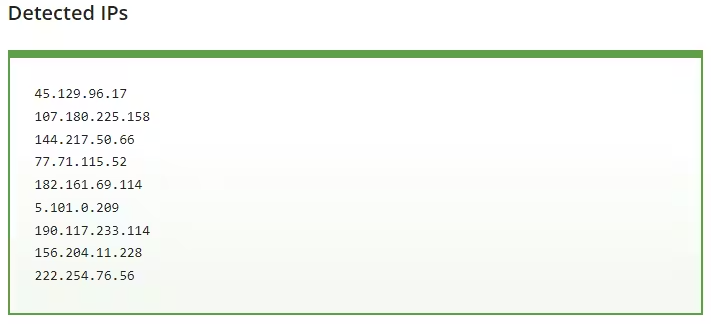

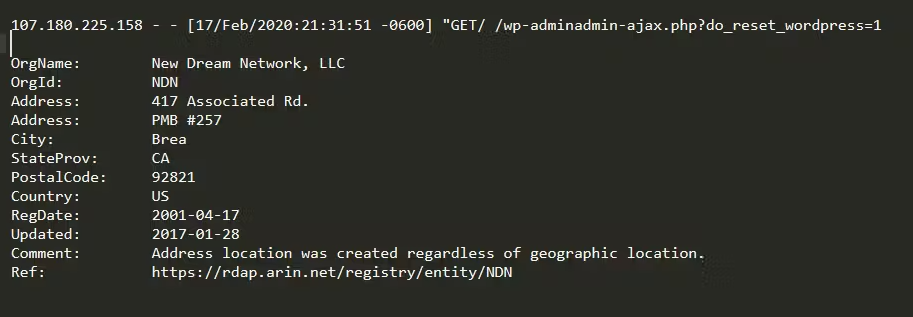

Hacker hoạt động thế nào ?

Hầu hết việc hack là một vấn đề kỹ thuật nhưng tin tặc cũng có thể sử dụng kỹ thuật xã hội để lừa người dùng nhấp vào tệp đính kèm độc hại hoặc cung cấp dữ liệu cá nhân. Bên cạnh kỹ thuật xã hội và quảng cáo độc hại, các kỹ thuật hack phổ biến bao gồm: botnet, DDoS, ransomware và phần mềm độc hại khác.

Nếu bạn muốn có cái nhìn tổng quan về kho công cụ của hacker thì không có cái nào toàn diện cả. Nhưng có một số công cụ – thương mại cũng như nguồn mở – được tin tặc ở cả hai đầu sử dụng, chẳng hạn như nmap, mimikatz, Ghidra, burp, Cain&Abel, Purple Knight hoặc Metasploit. Mỗi công cụ có một công dụng riêng và tin tặc thường tập hợp các bộ công cụ của riêng mình.

Từ Script Kiddies đến tội phạm có tổ chức

Thật không may, hack đã phát triển từ trò nghịch ngợm của tuổi teen thành một doanh nghiệp tăng trưởng hàng tỷ đô la, những người ủng hộ nó đã thiết lập một cơ cấu trọng tội phát triển và bán các công cụ hack chìa khóa trao tay cho những kẻ lừa đảo có kỹ năng chuyên môn thấp hơn (được gọi là “script-kiddies”).

Bạn có thể nói rằng tin tặc cố gắng đột nhập vào máy tính và mạng vì bất kỳ lý do nào trong năm lý do sau.

- Có những lợi ích tài chính điển hình như trộm cắp số liệu thẻ tín dụng hoặc lừa đảo hệ thống ngân hàng.

- Phá hoại hoặc tấn công danh tiếng của mọi người hoặc công ty là động cơ thúc đẩy một số tin tặc khi họ để lại dấu ấn trên các trang web. Điều này còn được gọi là “Defacement”.

- Ngoài ra còn có hoạt động gián điệp công nghiệp, trong đó tin tặc của một công ty tìm cách đánh cắp thông tin về sản phẩm và dịch vụ của đối thủ để đạt được lợi thế kinh doanh.

- Và tất nhiên, toàn bộ các quốc gia tham gia vào hoạt động hack do nhà nước bảo trợ để đánh cắp thông tin kinh doanh và/hoặc thông tin công cộng, nhằm gây mất ổn định cơ sở hạ tầng hoặc thực sự là tạo ra sự bất hòa và nhầm lẫn trong xã hội của quốc gia mục tiêu của họ.

- Và cũng có hacker có động cơ chính trị hoặc xã hội. Họ thường cố gắng thúc đẩy một mục đích nào đó nhưng lại thiếu động lực tài chính. Những nhà hoạt động hacker hay còn gọi là “hacktivists” này cố gắng hướng sự chú ý của công chúng đến một vấn đề bằng cách chiếu ánh sáng không mấy tích cực vào mục tiêu – nói chung là bằng cách công khai thông tin nhạy cảm. Các nhóm hacktivist nổi tiếng nhất, cùng với một số hoạt động nổi tiếng hơn của họ là Anonymous , WikiLeaks và LulzSec . Vấn đề với những loại tin tặc này là họ sử dụng các kỹ năng hack của mình với một số kiểu tinh tế ‘Robin Hood’ và điều đó khiến nhiều người bối rối khi nghĩ rằng hành động của họ luôn hợp pháp.

Nhiều người giải quyết một vấn đề chính đáng bằng những cách đôi khi đáng nghi ngờ. Những tin tặc này dường như làm cho toàn bộ ngành công nghiệp hack có vẻ ngầu hoặc quyến rũ vì những lý do sai lầm. Đó là một điều nguy hiểm vì nó có thể khiến những người có tiềm năng tốt nhưng thiếu kinh nghiệm vượt qua một ranh giới rất mỏng manh.

Hack có vi phạm pháp luật không?

Hack không sai, cái sai ở đây là không được sự đồng thuận của chủ sở hữu.

Hacker mũ trắng có toàn quyền, cơ bản là các quyền đó đều đã được khách hàng cấp phép. Tuy nhiên đối với Hacker mũ xám, nếu công khai phát hiện của mình, họ có thể phải chịu hậu quả pháp lý, mặc dù họ có thể có ý định tốt.

Tất nhiên, mọi hoạt động của hacker mũ đen đều là bất hợp pháp. Nếu bạn trở thành nạn nhân của hacker mũ đen, bạn có thể và nên báo cáo tội phạm mạng này cho các cơ quan hữu quan ở quốc gia hoặc khu vực của bạn. Điều này có thể giúp giảm thiểu thiệt hại gây ra, đưa hacker ra trước công lý và hy vọng ngăn chặn được những nạn nhân tiếp theo trong tương lai.

Khuôn khổ nào cho Hacker?

Theo cơ quan an ninh mạng của nước này ‘The Centre for Cyber Security Belgium – Trung tâm An ninh Mạng Bỉ’, Bỉ đã trở thành quốc gia (châu Âu) đầu tiên áp dụng khuôn khổ bến cảng an toàn toàn diện và quốc gia dành cho các tin tặc có đạo đức. Cơ quan này, còn được gọi là CCB, đã công bố chính sách bảo vệ các cá nhân hoặc tổ chức khỏi bị truy tố – tùy thuộc vào việc đáp ứng một số điều kiện “nghiêm ngặt” nhất định – khi họ báo cáo các lỗ hổng bảo mật ảnh hưởng đến bất kỳ hệ thống, ứng dụng hoặc mạng nào ở Bỉ.

Theo quy trình được tạo trong chính sách tiết lộ lỗ hổng bảo mật phối hợp quốc gia (CVDP), CCB – nhóm ứng phó khẩn cấp máy tính (CSIRT) của Bỉ – hiện có thể nhận được báo cáo về lỗ hổng CNTT cung cấp cho các nhà nghiên cứu bảo mật một số biện pháp bảo vệ pháp lý trong trường hợp đáp ứng các điều kiện sau:

- Họ phải thông báo cho chủ sở hữu công nghệ dễ bị tấn công (ví dụ: Trang web, gói phần mềm, v.v.) càng sớm càng tốt và cùng lúc với CCB

- Hành xử không có ý định gian lận hoặc có ý định làm hại

- Hành động nghiêm ngặt theo cách tương xứng để chứng minh sự tồn tại của lỗ hổng

- Họ cần gửi báo cáo lỗ hổng cho CCB càng sớm càng tốt theo định dạng cụ thể

- Thông tin về lỗ hổng và hệ thống dễ bị tấn công có thể không được tiết lộ ra công chúng nếu không có sự đồng ý của CCB

Nhưng chúng ta phải cẩn thận và vẫn còn rất nhiều câu hỏi cần trả lời…

Và tôi nghĩ có một số sắc thái mà chúng ta cần xem xét. Liệu một hacker có đạo đức có thể thực hiện thử nghiệm thâm nhập toàn diện vào một công ty mà không hề hay biết không? Một hacker đạo đức có thể phát hành 0-days mới trên tất cả các địa chỉ IP của Bỉ không? Thật tốt khi luật pháp đã có và bảo vệ những hacker có đạo đức, nhưng đó vẫn không phải là tấm thẻ ra tù. Một hacker có đạo đức tìm thấy SQL Insert và sau đó xóa toàn bộ cơ sở dữ liệu để chứng minh rằng anh ta đã tìm thấy lỗi vẫn có thể bị trừng phạt.

Nói tóm lại, từ ngày hình thành đến nay, Hacker đã phát triển và liên tục biến đổi. Nó đã đặt nền móng cho ngành an ninh mạng phát triển đến quy mô hiện nay và vẫn tiếp tục mở rộng. Cùng với đó, nhân loại cũng đang tìm cách xây dựng, đưa ra các khuôn khổ để hạn chế rủi ro cho chính mình và cho cả những hacker có đạo đức.