Ngày 14/02/2024, Microsoft vừa mới thừa nhận về một lỗ hổng bảo mật nghiêm trọng mới được tiết lộ tổn tại trên Exchange Server đã bị khai thác rộng rãi, một ngày sau khi hãng phát hành các bản sửa lỗi cho lỗ hổng này như một phần của bản cập nhật Patch Tuesday.

Được gắn mã định danh CVE-2024-21410 (điểm CVSS: 9,8), lỗ hổng được mô tả là một trường hợp leo thang đặc quyền ảnh hưởng đến Exchange Server.

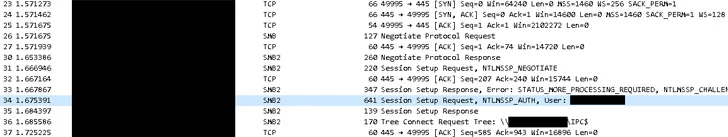

“Kẻ tấn công có thể nhắm mục tiêu vào máy khách NTLM như Outlook với lỗ hổng loại rò rỉ thông tin xác thực NTLM. Các thông tin đăng nhập bị rò rỉ sau đó có thể được chuyển tiếp tới máy chủ Exchange để giành được các đặc quyền với tư cách là máy khách nạn nhân và thực hiện các hoạt động trên máy chủ Exchange thay mặt cho nạn nhân.”, phía Microsoft cho hay.

Khai thác thành công lỗ hổng có thể cho phép một kẻ tấn công truyền tiếp Net-NTLMv2 hash của người dùng bị rò rỉ đến một máy chủ Exchange dễ bị tấn công và xác thực như người dùng.

Gã khổng lồ công nghệ chia sẻ, trong bản thông báo cập nhật, Exploitability Assessment – “Đánh giá khai thác” đã được sửa thành Exploitation Detected – Phát hiện khai thác. Lưu ý rằng hiện tại họ đã bật Extended Protection for Authentication – Bảo vệ xác thực mở rộng ( EPA ) theo mặc định với bản cập nhật Exchange Server 2019 Cumulative Update 14 (CU14)

Thông tin chi tiết về bản chất của việc khai thác và danh tính của các tác nhân đe dọa có thể lạm dụng lỗ hổng này hiện chưa được biết. Tuy nhiên, các nhóm hacker liên kết với nhà nước Nga như APT28 (còn gọi là Forest Blizzard) có lịch sử khai thác lỗ hổng trong Microsoft Outlook để thực hiện các cuộc tấn công chuyển tiếp NTLM đang được cho là đứng sau các cuộc khai thác tích cực.

Đầu tháng này, Trend Micro ám chỉ kẻ thù thực hiện các cuộc tấn công chuyển tiếp NTLM nhắm vào các thực thể có giá trị cao ít nhất kể từ tháng 4 năm 2022. Các cuộc xâm nhập nhắm vào các tổ chức liên quan đến các vấn đề đối ngoại, năng lượng, quốc phòng và vận tải cũng như các tổ chức liên quan đến lao động, phúc lợi xã hội. , tài chính, tổ chức làm cha mẹ và hội đồng thành phố địa phương.

CVE-2024-21410 bổ sung thêm hai lỗ hổng khác của Windows – CVE-2024-21351 (điểm CVSS: 7,6) và CVE-2024-21412 (điểm CVSS: 8,1) – đã được Microsoft vá trong tuần này và được tích cực vũ khí hóa trong thực tế- thế giới tấn công.

Việc khai thác CVE-2024-21412, một lỗi cho phép vượt qua các biện pháp bảo vệ của Windows SmartScreen, được cho là do một mối đe dọa dai dẳng nâng cao có tên Water Hydra (còn gọi là DarkCasino), trước đây đã tận dụng zero-days trong WinRAR để triển khai trojan DarkMe .

Trend Micro cho biết: “Nhóm đã sử dụng các lối tắt internet được ngụy trang dưới dạng hình ảnh JPEG mà khi được người dùng chọn, sẽ cho phép kẻ đe dọa khai thác CVE-2024-21412”. “Sau đó, nhóm có thể vượt qua Microsoft Defender SmartScreen và xâm phạm hoàn toàn máy chủ Windows như một phần trong chuỗi tấn công của nó.”

Bản cập nhật Patch Tuesday của Microsoft cũng giải quyết CVE-2024-21413, một thiếu sót nghiêm trọng khác ảnh hưởng đến phần mềm email Outlook có thể dẫn đến việc thực thi mã từ xa bằng cách phá vỡ các biện pháp bảo mật tầm thường như Chế độ xem được bảo vệ.

Được đặt tên mã là MonikerLink bởi Check Point, vấn đề này “cho phép gây ra tác động rộng rãi và nghiêm trọng, từ rò rỉ thông tin xác thực NTLM cục bộ đến thực thi mã tùy ý”.

Lỗ hổng này bắt nguồn từ việc phân tích cú pháp không chính xác các siêu liên kết “file://”, khiến cho có thể thực thi mã bằng cách thêm dấu chấm than vào các URL trỏ đến tải trọng tùy ý được lưu trữ trên các máy chủ do kẻ tấn công kiểm soát (ví dụ: “file:/// \\10.10.111.111\test\test.rtf!something”).

Check Point cũng cho biết : “Lỗi này không chỉ cho phép rò rỉ thông tin NTLM cục bộ mà còn có thể cho phép thực thi mã từ xa và hơn thế nữa như một vectơ tấn công” . “Nó cũng có thể vượt qua Office Protected View của Office khi nó được sử dụng làm vectơ tấn công nhằm vào các ứng dụng Office khác.”

Nguồn : Thehackernews