An ninh mạng là một trong những vấn đề quan trọng đối với các đơn vị đang hoạt động trên nền tảng số. Trong bài viết này, VSEC sẽ cung cấp cho bạn những câu hỏi thường gặp khi mới tiếp cận với lĩnh vực An toàn thông tin.

1. An ninh mạng là gì?

An ninh mạng là hoạt động bảo vệ máy tính, máy chủ, thiết bị di động, hệ thống điện tử, mạng và dữ liệu khỏi các mối đe dọa nguy hiểm. Nó còn được gọi là an toàn thông tin hoặc bảo mật thông tin điện tử. Thuật ngữ này có thể áp dụng trong nhiều ngữ cảnh khác nhau và có thể được chia thành một số loại phổ biến như sau:

– Bảo mật ứng dụng: tập trung vào việc giữ cho phần mềm và thiết bị không bị đe dọa. Một ứng dụng bị xâm nhập có thể cung cấp quyền truy cập vào dữ liệu được thiết kế để bảo vệ. Bảo mật nên được bắt đầu từ giai đoạn thiết kế, trước khi một chương trình hoặc thiết bị được triển khai.

– Bảo mật thông tin: bảo vệ tính toàn vẹn và quyền riêng tư của dữ liệu, cả trong quá trình lưu trữ và truyền tải.

– An ninh vận hành: bao gồm các quy trình, quy định về xử lý và bảo vệ tài sản dữ liệu. Các quyền mà người dùng có khi truy cập mạng và các quy trình xác định cách thức và vị trí dữ liệu có thể được lưu trữ hoặc chia sẻ đều thuộc phạm vi bảo trợ này.

– Phục hồi sau sự cố và tính liên tục của doanh nghiệp: xác định cách thức một tổ chức ứng phó với sự cố an ninh mạng hoặc bất kỳ sự kiện nào khác gây ra tổn thất về hoạt động hoặc dữ liệu. Các chính sách khắc phục sự cố quy định cách tổ chức khôi phục hoạt động và thông tin của mình để trở lại hoạt động như trước khi xảy ra sự cố. Tính liên tục trong kinh doanh là kế hoạch mà tổ chức dựa vào khi cố gắng vận hành mà không có một số nguồn lực nhất định.

– Giáo dục người dùng cuối: giải quyết yếu tố an ninh mạng khó lường nhất: con người. Bất kỳ ai cũng có thể vô tình đưa vi-rút vào một hệ thống an toàn nếu không tuân theo các biện pháp bảo mật tốt. Hướng dẫn người dùng xóa các tệp đính kèm email đáng ngờ, không cắm ổ USB không xác định và nhiều bài học quan trọng khác là rất quan trọng đối với bảo mật của bất kỳ tổ chức nào.

2. Ai hoặc tổ chức nào có thể bị tấn công?

Thực tế là trong thế giới ngày nay, tất cả các tổ chức đều có nguy cơ bị tấn công mạng. Cuộc cách mạng kỹ thuật số đang thúc đẩy sự đổi mới trong kinh doanh, nhưng nó cũng khiến các tổ chức phải đối mặt với các mối đe dọa mới. Các công nghệ mới thú vị như ảo hóa, AI và Cloud… giúp các tổ chức tăng cường tích hợp và giảm chi phí, nhưng chúng cũng đi kèm với rủi ro và khả năng bị lợi dụng. Càng nhiều những con đường khai thác mới đồng nghĩa với việc các tổ chức phải đối mặt với nhiều cuộc tấn công mạng hơn.

Tuy nhiên, đối với nhiều doanh nghiệp, khái niệm về an ninh mạng vẫn còn khá mơ hồ và phức tạp. Mặc dù nó có thể nằm trong chương trình chiến lược nhưng nó thực sự có ý nghĩa gì? Và tổ chức có thể làm gì để củng cố hệ thống phòng thủ và tự bảo vệ mình khỏi các mối đe dọa trên mạng? Một lầm tưởng phổ biến là các cuộc tấn công mạng chỉ xảy ra với một số loại tổ chức, chẳng hạn như các doanh nghiệp công nghệ nổi tiếng hoặc tổ chức tài chính. Tuy nhiên, sự thật là mọi tổ chức đều có nhiều thứ quý giá để mất.

Tổn thất đến từ các cuộc tấn công mạng là rất lớn. Chi phí hữu hình bao gồm từ tiền bị đánh cắp và hệ thống bị hư hỏng, thiệt hại pháp lý và bồi thường tài chính cho các bên bị thiệt hại. Tuy nhiên, điều có thể gây tổn hại nhiều hơn là các chi phí vô hình – chẳng hạn như mất lợi thế cạnh tranh do tài sản trí tuệ bị đánh cắp, mất lòng tin của khách hàng hoặc đối tác kinh doanh, mất tính toàn vẹn do tài sản kỹ thuật số bị xâm phạm và thiệt hại tổng thể đối với danh tiếng và thương hiệu của tổ chức – tất cả những điều này có thể khiến ảnh hưởng mạnh và trong những trường hợp cực đoan, thậm chí có thể khiến một công ty ngừng hoạt động.

3. Ransomware là gì?

Ransomware là phần mềm độc hại sử dụng mã hóa để giữ thông tin của nạn nhân nhằm nhiều mục đích, trong đấy phổ biến nhất là đòi tiền chuộc. Dữ liệu quan trọng của người dùng hoặc tổ chức được mã hóa để họ không thể truy cập tệp, cơ sở dữ liệu hoặc ứng dụng và cần điều kiện để được yêu cầu để cung cấp quyền truy cập này.

Ransomware thường được thiết kế để lây lan trên mạng và nhắm mục tiêu vào cơ sở dữ liệu và máy chủ tệp, do đó có thể nhanh chóng làm tê liệt toàn bộ tổ chức. Các mối đe dọa liên quan đến ransomware ngày càng tăng, gây thiệt hại lên đến hàng tỷ đô la thanh toán cho tội phạm mạng đến từ các doanh nghiệp và tổ chức chính phủ trên toàn thế giới.

4. Phân biệt Hacker mũ đen và Hacker mũ trắng?

Tin tặc là một cá nhân hoặc tổ chức sử dụng các kỹ năng của mình để phá vỡ hệ thống phòng thủ an ninh mạng. Trong thế giới An ninh mạng, tin tặc thường được phân loại theo hệ thống ‘mũ’. Hệ thống này có thể xuất phát từ văn hóa phim cao bồi cũ, nơi các nhân vật tốt thường đội mũ trắng và những nhân vật xấu đội mũ đen.

Có 3 “mũ” chính trong không gian mạng:

– Mũ trắng: Mũ trắng giống như Captain America của Marvel. Họ luôn đứng lên bảo vệ lẽ phải và bảo vệ người dân cũng như các tổ chức nói chung bằng mọi cách tìm và báo cáo các lỗ hổng trong hệ thống trước khi kẻ xấu tìm thấy chúng

Họ thường làm việc cho các tổ chức và đảm nhận các vai trò như Kỹ sư an ninh mạng, kỹ sư kiểm thử thâm nhập, Nhà phân tích bảo mật, CISO (Giám đốc an ninh thông tin) và các vị trí bảo mật khác.

– Mũ xám: Hiệp sĩ bóng đêm của DC và hacker mũ xám có rất nhiều điểm chung. Cả hai đều muốn bảo vệ lẽ phải nhưng lại sử dụng những phương pháp khá độc đáo để làm điều đó.

Hacker mũ xám là sự cân bằng giữa mũ trắng và mũ đen. Trái ngược lại với mũ trắng, họ không xin phép để được tấn công hệ thống, nhưng cũng không thực hiện bất kỳ hoạt động phi pháp nào khác như hacker mũ đen.

Mũ xám có một lịch sử khá gây tranh cãi, một số thậm chí còn phải ngồi tù vì những gì họ làm.

– Mũ đen: Joker là hình tượng so sánh sát nhất cho những hacker mũ đen. Họ thực hiện các hoạt động bất hợp pháp vì lợi ích tài chính, thử thách hoặc đơn giản là để giải trí. Họ tìm kiếm các hệ thống dễ có thể khai thác, khai thác chúng và sử dụng chúng để đạt được bất kỳ lợi thế nào có thể.

Họ có thể sử dụng các biên pháp kỹ thuật và phi kỹ thuật, miễn sao đạt được mục tiêu cuối cùng.

5. Tại sao Hacker tấn công bạn?

Tin tặc là những cá nhân/tổ chức truy cập trái phép vào hệ thống công nghệ thông tin khác với một mục tiêu cụ thể, chẳng hạn như đạt được danh tiếng bằng cách đánh sập hệ thống máy tính, đánh cắp tiền hoặc khiến mạng không khả dụng.

Kinh nghiệm thu được từ những lần tấn công này và sự thỏa mãn bắt nguồn từ việc tấn công thành công có thể trở thành một cơn nghiện. Một số lý do phổ biến để tấn công bao gồm danh tiếng, tò mò, trả thù, buồn chán, thử thách, trộm cắp vì lợi ích tài chính, phá hoại, gián điệp công ty, tống tiền… Tin tặc được biết là thường xuyên trích dẫn những lý do này để giải thích hành vi của họ.

Ngoài ra, một thường hợp rất phổ biến là tin tặc đánh cắp dữ liệu để giả định danh tính và sau đó sử dụng dữ liệu đó cho mục đích khác như vay tiền, chuyển tiền, v.v. Sự xuất hiện của những sự cố như vậy đã tăng lên sau khi dịch vụ mobie banking và Internet banking bắt đầu trở nên phổ biến.

6. Làm thế nào để bảo vệ dữ liệu cá nhân của bạn?

Dưới đây là một số mẹo để đảm bảo thông tin cá nhân của bạn không rơi vào tay kẻ xấu.

a. Tạo mật khẩu mạnh

Khi tạo mật khẩu, hãy nghĩ xa hơn những từ hoặc số mà tội phạm mạng có thể dễ dàng tìm ra, chẳng hạn như ngày sinh của bạn. Chọn kết hợp các chữ thường và chữ hoa, số và ký hiệu và thay đổi chúng theo định kỳ. Bạn cũng nên tạo một mật khẩu duy nhất thay vì sử dụng cùng một mật khẩu trên nhiều trang web, trong trường hợp bạn lo lắng vì khoogn thể nhớ quá nhiều loại mật khẩu thì công cụ quản lý mật khẩu có thể giúp bạn theo dõi.

b. Không chia sẻ quá nhiều trên mạng xã hội

Tất cả chúng ta đều có một người bạn đăng quá nhiều chi tiết về cuộc sống của họ lên mạng. Điều này không chỉ gây phiền nhiễu mà còn có thể khiến thông tin cá nhân của bạn gặp rủi ro. Kiểm tra cài đặt bảo mật của bạn để bạn biết ai đang xem bài đăng của mình và thận trọng khi đăng vị trí, quê quán, ngày sinh hoặc các thông tin cá nhân khác.

c. Thận trọng khi sử dụng Wi-Fi miễn phí

Hầu hết các mạng Wi-Fi công cộng miễn phí đều có rất ít biện pháp bảo mật, điều đó có nghĩa là những người khác sử dụng cùng một mạng có thể dễ dàng truy cập hoạt động của bạn.

d. Coi chừng các liên kết và tệp đính kèm

Tội phạm mạng hoạt động lén lút và thường sẽ thiết kế các âm mưu lừa đảo của chúng để trông giống như các thông tin liên lạc hợp pháp từ ngân hàng, công ty tiện ích hoặc tổ chức doanh nghiệp khác. Hãy để ý những lỗi nhỉ như lỗi chính tả, số hoặc ký tự đặc biệt, sai tên thương hiệu, địa chỉ email khác với người gửi thông thường… đấy có thể là manh mối cho thấyđấy là một cãi bẫy.

e. Kiểm tra xem trang web có an toàn không

Trước khi nhập thông tin cá nhân vào một trang web, hãy xem phần đầu trình duyệt của bạn. Nếu có biểu tượng khóa và URL bắt đầu bằng “https”, điều đó có nghĩa là trang web an toàn. Có một số cách khác để xác định xem trang web có đáng tin cậy hay không, chẳng hạn như chính sách bảo mật của trang web, thông tin liên hệ hoặc con dấu “an toàn đã được xác minh”.

f. Xem xét bảo vệ bổ sung

Cài đặt phần mềm chống vi-rút, phần mềm chống phần mềm gián điệp và tường lửa,… là phương pháp không quá hữu hiệu nhưng nên có để tự bảo vệ bản thân trước những mối đe dọa cấp thấp trong thời địa thế giới phẳng hiện nay.

————————————

Trên đây là một số câu hỏi thường gặp khi mới tiếp cận đến khái niệm An toàn thông tin/an ninh mạng. Nếu có bất kỳ câu hỏi nào không thuộc phía trên, vui lòng liên hệ theo thông tin tại đây để được giải đáp,

Ngày 13/05/2023, Boot camps “Cyber Security in the Cloud” được tổ chức tại TP.HCM.

Ngày 13/05/2023, Boot camps “Cyber Security in the Cloud” được tổ chức tại TP.HCM.

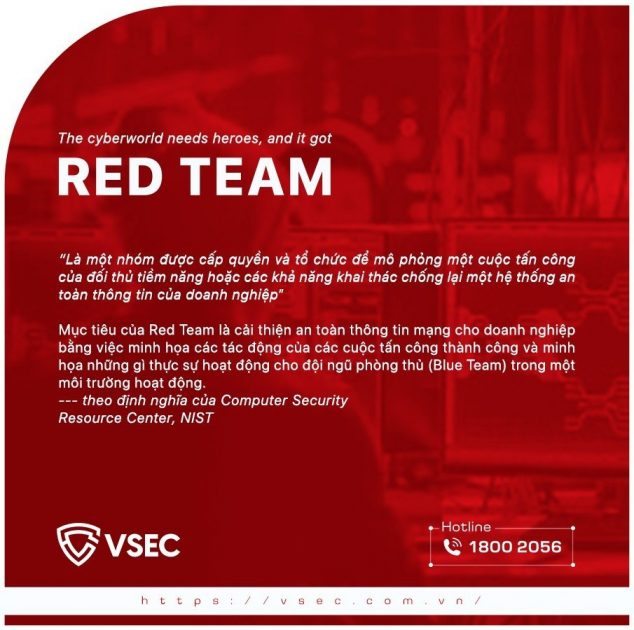

Red Team không chỉ được sử dụng trong chiến tranh vũ trang mà giờ đây còn được sử dụng trong chiến tranh trên không gian mạng.

Red Team không chỉ được sử dụng trong chiến tranh vũ trang mà giờ đây còn được sử dụng trong chiến tranh trên không gian mạng.

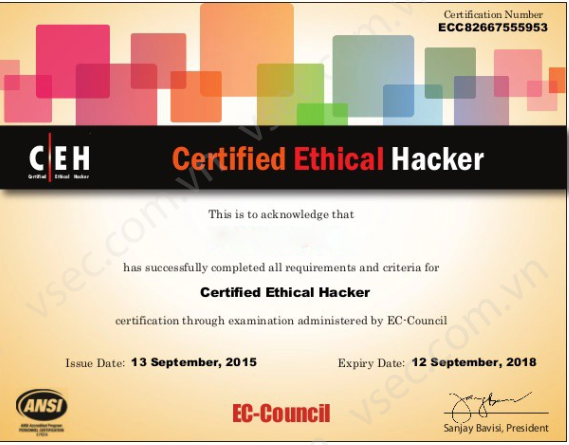

Chứng chỉ CISSP

Chứng chỉ CISSP Chứng chỉ OSWE

Chứng chỉ OSWE

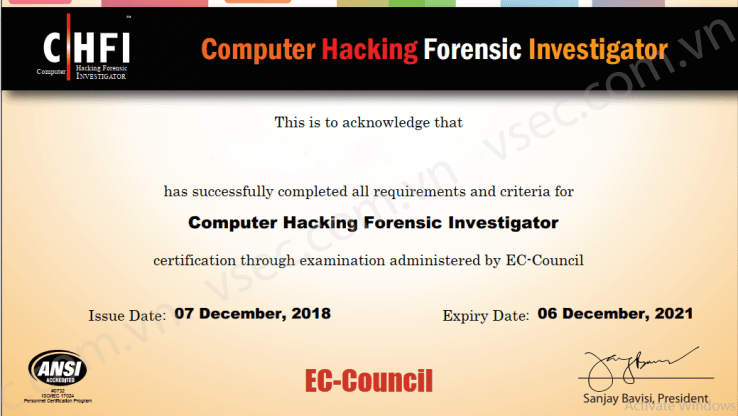

Chứng chỉ CHFI

Chứng chỉ CHFI