Ngày 11/07/2023, webinar “Hack hacker bằng chiến thuật phòng thủ “đa chiều” do Công ty Cổ phần An ninh mạng Việt Nam phối hợp cùng Hiệp hội Internet Việt Nam (VIA) tổ chức, đã diễn ra thành công và để lại nhiều ấn tượng tốt đẹp trong cộng đồng IT và doanh nghiệp vừa và nhỏ tại Việt Nam. Bằng những chia sẻ đầy hữu ích của các diễn giả đầy kinh nghiệm trong ngành, webinar đã thu hút sự quan tâm của đông đảo hơn 150 người tham dự.

Câu chuyện bảo mật không chỉ dành riêng cho các doanh nghiệp lớn nữa mà bất kể các đối tượng, bất kỳ doanh nghiệp ở quy mô nào, có phát sinh hay sở hữu nguồn dữ liệu, thanh khoản lớn đều là mục tiêu nhắm tới của các tội phạm an ninh mạng để trục lợi.

Giám sát an toàn thông tin trong doanh nghiệp

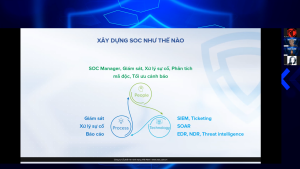

SOC là một trong những xu hướng bảo mật trong 5 năm trở lại đây. Các doanh nghiệp lớn đều đã trang bị cho mình, chỉ một số ít các doanh nghiệp vừa và nhỏ chú ý tới vấn đề này. Trong phần trình bày của mình, anh Vũ Thế Hải – Trưởng phòng Trung tâm giám sát và vận hành ATTT VSEC đã khẳng định: “Các giải pháp về an toàn thông tin không thể ngăn chặn 100% sự cố. Không một bên cung cấp giải pháp cam kết giải pháp của họ có thể ngăn chặn toàn bộ các sự cố tấn công.” Chính vì vậy, khi mà các giải pháp hệ thống, giải pháp, công nghệ, máy móc không giải quyết được, chúng ta cần phải có phương án để phát hiện và xử lý các tấn công, sự cố ấy – đó là bằng con người. Tại VSEC, SOC luôn đảm bảo theo tiêu chuẩn CREST của Anh, các tiêu chuẩn khác như Azure.

Thời điểm để bắt đầu SOC

Các doanh nghiệp cần xây dựng SOC càng sớm càng tốt, nên xây dựng ngay sau khi đã trang bị các giải pháp bảo mật cơ bản. Ở thời điểm này số lượng nhân sự, số lượng thông tin và các quy trình chỉ cần ở mức đơn giản, vừa phải để phù hợp với môi trường làm việc.

Không nhất thiết cần có hệ thống SIEM tập trung, hệ thống thu thập – phân tích các log, có thể sử dụng trực tiếp portal của các giải pháp đó.

Cần chuẩn bị những gì để có thể làm việc tại SOC?

Webinar không chỉ dành cho các doanh nghiệp vừa và nhỏ mà còn thu hút rất nhiều bạn sinh viên quan tâm đến công việc tại SOC. Để có thể làm việc tại Trung tâm giám sát an toàn thông tin, các bạn sinh viên cần nắm chắc các kiến thức cơ bản: kỹ năng lập trình, kỹ năng hệ thống, kỹ năng quản lý và sử dụng ứng dụng… Sau đó, củng cố thêm các kỹ năng chuyên sâu hơn về SOC như mã độc, web, các hình thức tấn công phổ biến, viết rule phát hiện ra mã độc….

Thực chiến phản ứng Hacker bằng phương pháp Red Team

Khái niệm về Red Team (Đánh giá xâm nhập sâu) đã rất quen thuộc trên thị trường quốc tế. Tuy nhiên, tại Việt Nam hiện nay, khái niệm này vẫn chưa được hiểu rõ, hiểu sâu khiến cho các doanh nghiệp vẫn còn dè dặt trong việc sử dụng Red Team.

Với kinh nghiệm tham gia đánh giá Red Team cho nhiều tổ chức trong và ngoài nước cho các đơn vị tài chính, ngân hàng… anh Bế Khánh Duy – Trưởng nhóm Dịch vụ chuyên gia khu vực miền Nam của VSEC đã cho biết trong thời đại về việc phát triển an ninh mạng hiện nay, Red Team đã và đang trở thành xu hướng tại Việt Nam, mang lại nhiều lợi ích cho các tổ chức và doanh nghiệp. Trước khi triển khai Red Team, doanh nghiệp cần lên kế hoạch và chuẩn bị kỹ lưỡng để đảm bảo quy trình diễn ra hiệu quả và mang lại kết quả như mong muốn. Dưới đây là một số bước chính mà doanh nghiệp nên thực hiện trước khi triển khai Red Team:

- Xác định mục tiêu: Vạch ra rõ ràng các mục tiêu và mục tiêu của Red Team. Xác định cụ thể phần nào của cơ sở hạ tầng bảo mật, quy trình hoặc nhân sự của tổ chức mà bạn muốn đánh giá và cải thiện. Bên cạnh đó, cũng cần đặt mục tiêu tấn công của Red Team, VD: Hệ thống Internet Banking, Thông tin khách hàng,…

- Đặt phạm vi (Scope) và các Quy tắc phối hợp (Rules of Engagement): Xác định rõ ràng phạm vi hoạt động của Red Team, bao gồm các hệ thống, mạng và ứng dụng nằm trong phạm vi và những ứng dụng nằm ngoài giới hạn VD: Hệ thống Core-Banking, không thực hiện Phishing lãnh đạo,… Thiết lập các quy tắc tham gia để đảm bảo Red Team hoạt động trong ranh giới pháp lý và đạo đức.

- Nhận được sự đồng ý của các bên liên quan: Đảm bảo sự chấp thuận và hỗ trợ từ các bên liên quan chính, bao gồm quản lý cấp trên, nhóm CNTT, bộ phận pháp lý và bất kỳ bên liên quan nào khác. Họ nên nhận thức được các mục tiêu, lợi ích và rủi ro tiềm ẩn liên quan đến bài tập của Red Team.

“Hiện nay môi trường trên không gian mạng không còn an toàn. Đối với những tổ chức luôn đặt về an toàn công nghệ thông tin lên hàng đầu thì càng phải bảo vệ tài sản dữ liệu của công ty mình. Vì thế nên sử dụng Red Team để có thể tăng khả năng phản ứng của tổ chức và nâng cao kiến thức phòng thủ cho đội ngũ Blue Team của mình”. Anh Bế Khánh Duy khẳng định.