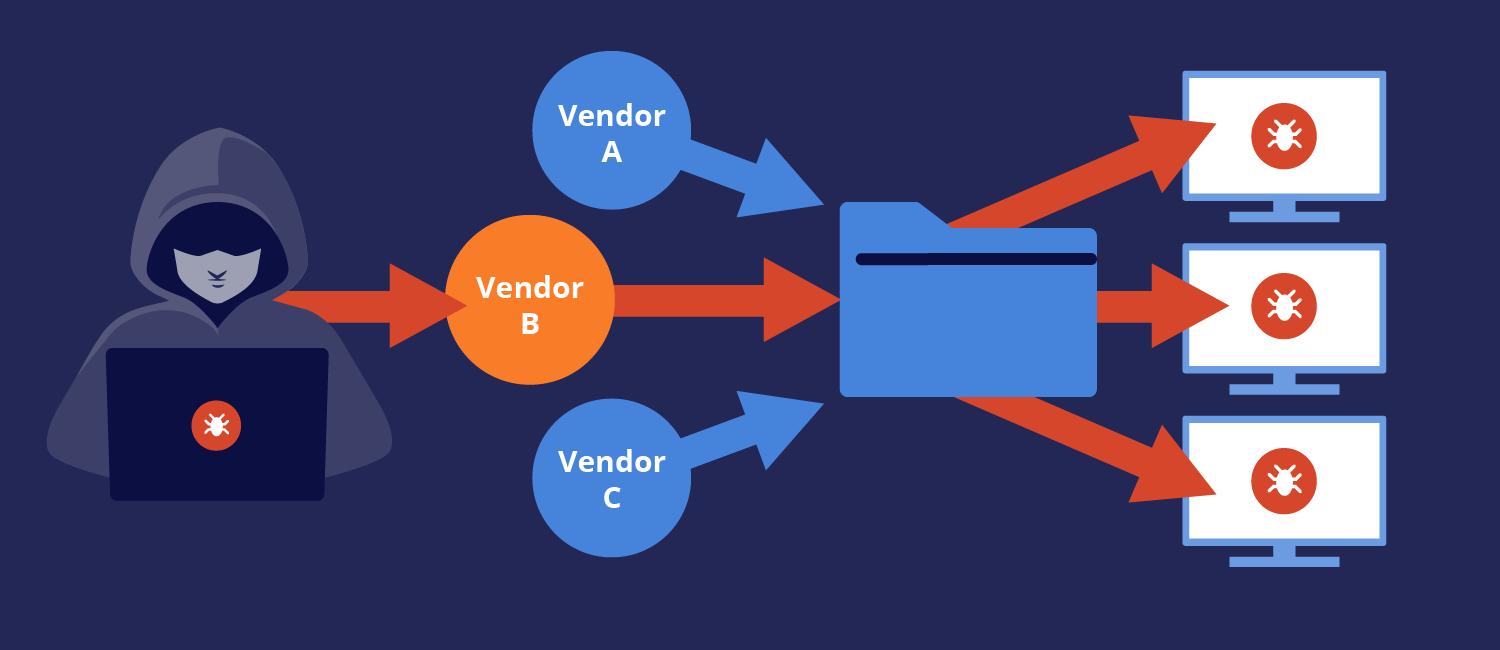

Tấn công chuỗi cung ứng (supply chain attack) là một cuộc tấn công mạng nhắm vào một doanh nghiệp thông qua các nhà cung cấp (provider/vendor) của doanh nghiệp đó.

Thực trạng tấn công chuỗi cung ứng hiện nay

Một nghiên cứu mới cho biết chuỗi cung ứng như là một nam châm thu hút các cuộc tấn công mạng. Một con số khổng lồ 97% các công ty đã bị ảnh hưởng bởi các cuộc tấn chuỗi cung ứng và 93% trong số đó thừa nhận rằng họ đã bị tấn công trực tiếp vì những điểm yếu trong chuỗi cung ứng. Theo phân tích của nhà cung cấp bảo mật Sonatype, các cuộc tấn công chuỗi cung ứng phần mềm này đã tăng 650% trong năm 2021, phân tích của nhà cung cấp bảo mật Sonatype đã ghi nhận 12.000 sự cố trong năm 2021

Nick Weaver, nhà nghiên cứu bảo mật tại Viện Khoa học Máy tính quốc tế của UC Berkeley cho biết: “Các cuộc tấn công vào chuỗi cung ứng rất đáng sợ bởi vì chúng thực sự khó đối phó và vì chúng cho thấy rõ rằng bạn đang tin tưởng vào toàn bộ hệ sinh thái đó”.

Với một cuộc tấn công được tổ chức tốt, chúng có thể ảnh hưởng tới mạng lưới khách hàng của nhà cung cấp, đôi khi lên tới hàng trăm hoặc thậm chí hàng nghìn nạn nhân. Và bất kỳ công ty nào sản xuất phần mềm hoặc phần cứng cho các tổ chức khác đều có thể là mục tiêu tiềm năng của những kẻ tấn công.

Các cuộc tấn công chuỗi cung ứng điển hình

- Cửa hậu SolarWinds SUNBURST: Vào ngày 13/12/2020, cửa hậu SUNBURST lần đầu tiên được tiết lộ. Cuộc tấn công đã sử dụng bộ quản lý và giám sát công nghệ thông tin SolarWinds Orion phổ biến để phát triển một bản cập nhật trojan độc hại. Chúng nhắm mục tiêu vào các dịch vụ chạy phần mềm Orion và Bộ Tài chính Thương mại Hoa Kỳ. Fortune 500, các công ty viễn thông, cơ quan chính phủ khác và các trường đại học cũng có khả năng bị ảnh hưởng. Mối quan tâm đặc biệt trong cửa hậu SUNBURST là các máy chủ chuyên dụng bị nhắm mục tiêu. Thông thường, các loại máy chủ này ít được giám sát thường xuyên. Việc ngăn chặn các cuộc tấn công như cửa hậu SUNBURST đòi hỏi sự giám sát thường xuyên ở tất cả các cấp của mạng công ty.

- Khai thác lỗ hổng trong Log4j: Một cách thực hiện tấn công chuỗi cung ứng khác là khai thác các lỗ hổng phần mềm mã nguồn mở. Nổi bật trong đó là cuộc tấn công của tin tặc thực hiện khai thác lỗ hổng trong Log4j. Cuộc tấn công này cho phép tin tặc thực thi mã từ xa, bao gồm khả năng chiếm toàn quyền kiểm soát máy chủ. Log4j là một lỗ hổng zero-day được tin tặc phát hiện trước khi nhà cung cấp phần mềm biết về nó. Vì lỗ hổng này gắn với một phần của thư viện mã nguồn mở cho nên bất kỳ thiết bị nào trong số 3 tỷ thiết bị đang sử dụng Java đều có thể bị ảnh hưởng.

- Tấn công phần mềm Kaseya VSA: Mục đích chính của việc sử dụng các cuộc tấn công chuỗi cung ứng là khai thác các lỗ hổng của nhà cung cấp và tấn công các khách hàng của họ. Đó chính xác là những gì nhóm tin tặc Revil sử dụng khi thực hiện tấn công Kaseya VSA – một nền tảng dịch vụ giám sát và quản lý từ xa dành cho các hệ thống công nghệ thông tin và khách hàng của họ. Bằng cách khai thác một lỗ hổng trong Kaseya VSA, REvil đã có thể gửi mã độc tống tiền tới 1.500 công ty là khách hàng của Kaseya VSA.

- Cuộc tấn công Capital One và lỗi bảo mật cơ sở hạ tầng đám mây: Không phải tất cả các cuộc tấn công đều được các nhóm tin tặc tinh nhuệ thực hiện, Capital One (Mỹ) đã trải qua một vụ vi phạm dữ liệu lớn khi một nhân viên của Amazon tận dụng kiến thức nội bộ về Dịch vụ Web Amazon (AWS) để đánh cắp 100 triệu USD từ ứng dụng thông qua thẻ tín dụng. Cuộc tấn công đã công khai những nguy cơ về việc sử dụng cơ sở hạ tầng đám mây.

- Lỗ hổng trên thiết bị di động cá nhân và thiết bị của nhà cung cấp: Vào tháng 3/2022, công ty an ninh mạng Okta (Mỹ) tiết lộ rằng một trong những nhà cung cấp của họ (Sitel) đã gặp phải vi phạm thông qua một nhân viên cung cấp các chức năng dịch vụ khách hàng trên máy tính xách tay. Mặc dù mức độ vi phạm bị hạn chế, chỉ có hai hệ thống xác thực Okta bị truy cập trái phép và không có tài khoản khách hàng hoặc thay đổi cấu hình nào được thực hiện. Tuy nhiên, các thiết bị của nhà thầu phụ và mang các thiết bị cá nhân sẽ giống như mối nguy hiểm tiềm ẩn mà tin tặc sẽ nhắm đến để thông qua chúng thực hiện các cuộc tấn công lớn hơn.

Làm thế nào để hạn chế tối đa việc tấn công chuỗi cung ứng

Mọi doanh nghiệp, tổ chức trong chuỗi cung ứng phải hiểu rằng các cuộc tấn công mạng luôn luôn tiềm ẩn và có thể bị tấn công bất cứ lúc nào. Do đó, các DN cần phải nâng cao sức đề kháng cho hệ thống phòng thủ an ninh mạng của mình. Dưới đây là một giải pháp các DN, tổ chức có thể áp dụng nhằm bảo vệ và hạn chế tối đa những rủi ro an ninh mạng có thể xảy ra.

Chọn nhà cung cấp cẩn thận: Doanh nghiệp cần đảm bảo rằng các nhà cung cấp có các chính sách và hệ thống bảo mật được chứng nhận. Điều này nên được ghi rõ trong hợp đồng hợp tác giữa 2 bên.

Giám sát chặt chẽ các nhà cung cấp phần mềm: Bạn phải kiểm soát các nhà cung cấp phần mềm, đặc biệt là đối với phần mềm có quyền truy cập đặc quyền vào tài sản của công ty.

Giới hạn quyền truy cập dữ liệu với đối tác, nhà cung cấp: Số lượng người có quyền truy cập vào dữ liệu càng ít thì việc kiểm soát và giảm thiểu các mối đe dọa càng dễ dàng nên hãy giới hạn quyền truy cập với đối tác của bạn.

Bảo vệ điểm cuối của nhà phát triển: Triển khai nền tảng bảo vệ điểm cuối, công nghệ phát hiện và phản hồi điểm cuối nhằm phát hiện những hành vi bất thường để dễ dàng xử lý sự cố khi cần thiết.

Đào tạo nhân viên, nhà cung cấp và đối tác: Tiến hành các buổi đào tạo để giáo dục nhân viên về tất cả các khía cạnh bảo mật như chính sách công ty, bảo mật mật khẩu và các phương pháp tấn công kỹ thuật là điều quan trọng không nên bỏ qua.

Chuẩn bị sẵn sàng một kế hoạch dự phòng: Không có phương pháp nào chắc chắn 100% nên hãy đảm bảo rằng doanh nghiệp có một kế hoạch ứng phó sự cố để đối phó hiệu quả với một cuộc khủng hoảng tiềm ẩn.

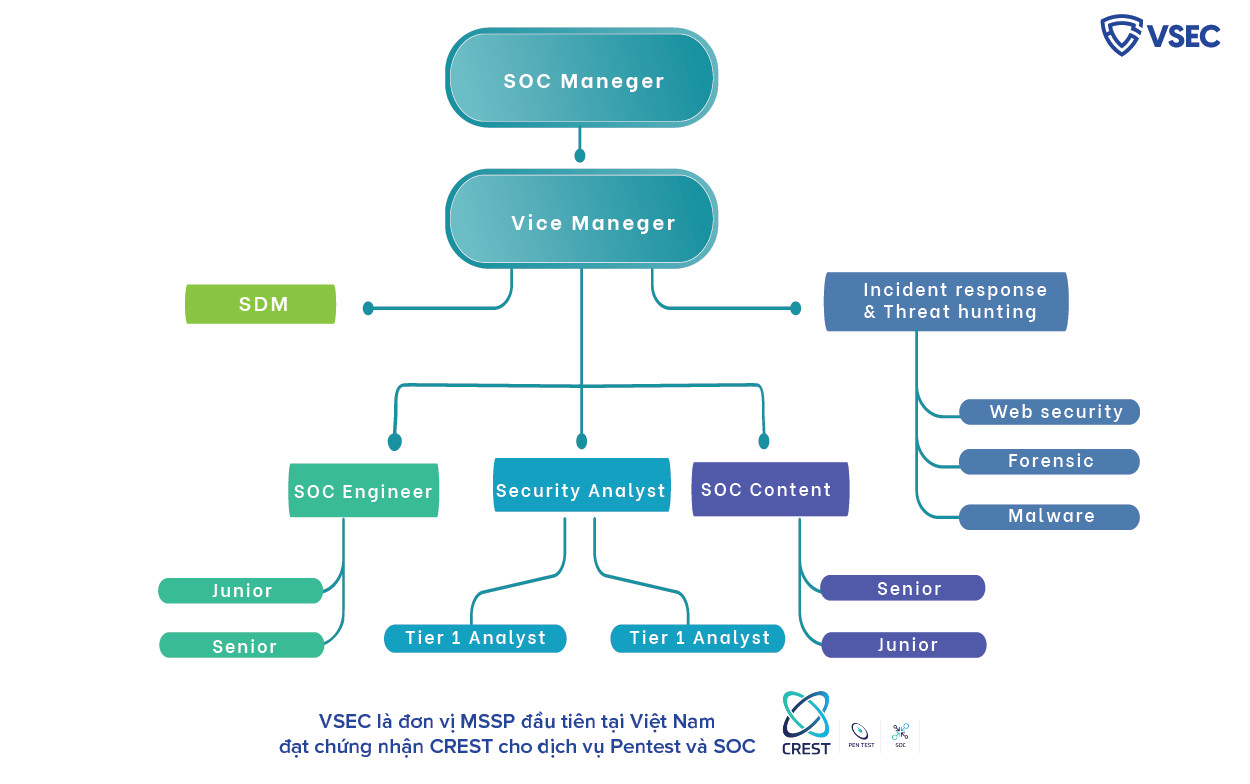

Và Vsec luôn ở đây, để giúp cho môi trường công nghệ thông tin trở nên an toàn hơn, giữ cho niềm tin và sự trung thành của khách hàng vào dịch vụ của các bạn!

Theo: ictvietnam, computerweekly, helpnetsecurity, gep.com

Ảnh: Shutterstock.

Ảnh: Shutterstock.

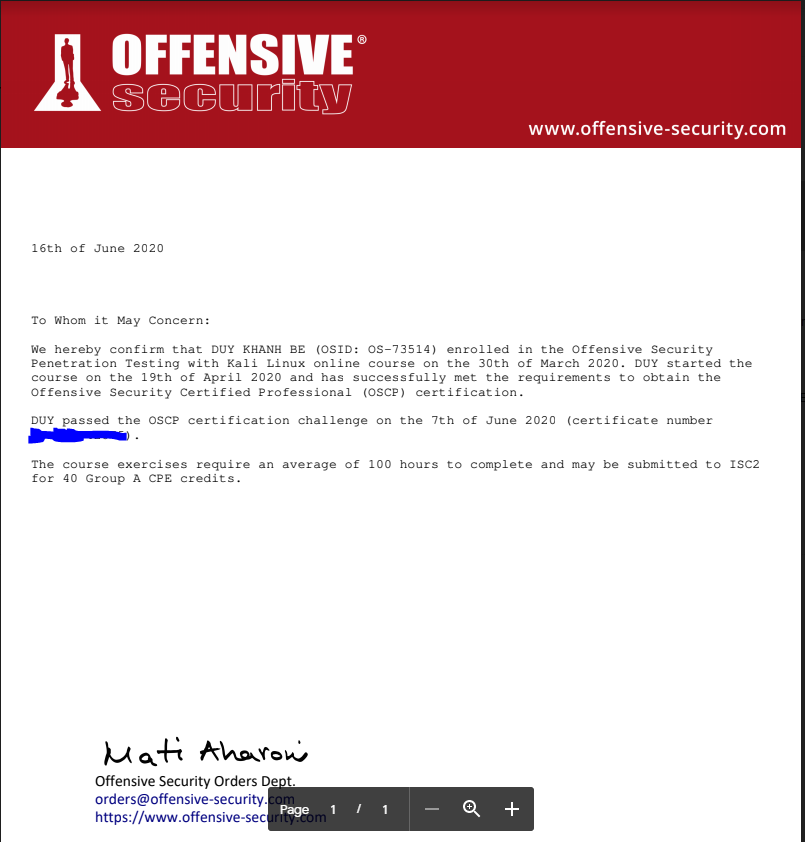

Chứng chỉ CISSP

Chứng chỉ CISSP Chứng chỉ OSWE

Chứng chỉ OSWE

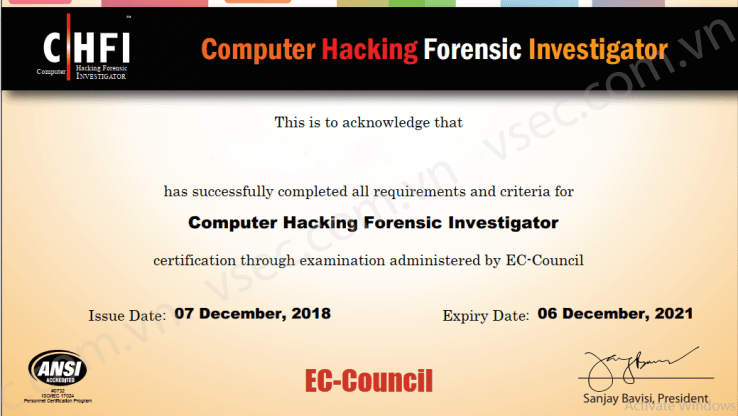

Chứng chỉ CHFI

Chứng chỉ CHFI