Trong những tháng cuối năm người tiêu dùng tại Việt Nam cũng như trên thế giới có xu hướng mua sắm gia tăng khi thị trường hàng hoá có dấu hiệu bình ổn và gần đến các dịp lễ lớn cuối năm như Giáng sinh, Tết Âm lịch. Đây là thời điểm vàng mua sắm và cũng là tháng “củ mật” mà tin tặc hoặc kẻ lừa đảo có thể gia tăng hoạt động lừa đảo trên mạng.

Theo Bộ công thương, quý III/2022, tổng mức bán lẻ hàng hoá và doanh thu dịch vụ tiêu dùng ước đạt 1.450,4 nghìn tỷ đồng, tăng 3.8% so với quý trước và tăng 41,7% so với cùng kỳ năm trước. Nhìn chung 9 tháng năm 2022, tổng mức bán lẻ hàng hoá và doanh thu dịch vụ tiêu dùng ước tăng 21% so với cùng kỳ năm trước trong đó quý I tăng 5% và quý II tăng 20,1%, quý III tăng 41.7%.

Tội phạm mạng gia tăng trong những tháng cuối năm

Thương mại điện tử hay các ứng dụng mua sắm được cho là yếu tố quan trọng giúp thúc đẩy hoạt động tiêu dùng cuối năm đặc biệt khi người tiêu dùng có xu hướng yêu thích hình thức mua sắm online hơn sau biến động của dịch Covid-19. Đây cũng là thời điểm người dùng cá nhân thậm chí chính người bán hàng có thể dễ dàng bị các tin tặc tấn công nhất khi thiếu cảnh giác trong lúc mua sắm trên mạng. Sau đây là một số hình thức mà người tiêu dùng đặc biệt cần lưu ý.

1. Giả danh nhân viên các hãng/công ty tặng quà

Kẻ lừa đảo có được thông tin liên hệ của người mua sắm, giả mạo nhân viên bưu cục hoặc nhân viên chăm sóc khách hàng của một số hãng với thông tin nâng cấp gói bảo hành, thông báo chương trình khuyến mãi hoặc quà tặng. Người tiêu dùng cả tin sẽ cung cấp các thông tin để nhận quà tặng hoặc nộp một khoản phí, thuế để nhận được quà tặng.

Ngoài ra, nhiều đối tượng cũng giả mạo nhân viên ngân hàng, các công ty cho vay tiền để lừa lấy thông tin cá nhân của người dùng như số an sinh xã hội, sổ đỏ, …

2. Đánh cắp thông tin cá nhân trên các trang mạng xã hội

Việc đánh cắp thông tin cá nhân trên các trang mạng xã hội, các ứng dụng chat để mượn tiền là hình thức lừa đảo mạng được nhiều đối tượng sử dụng dựa vào sự cả tin của người dùng. Khuyến nghị từ các chuyên gia là người tiêu dùng cần “chậm lại” để kiểm tra các thông tin trao đổi, liên hệ với người quen qua các kênh thông tin khác để đảm bảo thông tin nhắn là đáng tin cậy.

3. Tạo các tài khoản xã hội giả mạo

Khi nền tảng các ứng dụng chat, mạng xã hội có thể dễ dàng tạo tài khoản, nhiều kẻ lừa đảo tận dụng điều này để tạo nên các tài khoản xã hội giả mạo. Mục tiêu nhắm đến là người bán hàng trên các kênh online, trang thương mại điện tử. Khi đặt mua hàng online, đối tượng sẽ yêu cầu gửi số tài khoản ngân hàng có internet banking, tên chủ tài khoản, số điện thoại, … nhằm mục đích đánh cắp thông tin và tìm cách hack tài khoản ngân hàng của người bán.

Chỉ cần có các thông tin trên, kẻ lừa đảo sẽ gửi một mẫu tin nhắn về việc tài khoản được cộng tiền và yêu cầu truy cập link và cập nhật toàn bộ thông tin đăng nhập, mã số OTP để nhận được tiền.

4. Giả mạo nhân viên ngân hàng/ cơ quan công an/ viện kiểm sát,…

Đóng vai nhân viên ngân hàng hoặc cơ quan công an, kẻ lừa đảo sẽ thông tin về việc tài khoản ngân hàng của bạn đang bị sự cố, lỗi, liên quan đến các vụ án, …. Khi người nhận thông tin cảm thấy lo lắng sẽ bị dụ dỗ cung cấp mã pin, thông tin thẻ, cung cấp số điện thoại và nhận được dẫn truy cập link yêu cầu đăng nhập và kiểm tra thông tin tài khoản.

5. Tạo các trang thông tin bán hàng, đầu tư giả mạo

Một hình thức lừa đảo được đầu tư công phu hơn là việc các đối tượng lừa đảo tạo các trang web bán hàng giả mạo. Giả mạo các website hoặc tên tuổi các đơn vị bán hàng có uy tín, các trang bán hàng giá rẻ, ưu đãi để khách hàng đăng nhập tài khoản mua hàng và đánh cắp thông tin thẻ tín dụng. Hoặc tạo các trang mạng đầu tư tài chính, tiền ảo với lãi suất siêu cao. Sau khi khách hàng tham gia đầu tư được một thời gian, các đối tượng sẽ chủ động đánh sập website giả mạo này để chiếm đoạt tiền đầu tư của khách hàng.

Lời khuyên của các chuyên gia dành cho người tiêu dùng là luôn cảnh giác trước bất cứ thông tin nào liên quan đến việc yêu cầu cung cấp thông tin cá nhân, tài khoản ngân hàng. Ngoài ta, tạo thêm xác thực đa yếu tố cũng là một lựa chọn cho người dùng.

Nguồn: Tổng hợp

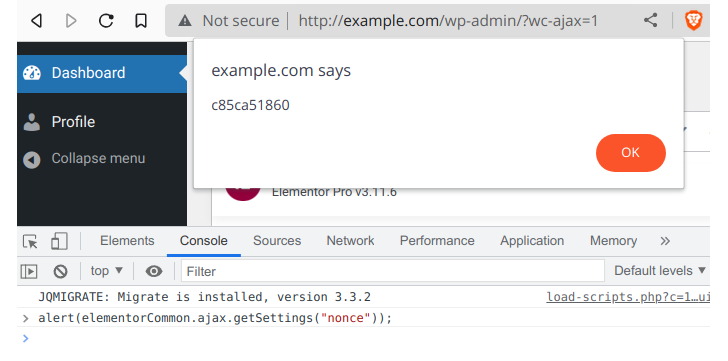

Patchstack lưu ý thêm rằng lỗ hổng hiện đang bị lạm dụng từ một số địa chỉ IP có ý định tải lên các tệp lưu trữ PHP và ZIP tùy ý. Người dùng plugin Elementor Pro nên cập nhật lên 3.11.7 hoặc 3.12.0, đây là phiên bản mới nhất, càng sớm càng tốt để giảm thiểu các mối đe dọa tiềm ẩn.

Patchstack lưu ý thêm rằng lỗ hổng hiện đang bị lạm dụng từ một số địa chỉ IP có ý định tải lên các tệp lưu trữ PHP và ZIP tùy ý. Người dùng plugin Elementor Pro nên cập nhật lên 3.11.7 hoặc 3.12.0, đây là phiên bản mới nhất, càng sớm càng tốt để giảm thiểu các mối đe dọa tiềm ẩn. Tội phạm mạng (65%), lừa đảo trên thiết bị di động (41%), email (40%), rò rỉ dữ liệu đám mây (38%)… là những mối lo ngại của doanh nghiệp. (Ảnh minh họa).

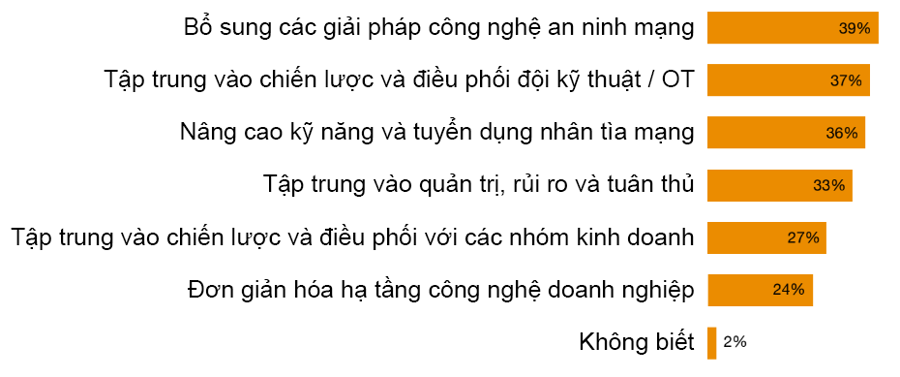

Tội phạm mạng (65%), lừa đảo trên thiết bị di động (41%), email (40%), rò rỉ dữ liệu đám mây (38%)… là những mối lo ngại của doanh nghiệp. (Ảnh minh họa). Kế hoạch nâng cao các nguồn lực an ninh mạng trong 12 tháng tới (Nguồn: PwC).

Kế hoạch nâng cao các nguồn lực an ninh mạng trong 12 tháng tới (Nguồn: PwC). VSEC – Đơn vị cung cấp dịch vụ MSSP đầu tiên tại Việt Nam đạt chứng nhận quốc tế CREST cho hai dịch vụ Pentest và SOC

VSEC – Đơn vị cung cấp dịch vụ MSSP đầu tiên tại Việt Nam đạt chứng nhận quốc tế CREST cho hai dịch vụ Pentest và SOC