Các trang web WordPress đang bị tấn công để cài đặt các plugin độc hại giả mạo các bản cập nhật phần mềm nhằm phát tán phần mềm độc hại đánh cắp thông tin.

Trong vài năm qua, sự gia tăng các phần mềm độc hại đánh cắp thông tin ngày càng trở nên phổ biến với các quy mô tấn công khác nhau, trở thành mối đe dọa đối với các chuyên gia bảo mật trên toàn thế giới. Những thông tin đăng nhập bị đánh cắp được sử dụng cho các mục đích bất chính như thực hiện các cuộc tấn công mạng và đánh cắp dữ liệu.

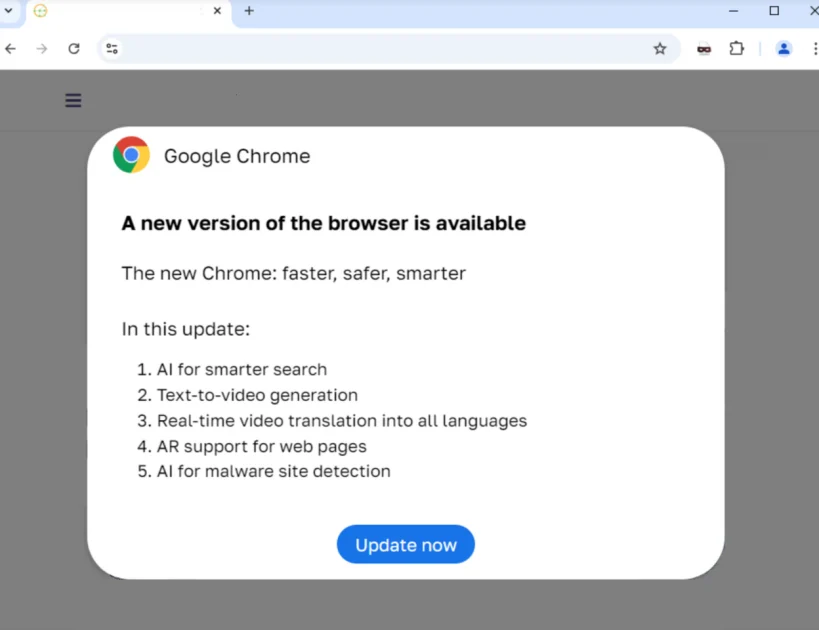

Từ năm 2023, một chiến dịch tấn công mạng có tên ClearFake đã sử dụng lớp phủ (website overlay) là các trang web WordPress bị xâm nhập để đưa ra các thông báo cập nhật trình duyệt web gian lận nhằm phát tán phần mềm độc hại đánh cắp thông tin.

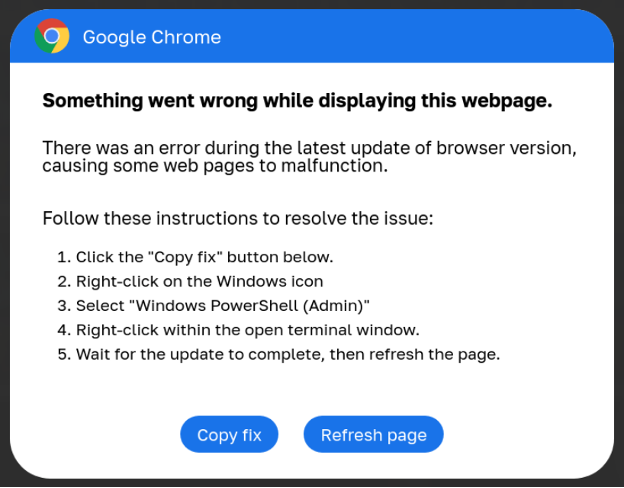

Vào năm 2024, một chiến dịch mới có tên ClickFix được phát hiện liên quan đến nhiều tác nhân đe dọa, bao gồm nhóm tấn công đứng sau ClearFake. Các cuộc tấn công overlay hiển thị các thông báo lỗi giả mạo của Google Chrome, Microsoft Word và OneDrive có kèm theo bản sửa lỗi.

Tuy nhiên, những “bản sửa lỗi” này là các tập lệnh PowerShell ẩn, sau khi được người dùng truy cập vào, PowerShell sẽ thực hiện nhiều bước khác nhau để xác nhận thiết bị là mục tiêu hợp lệ và sau đó tải xuống các payload bổ sung và cài đặt phần mềm độc hại nhằm đánh cắp thông tin.

Các chiến dịch ClickFix ngày càng trở nên phổ biến trong năm nay, các tác nhân đe dọa giả mạo các thông báo lỗi của Google Chrome, Google Meet và Facebook, thậm chí cả mã captcha để lừa người dùng chạy các “bản sửa lỗi” PowerShell nhằm cài đặt phần mềm độc hại.

Các chuỗi lây nhiễm plugin WordPress độc hại

Là một trong những nền tảng phổ biến nhất để tạo ra các trang web, WordPress đã trở thành một “miếng mồi ngon” cho những kẻ lạm dụng tiềm năng phát triển của trang web mà sinh lợi cho bản thân.

Trong thông báo mới nhất, GoDaddy cho biết nhóm tin tặc ClearFake/ClickFix đã xâm nhập hơn 6.000 trang web WordPress trên toàn thế giới để cài đặt các plugin độc hại hiển thị cảnh báo giả mạo liên quan đến các chiến dịch này. “Những plugin này được thiết kế để trông có vẻ vô hại với người quản trị trang web nhưng lại chứa các tập lệnh độc hại nhúng vào để hiển thị thông báo cập nhật trình duyệt giả mạo tới người dùng.”

Các plugin độc hại sử dụng tên tương tự như các plugin gốc, chẳng hạn như Wordfence Security hay LiteSpeed Cache, trong khi những plugin khác sử dụng các tên giả mạo khác.

Danh sách các plugin độc hại được phát hiện trong chiến dịch này từ tháng 6 đến tháng 9 năm 2024 bao gồm:

| LiteSpeed Cache | Custom CSS |

| MonsterInsights | Custom Footer |

| Wordfence Security | Custom Login |

| Rank Math SEO | Dynamic Sidebar Manager |

| SEO Booster Pro | Easy Themes Manager |

| Google SEO Enhancer | Form Builder Pro |

| Rank Booster Pro | Quick Cache Cleaner |

| Admin Bar | Responsive Menu Builder |

| Advanced User Manager | SEO Optimizer Pro |

| Advanced Widget Manage | Simple Post Enhancer |

| Content Blocker | Social Media Integrator |

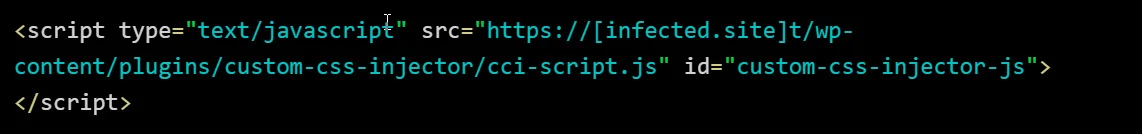

Công ty bảo mật Sucuri cũng lưu ý rằng một plugin giả mạo có tên “Universal Popup Plugin” cũng là một phần của chiến dịch này. Sau khi cài đặt thành công, plugin độc hại sẽ thực thi một loạt các chức năng khác nhau của WordPress nhằm nhúng JavaScript độc hại vào trong tệp đính kèm HTML của trang web.

Khi được tải, tập lệnh này sẽ cố gắng tải một tệp bổ sung JavaScript khác được lưu trữ Binance Smart Chain (BSC), sau đó tải các tập lệnh ClearFake hoặc ClickFix để hiển thị các thông báo giả mạo đánh lừa nạn nhân.

Kẻ tấn công dường như đang sử dụng thông tin đăng nhập quản trị bị đánh cắp để đăng nhập vào trang web WordPress và cài đặt plugin theo cách tự động. Các tác nhân đe dọa đăng nhập thông qua một POST HTTP Request duy nhất thay vì truy cập trang đăng nhập của trang web trước. Sau khi kẻ tấn công đăng nhập thành công, chúng sẽ tải lên và cài đặt plugin độc hại nhằm tấn công hệ thống và khai thác thông tin.

Mặc dù chưa rõ kẻ tấn công đã lấy được thông tin đăng nhập bằng cách nào, nhà nghiên cứu cho biết có thể là từ các cuộc tấn công brute force, lừa đảo, hoặc phần mềm độc hại trước đó.

Các chuyên gia khuyến cáo, nếu nhận thấy có cảnh báo giả, hãy ngay lập tức kiểm tra danh sách plugin đã cài đặt và xóa bất kỳ plugin nào mà bạn không tự cài đặt, đặt lại mật khẩu thành mật khẩu duy nhất chỉ được sử dụng tại trang web của bạn.

Nguồn: bleepingcomputer