Gần đây, một lỗ hổng bảo mật mới trong Windows NT LAN Manager (NTLM) đã bị tin tặc, nghi ngờ có liên hệ với Nga, khai thác như một phần của các cuộc tấn công mạng nhắm vào Ukraine.

Lỗ hổng này, được theo dõi với mã định danh CVE-2024-43451, (điểm CVSS là 6.5), cho phép kẻ tấn công giả mạo và đánh cắp thông tin NTLMv2 Hash Disclosure của người dùng. Microsoft đã phát hành bản vá cho lỗ hổng này vào đầu tuần này.

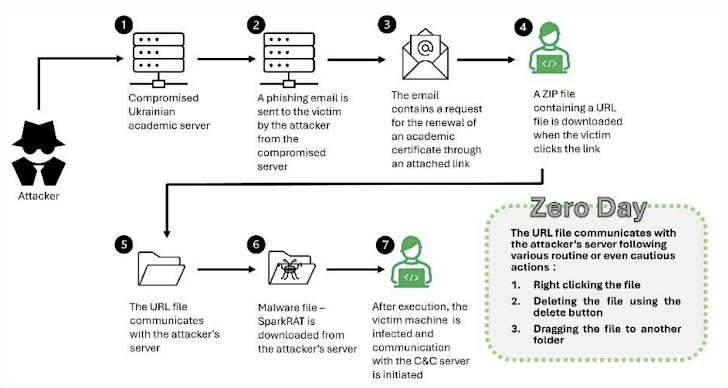

Theo thông tin từ Microsoft, việc người dùng tương tác tối thiểu với tệp độc hại, chẳng hạn như nhấp chuột hoặc di chuyển, xóa, có thể kích hoạt lỗ hổng mà không cần phải mở tệp.

Công ty an ninh mạng ClearSky của Israel, phát hiện ra lỗ hổng này vào tháng 6 năm 2024, cho biết nó đã được sử dụng trong một chuỗi tấn công phát tán phần mềm độc hại có tên Spark RAT, cho phép khai thác các tệp URL độc hại.

Trong chiến dịch này, tin tặc đã gửi email lừa đảo từ một máy chủ của chính phủ Ukraine bị xâm nhập, yêu cầu người nhận gia hạn chứng chỉ học thuật của họ thông qua một liên kết bẫy. Khi người dùng nhấp vào liên kết, họ tải xuống một tệp ZIP chứa một tệp phím tắt internet độc hại (.URL). Lỗ hổng được kích hoạt khi người dùng tương tác với tệp này mà không cần mở nó, chẳng hạn như nhấp chuột phải.

Tệp URL được thiết kế để kết nối với một máy chủ từ xa, từ đó tải xuống các phần mềm độc hại bổ sung, bao gồm Spark RAT. ClearSky cũng cho biết đã phát hiện cảnh báo về việc truyền NTLM Hash qua giao thức SMB (Server Message Block). Khi kẻ tấn công nhận được NTLM Hash, họ có thể thực hiện các cuộc tấn công Pass-the-Hash để truy cập vào tài khoản người dùng mà không cần mật khẩu.

Nhóm ứng cứu khẩn cấp máy tính của Ukraine (CERT-UA) đã xác định hoạt động này có liên quan đến một nhóm tin tặc từ Nga, được theo dõi với mã hiệu UAC-0194. Trong thời gian qua, CERT-UA cũng cảnh báo về các email lừa đảo liên quan đến thuế, được sử dụng để phát tán phần mềm máy tính từ xa có tên LiteManager. Họ cho rằng chiến dịch tấn công này có động cơ tài chính và do nhóm tin tặc UAC-0050 thực hiện.

CERT-UA cảnh báo rằng các kế toán viên làm việc với hệ thống ngân hàng từ xa là nhóm đối tượng đặc biệt dễ bị tấn công. Một số điều tra cho thấy, từ thời điểm tấn công đến khoảnh khắc tiền bị đánh cắp có thể chỉ mất chưa đầy một giờ.

Nguồn: the hacker news