Trend Micro vừa phát hiện một phương thức tấn công mạng mới: voice phishing (vishing) thông qua Microsoft Teams, được sử dụng để phát tán mã độc DarkGate, một loại mã độc tinh vi có khả năng truy cập từ xa, thu thập dữ liệu, và thực hiện các hoạt động điều khiển và kiểm soát (C&C).

Theo phân tích từ nhóm Managed Detection and Response (MDR) của Trend Micro, kẻ tấn công đã sử dụng vishing để dụ dỗ nạn nhân cài đặt phần mềm truy cập từ xa, từ đó triển khai mã độc DarkGate.

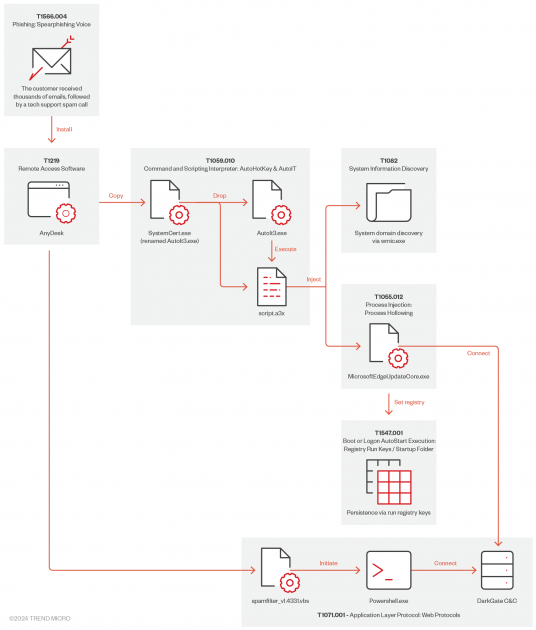

Quy trình tấn công chi tiết

Trong giai đoạn đầu, kẻ tấn công sử dụng Microsoft Teams để thực hiện các kỹ thuật xã hội. Chúng giả mạo danh tính một khách hàng hợp pháp và tiếp cận nạn nhân qua một cuộc gọi Teams.

Trước đó, nạn nhân đã bị tấn công bằng hàng nghìn email phishing nhằm tạo cảm giác cấp bách. Trong cuộc gọi, kẻ tấn công hướng dẫn nạn nhân cài đặt AnyDesk, một công cụ truy cập từ xa, sau khi không thể cài đặt được Microsoft Remote Support từ Microsoft Store.

Khi AnyDesk được cài đặt, kẻ tấn công nhanh chóng chiếm quyền kiểm soát hệ thống của nạn nhân. Sau đó, chúng tải xuống một loạt tệp đáng ngờ, bao gồm payload Trojan.AutoIt.DARKGATE.D. Một script AutoIt được thực thi để kết nối đến máy chủ điều khiển và kiểm soát (C&C), đồng thời triển khai các payload độc hại bổ sung trên hệ thống.

Để che giấu hoạt động và duy trì sự tồn tại trên hệ thống, DarkGate tạo ra nhiều tệp và mục registry, giúp nó tránh bị phát hiện bởi các công cụ bảo mật. Kẻ tấn công còn sử dụng kỹ thuật DLL side-loading để che giấu hành vi độc hại, đồng thời tự tiêm mã độc vào các tiến trình hợp pháp như MicrosoftEdgeUpdateCore.exe.

Chuỗi lây nhiễm DarkGate

DarkGate là một loại mã độc đa năng và nguy hiểm. Đầu tháng 9/2023, TrueSec đã tung ra các cảnh báo tới người dùng về tỷ lệ lạm dụng Microsoft Teams làm Vector lây lan DarkGate. Nó có thể thực hiện các hoạt động như:

- Thu thập thông tin hệ thống: Bao gồm thông tin cấu hình mạng, phần cứng và các dữ liệu nhạy cảm khác.

- Thực thi lệnh từ xa: Chạy các lệnh shell để thu thập thêm thông tin hệ thống và mạng.

- Tránh né phần mềm diệt virus: Tìm kiếm và vượt qua các công cụ antivirus phổ biến để duy trì hoạt động.

Mã độc này sử dụng các payload được mã hóa, chẳng hạn như script AutoIt (script.a3x). Payload này tự giải mã trong bộ nhớ, chuyển thành shellcode và tiêm vào các tiến trình hệ thống hợp pháp để tiếp tục các giai đoạn tấn công.

DarkGate chủ yếu được phát tán qua các chiến dịch email phishing, malvertising, và SEO poisoning. Tuy nhiên, trường hợp này cho thấy kẻ tấn công đã sử dụng voice phishing (vishing) qua Microsoft Teams như một chiến thuật mới để tiếp cận nạn nhân và thực hiện hành vi độc hại.

Trend Micro cảnh báo rằng các tổ chức cần chủ động giám sát và nâng cao nhận thức về các mối đe dọa mới. Việc kết hợp giữa các biện pháp bảo mật tiên tiến và đào tạo người dùng là chìa khóa để giảm thiểu rủi ro từ các cuộc tấn công ngày càng tinh vi như DarkGate.

Cách thức phòng tránh

- Luôn luôn kiểm tra kỹ các nguồn gửi/người gửi.

- Kiểm tra kỹ các file đính kèm trên tất cả các nền tảng tin nhắn, email, etc.

- Không tuỳ tiện tải xuống/truy cập các tập tin/tệp từ người lạ.

- Cài đặt các giải pháp bảo vệ an toàn thông tin như AV, EDR từ các đơn vị uy tín.

- Thường xuyên cập nhật các giải pháp an toàn thông tin.

Nguồn: security online