Trong một báo cáo gần đây của Trend Micro, các nhà nghiên cứu an ninh mạng đã phát hiện ra một dòng ransomware đang lợi dụng hạ tầng Amazon Web Services (AWS) để đánh cắp dữ liệu nhạy cảm. Mặc dù ransomware này giống với dòng LockBit nổi tiếng, nhưng thực ra nó là một biến thể khác, lợi dụng các dịch vụ AWS để thực hiện một loạt các hành động bất hợp pháp.

Theo báo cáo của Trend Micro, ransomware mới này dường như bắt chước LockBit, một cái tên nổi tiếng trong hệ sinh thái ransomware, để đánh lừa nạn nhân tin rằng họ đang bị tấn công bởi một nhóm lớn hơn. “Vào cuối cuộc tấn công, hình nền của thiết bị được thay đổi thành hình ảnh liên quan đến LockBit “, báo cáo nêu rõ. Kẻ tấn công dường như chỉ đang tận dụng sự khét tiếng của LockBit để làm tăng áp lực buộc nạn nhân phải tuân thủ các yêu cầu đòi tiền chuộc của chúng.

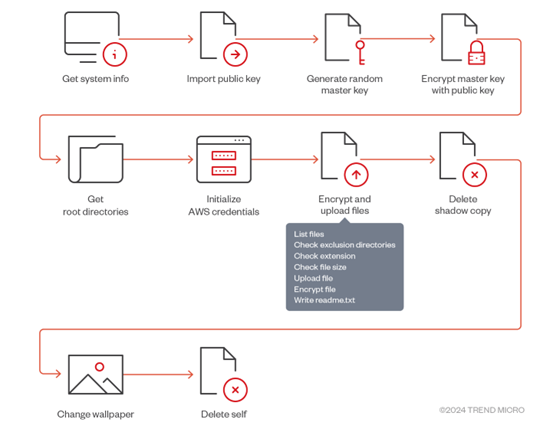

Tuy nhiên, phân tích của Trend Micro cho thấy ransomware này không phải là LockBit mà là một biến thể mới sử dụng Amazon S3 để đánh cắp dữ liệu. Những kẻ tấn công lợi dụng các tính năng của AWS như S3 Transfer Acceleration (S3TA) để tải dữ liệu của nạn nhân lên các Amazon S3 Bucket do chúng kiểm soát, cho phép truyền dữ liệu từ xa nhanh hơn.

Báo cáo giải thích, “S3TA cho phép người dùng đạt được tốc độ truyền dữ liệu từ xa nhanh hơn…Ransomware tạo một Amazon S3 Bucket trên tài khoản AWS do kẻ tấn công kiểm soát bằng cách sử dụng cặp thông tin xác thực được mã hóa cứng (hard code).”

Một trong những phát hiện đáng báo động nhất của cuộc tấn công ransomware này là việc sử dụng thông tin xác thực AWS được mã hóa cứng trong chính bộ mã ransomware. Trend Micro phát hiện ra rằng những thông tin xác thực này đang được sử dụng để tạo Amazon S3 Bucket và trích xuất dữ liệu bị đánh cắp.

“Hầu hết các mẫu ransomware đều chứa thông tin đăng nhập AWS được mã hóa, và dữ liệu bị đánh cắp đã được tải lên Amazon S3 Bucket mà kẻ tấn công kiểm soát,” báo cáo cho biết. Kỹ thuật này giúp kẻ tấn công vượt qua các biện pháp bảo vệ mạng truyền thống và sử dụng dịch vụ lưu trữ đám mây hợp pháp để thực hiện hành vi đánh cắp dữ liệu.

Khi các dịch vụ lưu trữ đám mây ngày càng trở nên quan trọng đối với doanh nghiệp, chúng cũng mở ra những cơ hội mới cho kẻ tấn công. Kẻ tấn công không chỉ mã hóa các tệp mà còn tải chúng lên đám mây, khiến nạn nhân gặp khó khăn hơn trong việc khôi phục dữ liệu.

Điểm khác biệt của ransomware này là bản chất đa nền tảng của nó. Được viết bằng “ngôn ngữ lập trình đa nền tảng” (Golang), nó có khả năng nhắm mục tiêu vào cả Windows và macOS, cho phép các tác nhân đe dọa phát triển ransomware có thể lây nhiễm vào nhiều hệ thống khác nhau.

Theo phân tích của Trend Micro, Golang cho phép các lập trình viên tạo ra một mã nguồn duy nhất có thể chạy trên nhiều nền tảng khác nhau. Điều này làm cho ransomware trở nên rất linh hoạt và khó ngăn chặn, vì nó có thể dễ dàng lây lan trên nhiều hệ điều hành và mạng khác nhau.

Mặc dù AWS đã tạm dừng các khóa truy cập mà ransomware này sử dụng, Trend Micro khuyên các tổ chức nên cảnh giác nhằm đảm bảo an toàn và bảo mật thông tin. Ngoài việc thường xuyên cập nhật phần mềm, họ cần xem xét lại các biện pháp bảo mật truy cập từ xa, đảm bảo chỉ những người dùng đáng tin cậy mới được phép truy cập vào các hệ thống quan trọng.

Ngoài ra, việc theo dõi ID tài khoản AWS liên quan đến các hoạt động bất thường có thể là dấu hiệu về lỗ hổng trong hệ thống (IoC) giúp phát hiện sự xâm nhập. Bằng cách giám sát các mã ID này, các tổ chức có thể phát hiện và phản ứng nhanh chóng với các mối đe dọa tiềm ẩn.

Nguồn: securityonline