Các nhà nghiên cứu tại Aqua Security đang cảnh báo về một phần mềm độc hại mới được phát hiện nhắm vào các hệ thống Linux với mục đích chính nhằm khai thác tiền điện tử và chiếm quyền điều khiển proxy.

Phần mềm độc hại có tên “perfctl” này dường như khai thác hơn 20.000 loại cấu hình sai và lỗ hổng đã biết và đã hoạt động trong hơn ba năm.

Tập trung vào khả năng lẩn tránh phát hiện và duy trì hoạt động, Aqua Security cho biết “perfctl” sử dụng rootkit để ẩn mình trên các hệ thống bị xâm phạm, chạy ở chế độ nền như một dịch vụ, chỉ hoạt động khi máy không hoạt động, dựa vào socket Unix và Tor để liên lạc, tạo ra một backdoor trên máy chủ bị nhiễm và cố gắng leo thang đặc quyền.

“Khi người dùng mới đăng nhập vào máy chủ, nó sẽ ngay lập tức dừng mọi hoạt động, “nằm im” cho đến khi máy chủ trở lại trạng thái không hoạt động. Sau khi thực thi chiếm quyền, nó xóa tệp nhị phân và tiếp tục chạy âm thầm ở chế độ nền như một dịch vụ.”

Người điều hành phần mềm độc hại đã được phát hiện triển khai các công cụ bổ sung để do thám, triển khai phần mềm proxy-jacking và cài đặt phần mềm khai thác tiền điện tử.

Cụ thể, phần mềm độc hại perfctl không có tệp đã được phát hiện khai thác lỗ hổng bảo mật trong Polkit (CVE-2021-4043, hay còn gọi là PwnKit) để leo thang đặc quyền root và chặn một trình khai thác có tên là perfcc. Lỗi này gần đây đã được thêm vào danh mục Lỗ hổng đã khai thác được biết đến của CISA.

Lý do đằng sau cái tên “perfctl” dường như là một nỗ lực có chủ đích nhằm tránh bị phát hiện và “hòa nhập” với các quy trình hệ thống hợp pháp. “perf” dùng để chỉ một công cụ giám sát hiệu suất Linux và “ctl” là hậu tố thường được sử dụng để biểu thị quyền kiểm soát trong nhiều công cụ dòng lệnh, chẳng hạn như systemctl, timedatectl và rabbitmqctl.

Cách thức tấn công của phần mềm độc hại

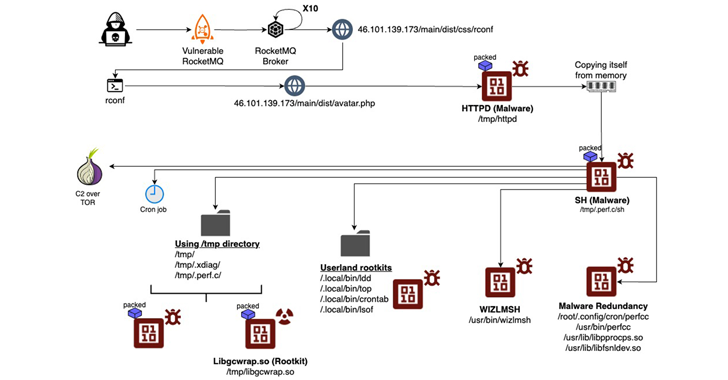

Chuỗi tấn công bao gồm việc khai thác lỗ hổng của một phiên bản Apache RocketMQ trên các máy chủ Linux để phát tán một phần mềm độc hại có tên là “httpd”.

Chuỗi tấn công bắt đầu bằng việc tìm ra lỗ hổng hoặc cấu hình sai trên máy chủ. Sau đó, phần mềm độc hại được tải từ máy chủ HTTP từ xa và được thực thi.

Nó tự sao chép vào thư mục tạm thời, hủy quy trình gốc và xóa tệp nhị phân ban đầu, rồi chạy phần mềm từ vị trí mới. Sau khi thực thi, phần mềm độc hại tiếp tục sao chép đến nhiều vị trí khác trong thư mục “/tmp” và xóa tệp gốc ban đầu để che giấu dấu vết.

Phần mềm độc hại này cũng được phát hiện tự sao chép vào nhiều thư mục khác, cài đặt rootkit và các công cụ Linux đã bị sửa đổi để hoạt động như rootkit của người dùng, cùng với công cụ khai thác tiền điện tử.

Cuối cùng, phần mềm độc hại mở một kết nối Unix để giao tiếp cục bộ và sử dụng mạng ẩn danh Tor để liên lạc với máy chủ điều khiển (C&C) bên ngoài.

Ngoài ra, phần mềm độc hại này có khả năng theo dõi các tệp cụ thể. Nếu phát hiện người dùng đã đăng nhập, nó sẽ tạm dừng hoạt động để không bị phát hiện, đồng thời, nó cũng đảm bảo rằng các cấu hình của người dùng được thực thi trong môi trường sử dụng các lệnh đơn giản Bash, giúp máy chủ hoạt động bình thường trong khi phần mềm độc hại đang chạy.

Để duy trì hoạt động liên tục, phần mềm độc hại này sửa đổi một tập lệnh nhằm đảm bảo rằng nó được thực thi trước các quy trình hệ thống hợp pháp trên máy chủ. Đồng thời, nó còn cố gắng chấm dứt các tiến trình của các phần mềm độc hại khác mà nó có thể nhận diện trên máy bị nhiễm nhằm tránh việc bị phát hiện và hoạt động ổn định hơn.

Theo Aqua Security, rootkit được triển khai có thể móc nối nhiều chức năng khác nhau và sửa đổi chúng. Điều này cho phép thực hiện các hành động trái phép trong quá trình xác thực, như bỏ qua kiểm tra mật khẩu, ghi lại thông tin đăng nhập hoặc thay đổi cách các cơ chế xác thực hoạt động.

Ngoài ra, công ty an ninh mạng này đã phát hiện ba máy chủ có liên quan đến các cuộc tấn công khai thác hơn 20 nghìn máy bị lỗi cấu hình, cùng với một số trang web có khả năng bị kẻ tấn công xâm nhập. Điều này giúp họ xác định được các công cụ được sử dụng để khai thác các máy chủ Linux dễ bị tấn công hoặc lỗi cấu hình.

Ngoài việc tự sao chép vào nhiều vị trí khác nhau và đặt cho mình những cái tên trông có vẻ vô hại, phần mềm độc hại này còn được thiết kế để cài đặt rootkit nhằm trốn tránh sự phát hiện và cài đặt các phần mềm khai thác. Trong một số trường hợp, nó cũng có khả năng truy xuất thông tin và thực thi phần mềm proxy-jacking từ xa trên máy chủ.

Gần đây nhất, phần mềm độc hại mới “sedexp” cũng đã bị phát hiện trên hệ điều hành Linux sử dụng một kỹ thuật độc đáo để tồn tại lâu dài trên các hệ thống bị nhiễm và ẩn mã đánh cắp thông tin thẻ tín dụng.

Làm thế nào để giảm thiểu rủi ro trước mối đe dọa mới

Để giảm thiểu rủi ro do phần mềm độc hại “perfctl” gây ra, các tổ chức, cá nhân nên thực hiện một số biện pháp bảo mật bao gồm cập nhật hệ thống và tất cả phần mềm để đảm bảo sử dụng các phiên bản an toàn nhất. Ngoài ra, hạn chế việc mở các tệp không cần thiết, vô hiệu hóa các dịch vụ không sử dụng và thực hiện phân đoạn mạng. Cuối cùng, triển khai Điều khiển kiểm soát truy cập dựa trên vai trò (RBAC) để hạn chế quyền truy cập vào các tệp quan trọng.

Ngoài ra, nên chú ý đến các dấu hiệu bất thường, như mức sử dụng CPU tăng đột biến hoặc tình trạng chậm hệ thống. Các chuyên gia cho biết những dấu hiệu này có thể chỉ ra rằng một rootkit đã được triển khai và có thể liên quan đến các hoạt động khai thác tiền điện tử, đặc biệt trong thời gian máy không hoạt động.

Để giúp các doanh nghiệp nâng cao khả năng bảo mật và phát hiện sớm các mối đe dọa, dịch vụ Trung tâm Điều hành An ninh (SOC) của VSEC cung cấp giải pháp toàn diện. Với Trung tâm SOC, VSEC – Công ty cổ phần An ninh mạng Việt Nam mở rộng phạm vi cung cấp dịch vụ đúng với tiêu chí là MSSP – Managed Security Service Provider – Nhà cung cấp dịch vụ bảo mật toàn diện tại Việt Nam.

Trung tâm SOC của VSEC cũng là trung tâm SOC đầu tiên tại Việt Nam được nhận chứng chỉ CREST – chứng nhận đạt các tiêu chuẩn quốc tế về năng lực chuyên gia, kinh nghiệm chuyên môn, khả năng công nghệ, các chính sách, quy trình, thủ tục và đạo đức nghề nghiệp liên quan đến việc cung cấp dịch vụ trung tâm SOC.

Nguồn tham khảo: The hacker news, securityweek