Một nguyên mẫu UEFI bootkit mới, được gọi là Bootkitty, đã được phát hiện nhắm vào các hệ thống Ubuntu Linux. Phát hiện này trở nên đáng chú ý hơn khi có thông tin rằng nguyên mẫu này liên quan đến một dự án nghiên cứu của trường đại học Hàn Quốc, đồng thời tích hợp lỗ hổng LogoFAIL để vượt qua cơ chế Secure Boot.

Bootkitty là kết quả nghiên cứu thuộc chương trình học thuật BoB (viết tắt của “Best of the Best”) ở Hàn Quốc. Đây là một chương trình chuyên đào tạo tài năng về an ninh mạng, trực thuộc Viện Nghiên cứu Công nghệ Thông tin Hàn Quốc, do Bộ Thương mại, Công nghiệp và Năng lượng nước này quản lý.

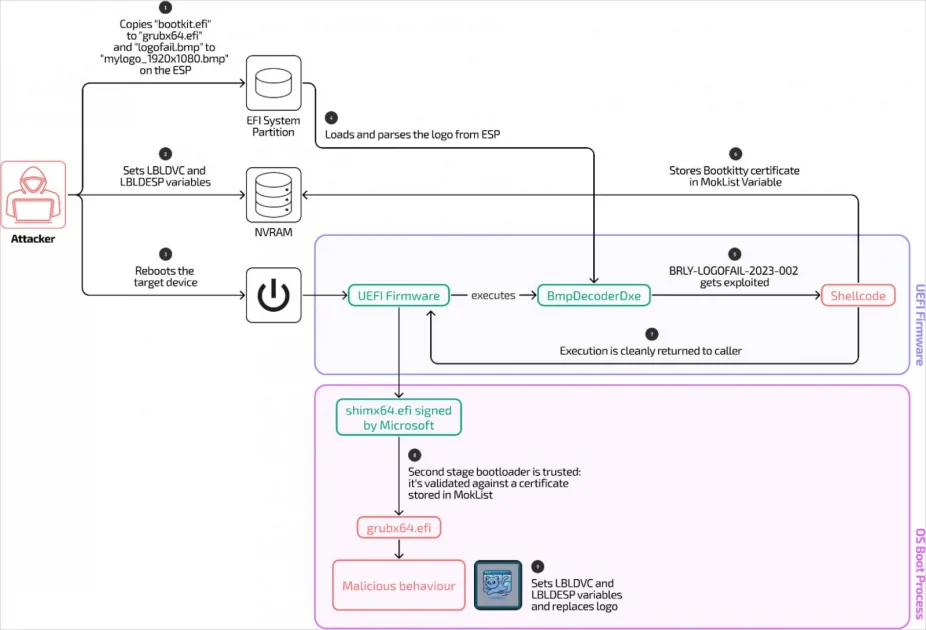

Bootkit được phát hiện bởi ESET sau khi các mẫu mã của nó được tải lên VirusTotal. Các nhà nghiên cứu từ Binarly nhận thấy rằng mã nguồn Bootkitty đã tích hợp lỗ hổng bảo mật LogoFAIL (CVE-2023-40238), cho phép bỏ qua cơ chế Secure Boot. Cụ thể, Bootkitty lợi dụng lỗ hổng trong quá trình phân tích hình ảnh trên firmware UEFI để thực thi shellcode độc hại.

Phần mềm độc hại này sử dụng một tệp BMP giả mạo, có tên logofail.bmp, để chèn mã độc vào firmware UEFI. Tệp này thao túng biến MokList, vốn là một phần quan trọng trong cơ chế Secure Boot, nhằm bỏ qua việc xác minh chữ ký số. Kết quả là bootkit độc hại có thể chạy mà không bị kiểm soát trong quá trình khởi động hệ thống.

Theo các chuyên gia bảo mật, các thiết bị từ các hãng như Lenovo, Acer, HP và Fujitsu đều nằm trong diện dễ bị tấn công. Nguyên mẫu Bootkitty được thiết kế nhắm đến các cấu hình phần cứng cụ thể, minh chứng rằng các cuộc tấn công firmware không chỉ giới hạn ở hệ điều hành Windows mà còn có thể mở rộng sang Linux. Bootkit này có khả năng vô hiệu hóa xác minh Secure Boot, bao gồm cả hạt nhân và các mô-đun của Linux.

Bootkitty lần đầu được phát hiện vào tháng 11/2024 khi một ứng dụng UEFI bootkit chưa từng biết đến, có tên bootkit.efi, được tải lên VirusTotal. Theo phân tích của ESET, Bootkitty vẫn là một nguyên mẫu đang trong giai đoạn phát triển. Các hiện vật trong mã nguồn, bao gồm các chức năng chưa sử dụng và các phần bù được mã hóa cứng, cho thấy nó chưa phải là mối đe dọa thực sự ở thời điểm hiện tại.

Trong quá khứ, nhiều UEFI bootkit đã được phát hiện, chủ yếu nhắm vào hệ sinh thái Windows, bao gồm ESPecter, FinSpy, và gần đây là BlackLotus. BlackLotus là bootkit đầu tiên có khả năng vượt qua Secure Boot trên các hệ thống cập nhật. Tháng 7/2023, mã nguồn của BlackLotus đã bị rò rỉ trên GitHub, cho thấy nguy cơ lan rộng của loại hình tấn công này.

Việc phát hiện Bootkitty một lần nữa nhấn mạnh sự phức tạp và nguy hiểm của các cuộc tấn công firmware, đặc biệt là khi các lỗ hổng bị khai thác ở cấp độ sâu hơn, bên dưới hệ điều hành.

Nguồn: Bleeping Computer