Nhóm tin tặc Triều Tiên có tên Lazarus Group được cho là đã khai thác lỗ hổng bảo mật zero-day hiện đã được vá trong Google Chrome để chiếm quyền kiểm soát các thiết bị bị tấn công.

Lazarus Group là một nhóm tội phạm mạng được cho là có mối quan hệ với Triều Tiên, được hình thành từ một số lượng cá nhân không rõ. Mặc dù không có nhiều thông tin về Lazarus, thế nhưng nhóm hacker này đã nhiều lần phải chịu trách nhiệm về các cuộc tấn công trên không gian mạng trong suốt một thập kỷ qua bao gồm vụ tấn công vào mạng lưới Ronin. Đây là sidechain của Axie Infinity – tựa game Blockchain do người Việt phát triển.

Kaspersky cho biết họ đã phát hiện ra một chuỗi tấn công mới vào tháng 5 năm 2024 nhắm vào máy tính cá nhân của một công dân Nga thông qua Manuscrypt backdoor.

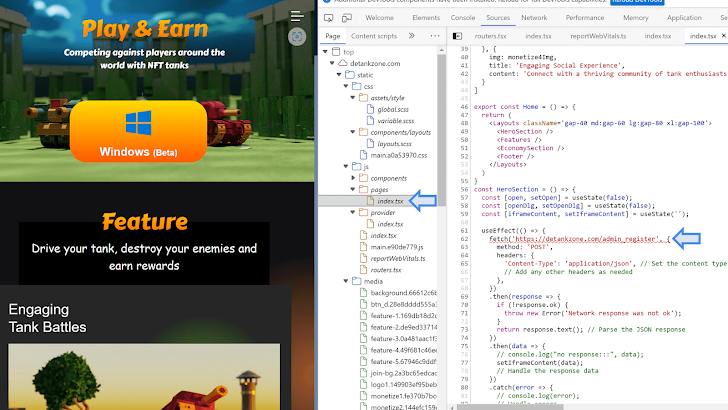

Để kích hoạt lỗ hổng, người dùng chỉ cần truy cập một trang web giả mạo trò chơi có tên “detankzone[.]com”, được thiết kế đặc biệt để thu hút những nhà đầu tư crypto. Chiến dịch này ước tính bắt đầu từ tháng 2 năm 2024.

Các nhà nghiên cứu Boris Larin và Vasily Berdnikov từ Kaspersky cho biết: “Bề ngoài, trang web này giống như một trang sản phẩm chuyên nghiệp cho một trò chơi tank battle trực tuyến nhiều người chơi (MOBA) dưới dạng DeFi NFT, với lời mời tải xuống bản dùng thử.”

“Tuy nhiên, đó chỉ là một vỏ bọc. Bên trong, trang web chạy một đoạn mã ẩn zero-day trong trình duyệt Google Chrome của người dùng, khai thác lỗ hổng và cho phép kẻ tấn công kiểm soát hoàn toàn máy tính của nạn nhân.” Lỗ hổng bảo mật được đề cập là CVE-2024-4947 trong công cụ JavaScript V8 và WebAssembly, và đã được Google giải quyết vào giữa tháng 5 năm 2024.

Việc sử dụng các trò chơi blockchain như DeTankWar, DeFiTankWar, DeTankZone hoặc TankWarsZone để phát tán phần mềm độc hại là một chiến thuật được Microsoft cho là thuộc về một nhóm tấn công khác của Triều Tiên có tên Moonstone Sleet.

Nhóm tấn công này được cho là tiếp cận mục tiêu tiềm năng thông qua email hoặc các nền tảng nhắn tin, lừa họ cài đặt trò chơi bằng cách giả mạo một công ty blockchain hoặc nhà phát triển game đang tìm kiếm cơ hội đầu tư.

Các phát hiện gần đây từ Kaspersky đã làm sáng tỏ thêm bức tranh về những cuộc tấn công này, nhấn mạnh vai trò của lỗ hổng trình duyệt zero-day trong chiến dịch. Cụ thể, lỗ hổng này chứa mã cho hai vấn đề bảo mật: lỗ hổng đầu tiên cho phép kẻ tấn công có quyền chỉnh sửa trong toàn bộ không gian làm việc của Chrome từ JavaScript (CVE-2024-4947), trong khi lỗ hổng thứ hai bị lợi dụng nhằm thoát khỏi V8 sandbox.

Google đã khắc phục các lỗ hổng trong V8 sandbox vào tháng 3 năm 2024, sau khi nhận được báo cáo lỗi vào ngày 20 tháng 3. Tuy nhiên, vẫn chưa rõ liệu những kẻ tấn công đã phát hiện ra lỗi này trước đó và biến nó thành lỗ hổng zero-day, hoặc liệu nó có bị khai thác thành lỗ hổng N-day hay không.

Khi khai thác thành công, kẻ tấn công sẽ chạy một trình xác thực dưới dạng mã shellcode để thu thập thông tin hệ thống. Thông tin này sau đó được sử dụng để đánh giá xem hệ thống có đủ giá trị để thực hiện các hành động khai thác tiếp theo hay không.

Kaspersky cho biết: “Điều khiến chúng tôi không bao giờ ngừng ấn tượng là nỗ lực mà Lazarus APT bỏ ra cho các chiến dịch tấn công của họ”, đồng thời chỉ ra cách thức mà kẻ tấn công thường liên hệ với những nhân vật có ảnh hưởng trong lĩnh vực tiền điện tử để giúp họ quảng bá trang web độc hại của mình.

“Trong suốt nhiều tháng, những kẻ tấn công đã xây dựng sự hiện diện đáng kể trên mạng xã hội, thường xuyên đăng bài trên X (trước đây là Twitter) và Linkedin từ nhiều tài khoản khác nhau. Họ quảng bá trò chơi của mình bằng nội dung do AI tạo ra và thông qua các nhà thiết kế đồ họa game.” Họ còn sử dụng các trang web và email được thiết kế riêng gửi đến những mục tiêu cụ thể.

Microsoft cho biết trang web độc hại được thiết kế để thu hút người dùng tải xuống tệp ZIP có tên “detankzone.zip”. Khi mở tệp này, người dùng sẽ thấy một trò chơi đầy đủ chức năng yêu cầu đăng ký. Tuy nhiên, nó cũng chứa mã để khởi chạy một trình tải tùy chỉnh có tên mã là YouieLoad.

Ngoài ra, có thông tin cho rằng nhóm Lazarus đã đánh cắp mã nguồn từ một trò chơi blockchain hợp pháp theo mô hình “chơi để kiếm tiền” (P2E) có tên DeFiTankLand (DFTL). Trò chơi này đã bị tấn công vào tháng 3 năm 2024, dẫn đến vụ bị đánh cắp 20.000 đô la tiền điện tử DFTL2.

Mặc dù các nhà phát triển dự án đổ lỗi cho những người trực tiếp liên quan về vụ vi phạm này, Kaspersky lại nghi ngờ rằng nhóm Lazarus đã đứng sau sự việc. Theo đó, nhóm này đã đánh cắp mã nguồn trò chơi cùng với DFTL2 để phục vụ cho mục đích riêng của mình.

Các nhà nghiên cứu của Kaspersky cho biết: “Lazarus là một trong những nhóm APT (Advanced Persistent Threat) hoạt động mạnh mẽ và tinh vi nhất, với lợi ích tài chính vẫn là động cơ hàng đầu của chúng.”

“Hình thức tấn công của kẻ tấn công ngày càng tinh vi và khó lường, chúng liên tục phát triển các chiến thuật tấn công mới và phức tạp. Lazarus đã bắt đầu sử dụng trí tuệ nhân tạo (AI) để tạo ra các cuộc tấn công thành công, và chúng tôi dự đoán rằng họ sẽ tiếp tục phát triển ra những phương thức tấn công còn tinh vi hơn nữa nhờ sử dụng công nghệ này.”

Nguồn: the hacker news