Một botnet Mirai mới đang tận dụng các lỗ hổng zero-day để tấn công router công nghiệp và thiết bị nhà thông minh từ tháng 11 năm 2024.

Lỗ hổng CVE-2024-12856, ảnh hưởng đến các router công nghiệp Four-Faith, được phát hiện vào cuối tháng 12, và botnet này đã khai thác nó. Ngoài ra, botnet còn sử dụng các exploit tùy chỉnh cho các lỗ hổng trong các thiết bị khác như router Neterbit và Vimar.

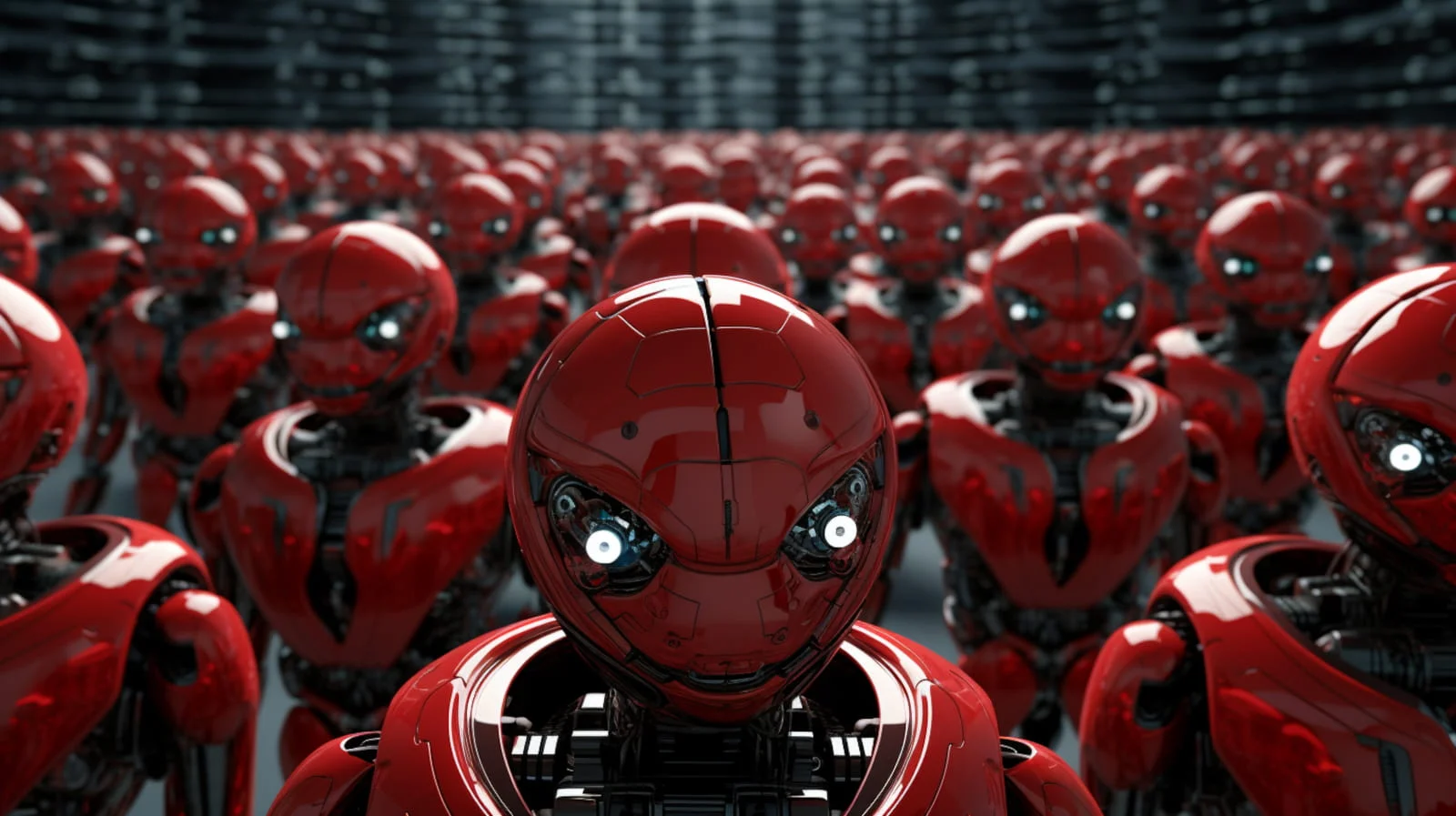

Botnet này, được phát hiện vào tháng 2 năm ngoái, hiện có khoảng 15.000 bot hoạt động mỗi ngày, chủ yếu ở Trung Quốc, Mỹ, Nga, Thổ Nhĩ Kỳ và Iran. Mục tiêu chính của botnet là thực hiện các cuộc tấn công DDoS để kiếm lợi, nhắm vào hàng trăm mục tiêu mỗi ngày.

Botnet này sử dụng một loạt các exploit công khai và riêng cho hơn 20 lỗ hổng để lây lan sang các thiết bị kết nối internet, bao gồm DVR, router công nghiệp và gia đình, cùng các thiết bị gia dụng thông minH bao gồm:

- Router ASUS (thông qua các exploit N-day).

- Router Huawei ( thông qua CVE-2017-17215).

- Router Neterbit (exploit tùy chỉnh).

- Router LB-Link (qua CVE-2023-26801).

- Router công nghiệp Four-Faith (qua zero-day hiện tại được theo dõi là CVE-2024-12856).

- Camera PZT (qua CVE-2024-8956 và CVE-2024-8957).

- DVR Kguard.

- DVR Lilin (qua các exploit thực thi mã từ xa).

- DVR Generic (sử dụng exploit như TVT editBlackAndWhiteList RCE).

- Thiết bị nhà thông minh Vimar (có thể sử dụng một lỗ hổng chưa được tiết lộ).

- Các thiết bị 5G/LTE khác (có thể qua cấu hình sai hoặc mật khẩu yếu).

Các cuộc tấn công DDoS kéo dài từ 10 đến 30 giây nhưng có cường độ cao, vượt quá 100 Gbps, gây gián đoạn cho cơ sở hạ tầng. Các mục tiêu tấn công chủ yếu ở Trung Quốc, Mỹ, Đức, Vương quốc Anh và Singapore.

Để bảo vệ thiết bị, người dùng nên cập nhật phần mềm mới nhất, tắt truy cập từ xa nếu không cần thiết và thay đổi mật khẩu mặc định của tài khoản quản trị.