Một chiến dịch tấn công mạng gần đây được xác định có nguồn gốc từ Việt Nam đã bị Cyble Research and Intelligence Lab (CRIL) phát hiện, nhắm vào người có nhu cầu tìm việc làm và các tài khoản quảng cáo, đặc biệt là các tài khoản liên quan đến Meta (Facebook và Instagram) Ads.

Hoạt động từ tháng 7 năm 2022, nhóm được cho là phát tán phần mềm độc hại như Ducktail và Quasar RAT, sử dụng kết hợp các kỹ thuật lừa đảo, lẩn tránh mã độc sandbox và leo thang đặc quyền để xâm phạm hệ thống. Ducktail được cho là một trong nhiều dòng malware mà các tội phạm mạng Việt Nam đang tận dụng để thực hiện các âm mưu lừa đảo.

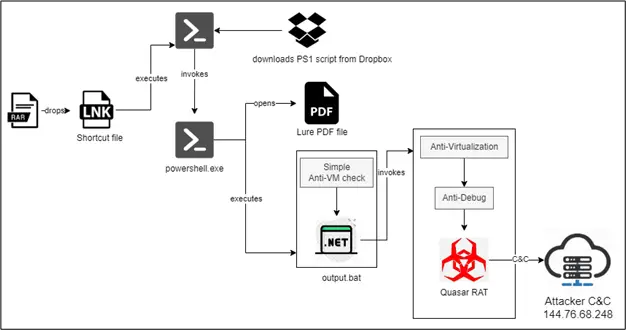

Cuộc tấn công bắt đầu bằng việc sau khi hoàn tất việc thăm dò, kẻ tấn công tạo một email lừa đảo chứa một liên kết hoặc tập tin độc hại gửi tới mục tiêu. Những email này được thiết kế để dụ người nhận mở tệp lưu trữ chứa tệp LNK được ngụy trang dưới dạng tài liệu PDF. Sau khi mở, tệp LNK sẽ chạy lệnh PowerShell để chuyển hướng tải xuống tập tin độc hại từ các dịch vụ lưu trữ tập tin như Dropbox.

Các tập lệnh này được thiết kế mã hóa phức tạp để qua mặt các công cụ bảo mật truyền thống. Những kẻ tấn công sử dụng kỹ thuật lẩn tránh mã độc sandbox và anti-debug để đảm bảo phần mềm độc hại chỉ hoạt động trong các môi trường thực.

Kẻ tấn công sử dụng các khóa mã hóa để chạy các tập lệnh giải mã, sau đó triển khai Quasar RAT, một trojan truy cập từ xa (RAT) mã nguồn mở công khai được viết bằng .NET. Điều này giúp kẻ tấn công kiểm soát hoàn toàn hệ thống của nạn nhân, cho phép chúng đánh cắp dữ liệu, đánh cắp thông tin đăng nhập và triển khai thêm phần mềm độc hại.

Những kẻ đứng đằng sau Ducktail dụ dỗ nạn nhân bằng các dự án tiếp thị và thương hiệu để xâm nhập tài khoản của các cá nhân và doanh nghiệp hoạt động trên nền tảng kinh doanh của Meta. Các mục tiêu tiềm năng được hướng đến các bài đăng giả mạo trong đó chứa liên kết đến tập tin độc hại được ngụy trang là mô tả công việc bằng biểu tượng PDF như “PositionApplied_VoyMedia.pdf” nhằm giảm thiểu sự nghi ngờ.

Theo thời gian, nhóm này đã phát triển các chiến thuật của mình, mở rộng hoạt động bằng cách kết hợp các dịch vụ Malware-as-a-Service (MaaS) để phân phối các phần mềm độc hại của chúng. Một trong những tính năng nổi bật của chiến dịch tấn công này là việc sử dụng các kỹ thuật lẩn tránh được thiết kế nhằm lẩn tránh sandbox và các công cụ phân tích bảo mật.

Phần mềm độc hại thực hiện các cuộc kiểm tra mở rộng để xác định xem hệ thống có đang chạy trong môi trường ảo hay không bằng cách tìm kiếm các lệnh mà chỉ thuộc về một môi trường ảo, như lệnh gọi trình ảo hóa, một số tên tệp nhất định và các tiến trình điển hình của sandbox như Sandboxie hoặc Cuckoo.

“Nếu bất kỳ cuộc kiểm tra nào trong số này chỉ ra một môi trường ảo, thì tập lệnh sẽ thoát để tránh bị phát hiện “, báo cáo nêu rõ.

Báo cáo CRIL lưu ý rằng, những kẻ tấn công cũng sử dụng các phương pháp leo thang đặc quyền nâng cao bằng lệnh PowerShell và CMSTP để đảm bảo chúng giành được quyền quản trị đối với hệ thống của nạn nhân.

Nếu phần mềm độc hại phát hiện ra nó không có đặc quyền quản trị, nó sẽ sửa đổi Môi trường khối (PEB) để bắt chước Windows Explorer, tự khởi chạy lại với các đặc quyền nâng cao.

Điều này cho phép phần mềm độc hại tự sao chép vào một thư mục ẩn trong thư mục Windows và đảm bảo nó vẫn ở trên hệ thống ngay cả sau khi khởi động lại.

Nguồn: VSEC tổng hợp