Một nhà nghiên cứu an ninh mạng đã phát hành một công cụ cho phép vượt qua cơ chế bảo mật cookie App-Bound Encryption của Google, cho phép trích xuất thông tin đăng nhập đã lưu từ trình duyệt Chrome.

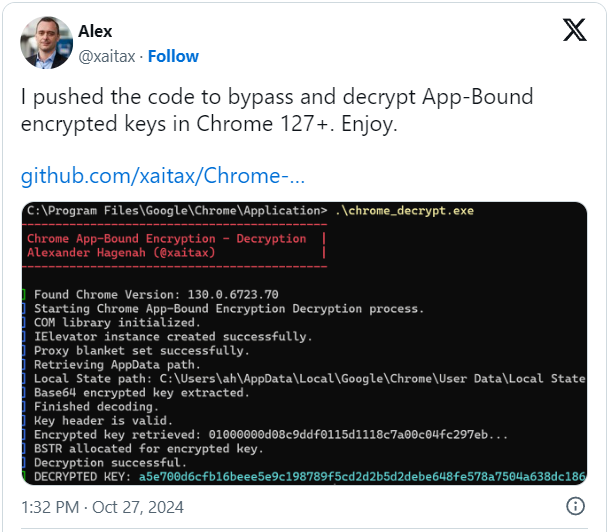

Công cụ có tên ‘Chrome-App-Bound-Encryption-Decryption’ được phát triển bởi nhà nghiên cứu an ninh mạng Alexander Hagenah sau khi ông nhận thấy xuất hiện sau khi nhiều người khác cũng tìm ra cách tương tự để vượt qua hàng rào bảo vệ này.

Mặc dù công cụ này thực hiện những gì mà các phần mềm độc hại thường làm để đánh cắp thông tin, tuy nhiên việc công khai công cụ này sẽ làm gia tăng thêm rủi ro cho người dùng Chrome, đặc biệt khi họ vẫn lưu trữ dữ liệu nhạy cảm trên trình duyệt.

Google Chrome đã bổ sung tính năng App-Bound Encryption vào tháng 7 (Chrome 127) như một cơ chế bảo vệ mới để bảo vệ cookie hiệu quả hơn trên Windows, cải thiện khả năng bảo mật và phòng chống trước các cuộc tấn công bằng phần mềm độc hại đánh cắp thông tin. Tuy nhiên, chỉ sau vài tháng, các nhóm tội phạm mạng đã tìm ra cách bypass tính năng này.

Google không bao giờ cho rằng cơ chế bảo vệ của mình sẽ hoàn toàn bất khả xâm phạm. Thay vào đó, họ hy vọng rằng việc giới thiệu App-Bound Encryption sẽ tạo nền tảng cho hệ thống bảo mật vững chắc hơn trong tương lai.

Gần đây, Hagenah đã công bố công cụ của mình trên GitHub, chia sẻ mã nguồn để mọi người có thể học hỏi và khám phá. Công cụ này giải mã các khóa App-Bound Encryption lưu trong tệp Local State của Chrome và có thể truy cập vào dữ liệu nhạy cảm như cookie và có thể là các mật khẩu đã lưu của người dùng trong tương lai.

Để sử dụng công cụ, người dùng cần sao chép tệp thực thi vào thư mục Google Chrome, thường nằm tại C:\Program Files\Google\Chrome\Application. Thư mục này yêu cầu quyền quản trị viên, có thể dễ dàng thực hiện với nhiều người dùng Windows.

Về tác động của công cụ này, nhà nghiên cứu g0njxa cho biết rằng nó sử dụng một phương pháp mà nhiều kẻ đánh cắp thông tin hiện nay đã sử dụng để trích xuất cookie từ mọi phiên bản của Chrome. Nhà phân tích phần mềm độc hại, Russian Panda, cũng xác nhận rằng phương pháp của Hagenah tương tự như kỹ thuật mà các kẻ tấn công đã áp dụng khi Google lần đầu triển khai App-Bound Encryption.

Mặc dù cần quyền quản trị viên để sử dụng công cụ này, Google cho rằng điều này không ảnh hưởng đến các hoạt động phần mềm độc hại đánh cắp thông tin, vốn đang gia tăng trong thời gian gần đây, nhắm mục tiêu vào người dùng thông qua các lỗ hổng bảo mật zero-day và các bản sửa lỗi giả mạo.

Việc công bố công cụ này làm tăng rủi ro cho người dùng Chrome trong bối cảnh cuộc chiến “mèo vờn chuột” giữa các nhà phát triển phần mềm độc hại và các kỹ sư bảo mật vẫn tiếp tục diễn ra, vì họ có thể tiếp tục lưu trữ dữ liệu nhạy cảm trên trình duyệt mà không biết rằng thông tin đó có thể bị đánh cắp.

Google khẳng định rằng họ sẽ tiếp tục cải thiện các biện pháp phòng thủ và hợp tác với các nhà cung cấp hệ điều hành và phần mềm diệt virus để phát hiện các cuộc tấn công mới, nhằm bảo vệ tốt hơn cho người dùng Chrome.

Nguồn: bleeping computer