33% các cuộc tấn công mạng được ghi nhận hiện nay sử dụng phương thức đánh cắp thông tin đăng nhập hoặc khai thác lỗ hổng trên các ứng dụng công khai để xâm nhập vào hệ thống doanh nghiệp. (Theo Báo cáo IBM X-Force Threat Intelligence). Con số này đang cho thấy một xu hướng đáng lo ngại trong môi trường an ninh mạng toàn cầu, đòi hỏi các tổ chức, doanh nghiệp cần trang bị một chiến lược bảo mật toàn diện để bảo vệ hệ thống trước các mối đe dọa ngày càng tinh vi.

Ngành sản xuất tiếp tục là mục tiêu chính của các cuộc tấn công mạn, chiếm tới 29% các vụ tống tiền và 24% các vụ đánh cắp dữ liệu, duy trì vị trí ngành bị tấn công nhiều nhất trong 4 năm liên tiếp. Các hệ thống cũ kỹ, lỗi thời trong lĩnh vực sản xuất đang trở thành “điểm yếu chiến lược”, khiến ngành này chịu thiệt hại lớn từ ransomware và đánh cắp dữ liệu.

Châu Á – Thái Bình Dương: khu vực nóng về tấn công mạng

Khu vực Châu Á – Thái Bình Dương ghi nhận mức tăng 13% về số lượng các vụ tấn công, chiếm đến 34% tổng số toàn cầu. Với vai trò trung tâm trong chuỗi cung ứng và công nghệ toàn cầu, khu vực này đang trở thành đích ngắm hàng đầu của tội phạm mạng, đặc biệt là các cuộc tấn công dựa trên hành vi giả mạo danh tính sau khi đã đánh cắp thông tin đăng nhập.

Theo Báo cáo An ninh mạng 2024 của VSEC, nhiều doanh nghiệp và tổ chức tại Việt Nam vẫn đang đối mặt với các cuộc tấn công mạng với tần suất đáng lo ngại khi có đến gần 50% cơ quan, doanh nghiệp đã từng bị tấn công mạng ít nhất một lần trong năm qua.

Mặc dù Việt Nam đã đạt được những bước tiến quan trọng trong chính sách về hệ thống pháp lý, nhưng việc triển khai bảo mật trong doanh nghiệp vẫn chưa đủ mạnh. Nếu không có sự đầu tư đúng mức vào an ninh mạng, nguy cơ mất an toàn dữ liệu và thiệt hại tài chính sẽ ngày càng nghiêm trọng.

Một trong những xu hướng nổi bật là sự gia tăng mạnh mẽ của các chiến dịch phishing kết hợp với mã độc đánh cắp thông tin (infostealer). Chỉ riêng trong năm 2024, số lượng infostealer phát tán qua email lừa đảo đã tăng tới 84%. Các loại mã độc như AgentTesla, FormBook, SnakeKeylogger và PureLogs đang được sử dụng phổ biến để xâm nhập và chiếm quyền điều khiển hệ thống.

Thông tin đăng nhập – món hàng đắt giá trên thị trường ngầm

Thông tin đăng nhập bị đánh cắp không chỉ giúp kẻ tấn công di chuyển ngang trong hệ thống mà còn leo thang đặc quyền, kiểm soát toàn bộ mạng lưới nội bộ. Thị trường mua bán dữ liệu trên dark web ngày càng phát triển nhờ mô hình tội phạm mạng dưới dạng dịch vụ (Cybercrime-as-a-Service), khiến việc đánh cắp và khai thác thông tin trở nên dễ tiếp cận hơn bao giờ hết.

Dù các công nghệ phát hiện và phản ứng EDR đã hạn chế tác động của các mã độc truyền thống, kẻ tấn công đang chuyển hướng sang “phương pháp tàng hình” thông qua phishing – bằng cách tạo trang đăng nhập giả mạo, nhúng liên kết độc hại vào email, hay sử dụng PDF bị mã hóa để vượt qua các biện pháp giám sát an ninh. Ngoài ra, việc tận dụng hạ tầng cloud để phát tán mã độc khiến cho hoạt động tấn công càng khó bị phát hiện và xử lý.

Sự dịch chuyển lên đám mây không phải là câu chuyện mới, nhưng đến nay quá trình này vẫn đang tiếp diễn mạnh mẽ. Vì vậy, những lỗi bảo mậy phát sinh trong quá trình này vẫn sẽ là mục tiêu tấn công quan trọng của tội phạm mạng.

Khi AI trở thành vũ khí mới của tin tặc

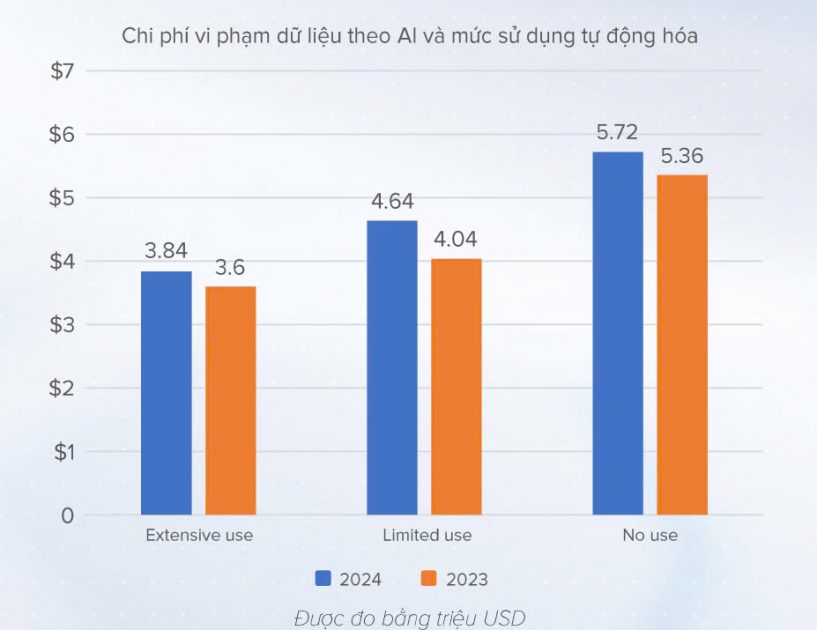

Một điểm đáng chú ý khác là việc tội phạm mạng tận dụng AI để tạo nội dung lừa đảo, giả mạo giao diện web, và tự động thu thập thông tin. Trong bối cảnh chỉ 24% các dự án AI hiện tại được bảo vệ đầy đủ, AI không chỉ là nạn nhân mà còn bị biến thành công cụ tấn công nguy hiểm, đặc biệt khi các hệ thống machine learning và pipeline vận hành AI ngày càng phức tạp.

Bên cạnh đó, dù ransomware có phần giảm về số vụ, hình thức tống tiền đa tầng và mã độc hoạt động đa nền tảng (Windows, Linux) đang chứng minh khả năng thích nghi rất cao. Khoảng 25% các lỗ hổng đã được phát hiện đang bị vũ khí hóa và được rao bán trên dark web, cho thấy rủi ro ngày càng tăng với những doanh nghiệp chưa kịp vá lỗ hổng và đang đối mặt với tình trạng “phân tán danh tính” (identity sprawl).

Giám đốc công nghệ VSEC – Ông Phan Hoàng Giáp nhận định “Trong bức tranh của năm 2025, các xu thế như trí tuệ nhân tạo (AI) và nền tảng bảo mật Cloud Native (Cloud Native Application Protection Platform – CNAPP) được dự báo sẽ chi phối ngành an ninh mạng”.

Các chuyên gia VSEC nhận định sự phát triển của AI không chỉ mang lại lợi ích mà còn tạo ra những phương thức tấn công mới. Al có thể được sử dụng để tạo ra các email lừa đảo được cá nhân hóa cao, vượt qua các bộ lọc bảo mật truyền thống.

Phần mềm độc hại được hỗ trợ bởi Al cũng có khả năng tự biến đổi để tránh bị phát hiện. Hơn nữa, AI có thể được sử dụng để tự động phát hiện và khai thác các lỗ hổng phần mềm một cách nhanh chóng và hiệu quả. Và chúng ta chưa thể biết được trong tương lai AI còn có thể làm được gì nữa.

Để đối phó với bức tranh đe dọa ngày càng phức tạp, các chuyên gia VSEC khuyến nghị doanh nghiệp nên tập trung vào các biện pháp phòng thủ chủ động. Những giải pháp này không chỉ giúp kiểm soát liên tục các mối đe dọa mà còn nâng cao khả năng phòng thủ trước các cuộc tấn công.

An ninh mạng tiếp tục đối mặt với nhiều thách thức lớn, đòi hỏi sự chủ động từ doanh nghiệp. Việc áp dụng mô hình bảo mật Zero trust, sử dụng AI trong giám sát an ninh, bảo vệ chuỗi cung ứng, đào tạo nhận thức và tăng cường nâng cao năng lực bảo mật ngay từ bây giờ sẽ giúp nâng cao khả năng phòng thủ trước các mối đe dọa ngày càng tinh vi.