Gần đây, lỗ hổng nghiêm trọng trong Microsoft SharePoint, được Cơ quan An ninh mạng và Cơ sở hạ tầng Hoa Kỳ (CISA) theo dõi với mã CVE-2024-38094 và điểm CVSS là 7.2, cho phép thực thi mã từ xa và hiện đang bị khai thác tích cực.

Lỗ hổng cho phép kẻ tấn công đã được xác thực với quyền của Chủ sở hữu trang web chèn và thực thi mã tùy ý trên SharePoint Server. Microsoft đã phát hành bản vá cho lỗ hổng này như một phần trong bản cập nhật Patch Tuesday vào tháng 7 năm 2024. Cơ quan An ninh mạng và Cơ sở hạ tầng Hoa Kỳ (CISA) đã thêm lỗ hổng này vào danh mục Lỗ hổng bị khai thác được biết đến (KEV).

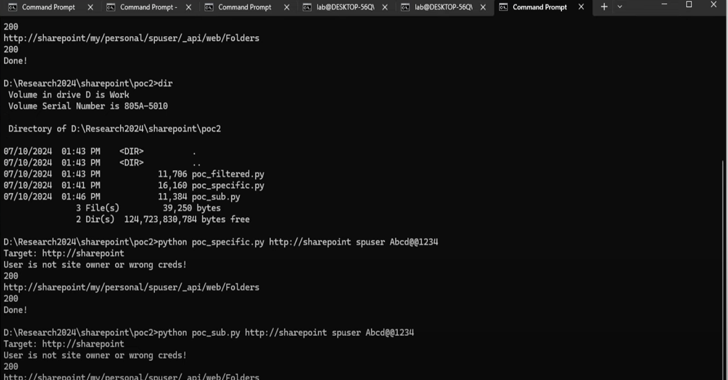

Theo SOCRadar, một tập lệnh PoC có khả năng tự động xác thực vào một trang web SharePoint mục tiêu bằng NTLM, tạo thư mục và tệp cụ thể, cũng như gửi dữ liệu XML thủ công để kích hoạt lỗ hổng trong API của SharePoint.

Hiện chưa có báo cáo nào về cách CVE-2024-38094 bị khai thác trong thực tế. Tuy nhiên, do nguy cơ bị khai thác, các cơ quan thuộc Federal Civilian Executive Branch (FCEB) được yêu cầu áp dụng bản sửa lỗi mới nhất trước ngày 12 tháng 11 năm 2024 để bảo vệ mạng lưới của họ.

Lỗ hổng trong bộ xử lý của Samsung và các yêu cầu bảo mật mới được đưa ra

Thông tin này được công bố trong bối cảnh Nhóm phân tích mối đe dọa (TAG) của Google cho biết một lỗ hổng zero-day trong bộ xử lý di động của Samsung đã được khắc phục, nhưng vẫn bị khai thác trong các chuỗi tấn công để thực thi mã độc.

Được theo dõi với mã CVE-2024-44068 và được đánh giá với điểm số 8,1 theo thang CVSS. Samsung phát hành bản vá cho lỗi này vào ngày 7 tháng 10 năm 2024. Mặc dù không xác nhận lỗ hổng này đã bị khai thác trong thực tế, các nhà nghiên cứu Xingyu Jin và Clement Lecigne từ Google TAG cho biết lỗ hổng này đã được sử dụng để leo thang đặc quyền.

Họ cho biết: “Kẻ tấn công có thể thực thi mã tùy ý trong quy trình cameraserver được cấp quyền.” Ngoài ra, kẻ tấn công còn thay đổi tên thành ‘vendor.samsung.hardware.camera.provider@3.0-service’, có thể nhằm mục đích tránh bị phát hiện.

Các thông tin này được đưa ra cùng với một đề xuất mới từ CISA, kêu gọi một loạt yêu cầu bảo mật để ngăn chặn việc truy cập trái phép vào dữ liệu cá nhân nhạy cảm của Mỹ, cũng như dữ liệu liên quan đến chính phủ của các quốc gia có liên quan.

Theo yêu cầu, các tổ chức phải khắc phục các lỗ hổng đã bị khai thác trong vòng 14 ngày. Đối với các lỗ hổng nghiêm trọng mà chưa bị khai thác, thời gian khắc phục là 15 ngày, trong khi với các lỗ hổng có mức độ nghiêm trọng cao, thời gian là 30 ngày.

Cơ quan này nhấn mạnh: “Để đảm bảo hệ thống được bảo vệ và ngăn chặn quyền truy cập trái phép vào dữ liệu nhạy cảm, cần duy trì nhật ký kiểm tra quyền truy cập và có các quy trình tổ chức để sử dụng các nhật ký này.” “Hơn nữa, cần phát triển quy trình và hệ thống quản lý danh tính để xác định rõ ai có quyền truy cập vào các tập dữ liệu khác nhau.”

Nguồn: the hacker news