Hai botnet có tên gọi là ‘Ficora’ và ‘Capsaicin’ gần đây đã gia tăng hoạt động tấn công vào các bộ định tuyến D-Link, đặc biệt là những thiết bị đã hết tuổi thọ hoặc đang chạy các phiên bản phần mềm lỗi thời. Những thiết bị này thường không còn được cập nhật bảo mật, khiến chúng trở thành mục tiêu dễ dàng cho các cuộc tấn công.

Danh sách các thiết bị mục tiêu bao gồm các bộ định tuyến phổ biến của D-Link, được sử dụng rộng rãi bởi các cá nhân và tổ chức. Một số model nổi bật trong danh sách này gồm có DIR-645, DIR-806, GO-RT-AC750 và DIR-845L.

Để xâm nhập vào các thiết bị này, hai loại phần mềm độc hại sử dụng các lỗ hổng bảo mật đã được công bố trước đó, bao gồm các lỗ hổng CVE-2015-2051, CVE-2019-10891, CVE-2022-37056 và CVE-2024-33112. Các lỗ hổng này cho phép các botnet này dễ dàng xâm nhập vào các thiết bị D-Link mà không cần sự can thiệp của người dùng.

Sau khi chiếm quyền điều khiển các thiết bị, các kẻ tấn công tận dụng những điểm yếu trong giao diện quản lý của D-Link (HNAP – Home Network Administration Protocol) để thực thi các lệnh độc hại. Lệnh này thường được thực hiện thông qua một hành động gọi là GetDeviceSettings, cho phép kẻ tấn công chiếm quyền điều khiển và triển khai mã độc.

Các botnet này không chỉ đánh cắp dữ liệu mà còn có thể thực thi các kịch bản shell để điều khiển hệ thống. Mục đích chính của các cuộc tấn công có vẻ là để sử dụng các thiết bị này vào các cuộc tấn công từ chối dịch vụ phân tán (DDoS), khiến chúng trở thành một phần của mạng botnet rộng lớn.

Botnet Ficora – biến thể mới với chiến thuật tinh vi

Ficora là một biến thể mới của botnet Mirai, được thiết kế đặc biệt để khai thác các lỗ hổng trên các thiết bị D-Link. Dựa trên dữ liệu của Fortinet, botnet này có hoạt động tấn công ngẫu nhiên, với các đợt gia tăng đáng chú ý trong tháng 10 và tháng 11 năm nay.

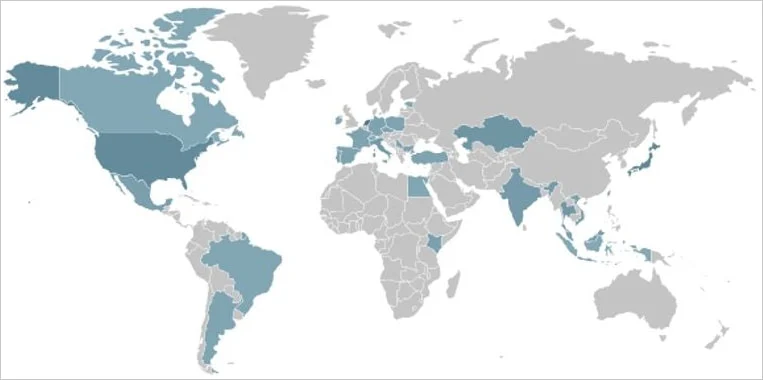

Các khu vực bị ảnh hưởng bởi Ficora

Khi đã xâm nhập vào các thiết bị D-Link, Ficora sử dụng một kịch bản shell có tên là ‘multi’ để tải xuống và thực thi mã độc. Mã độc có thể được tải qua nhiều phương thức khác nhau như wget, curl, ftpget và tftp, giúp đảm bảo rằng mã độc có thể xâm nhập ngay cả trong các môi trường mạng hạn chế.

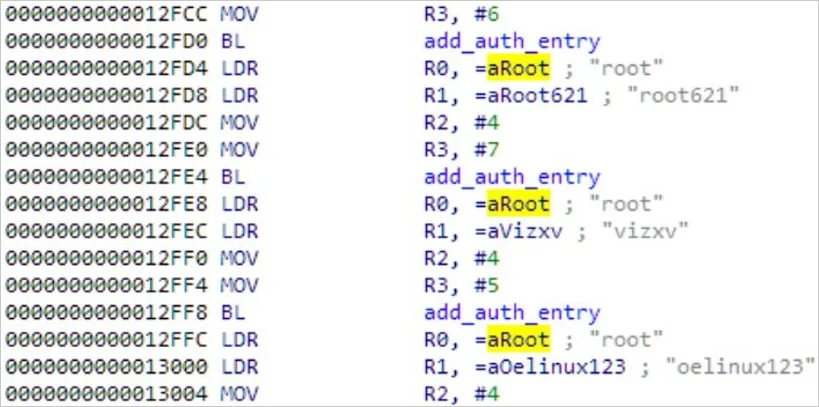

Một tính năng đặc biệt của Ficora là khả năng brute-force được tích hợp sẵn. Phần mềm này sử dụng các thông tin đăng nhập mặc định và cố gắng thử các mật khẩu khác để lây nhiễm thêm các thiết bị Linux. Ficora hỗ trợ nhiều kiến trúc phần cứng khác nhau, cho phép tấn công trên các nền tảng khác nhau.

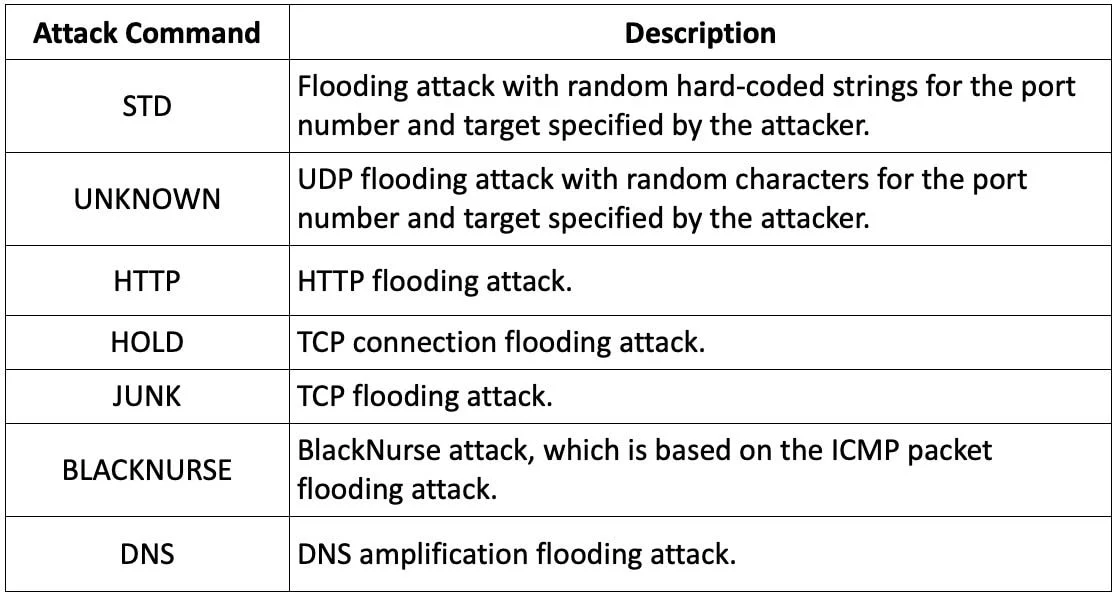

Về khả năng tấn công DDoS, Ficora có thể thực hiện các cuộc tấn công UDP flooding, TCP flooding và DNS amplification. Các cuộc tấn công này nhằm mục đích làm tê liệt các hệ thống mục tiêu bằng cách tiêu tốn tài nguyên mạng và gây nghẽn.

Botnet Capsaicin

Capsaicin là một biến thể của botnet Kaiten và được cho là phần mềm độc hại phát triển bởi nhóm Keksec, nhóm này nổi tiếng với việc phát triển các phần mềm độc hại nhắm vào các thiết bị Linux, bao gồm phần mềm độc hại EnemyBot.

Theo quan sát của Fortinet, Capsaicin chỉ xuất hiện trong một đợt tấn công ngắn giữa ngày 21 và 22 tháng 10, chủ yếu nhắm vào các quốc gia Đông Á. Quá trình lây nhiễm của Capsaicin diễn ra thông qua một kịch bản tải về có tên “bins.sh”. Kịch bản này tải các tệp nhị phân với tiền tố ‘yakuza’, tương thích với nhiều kiến trúc phần cứng khác nhau, bao gồm arm, mips, sparc và x86.

Một đặc điểm nổi bật của Capsaicin là khả năng tìm kiếm và vô hiệu hóa các phần mềm độc hại khác đang hoạt động trên cùng một thiết bị. Nếu thiết bị đã bị nhiễm các botnet khác, Capsaicin sẽ tự động tắt chúng để tăng cường khả năng tấn công của chính nó.

Ngoài khả năng thực hiện các cuộc tấn công DDoS tương tự như Ficora, Capsaicin còn có thể thu thập thông tin về các thiết bị bị nhiễm và gửi chúng về máy chủ điều khiển (C2) để theo dõi và kiểm soát.

Bảo vệ hệ thống trước các cuộc tấn công botnet

Theo các chuyên gia VSEC, để bảo vệ các bộ định tuyến và thiết bị IoT khỏi các cuộc tấn công botnet, cách hiệu quả nhất là đảm bảo rằng thiết bị luôn chạy phiên bản phần mềm mới nhất. Các bản cập nhật này thường khắc phục các lỗ hổng bảo mật đã được phát hiện và giảm thiểu khả năng bị tấn công.

Ngoài ra, nếu thiết bị đã hết tuổi thọ và không còn nhận được các bản cập nhật bảo mật từ nhà sản xuất, người dùng nên thay thế thiết bị bằng một model mới, được hỗ trợ bảo mật.

Bên cạnh đó, để tăng cường bảo mật, người dùng nên thay đổi mật khẩu quản trị mặc định của thiết bị thành một mật khẩu mạnh và duy nhất, đồng thời vô hiệu hóa các giao diện truy cập từ xa nếu không cần thiết. Điều này sẽ giúp giảm thiểu nguy cơ thiết bị bị xâm nhập qua các lỗ hổng bảo mật từ xa.

Tìm hiểu thêm về Dịch vụ VSEC DFIR để giúp bạn bảo vệ doanh nghiệp và thiết bị của mình.