Gần đây, một loạt các báo cáo an ninh mạng của Mỹ đã chỉ ra những hoạt động đáng ngờ của một nhóm hacker có liên quan đến Trung Quốc nhằm tấn công vào bộ định tuyến và thiết bị IoT để vận hành botnet.

Gần đây, báo chí đã đưa tin về một chiến dịch tấn công mạng quy mô lớn, trong đó các hacker Trung Quốc đã xâm nhập vào một số nhà cung cấp dịch vụ internet (ISP) của Mỹ nhằm thu thập thông tin dữ liệu nhạy cảm.

Theo báo The Wall Street Journal, nhóm tin tặc này, được biết đến với biệt danh như Salt Typhoon, Famous Sparrow và Ghost Emperor, nghi ngờ đã lợi dụng các lỗ hổng trong bộ định tuyến của Cisco Systems để xâm nhập và kiểm soát mạng lưới Internet.

Theo báo cáo gần đây của Bộ Quốc phòng Hoa Kỳ, Cục Điều Tra Liên Bang (FBI), Lực lượng đặc trách không gian mạng quốc gia Mỹ (CNMF) và Cơ Quan An Ninh Quốc Gia (NSA) cho biết nhóm hacker đã xâm nhập vào hàng nghìn thiết bị kết nối Internet, bao gồm small office/home office (SOHO) routers, firewalls, network-attached storage (NAS) và các thiết bị IoT với mục tiêu tạo ra một mạng lưới botnet để thực hiện các hoạt động xâm nhập trái phép.

Botnet là một mạng lưới các thiết bị bị nhiễm được tội phạm mạng sử dụng trong các cuộc tấn công quy mô lớn, từ tấn công từ chối dịch vụ phân tán (DDoS) đến vi phạm dữ liệu, ảnh hưởng đến cả doanh nghiệp và chính phủ.

Những hacker này có thể sử dụng botnet như một proxy để hoạt động ẩn danh khi thực hiện các cuộc tấn công DDoS hoặc xâm nhập vào các hạ tầng quan trọng của Mỹ.

Mục đích cuối cùng của các cuộc tấn công này là thiết lập một “căn cứ” vững chắc trong mạng lưới mục tiêu, từ đó thu thập dữ liệu nhạy cảm hoặc phát động các cuộc tấn công quy mô lớn.

Nhóm hacker bí ẩn từ Trung Quốc

Nhóm hacker GhostEmperor lần đầu được tiết lộ vào tháng 10 năm 2021, khi công ty an ninh mạng Kaspersky công bố một chiến dịch kéo dài nhằm vào các mục tiêu ở Đông Nam Á bằng việc triển khai phần mềm độc hại mang tên Demodex. Các mục tiêu nhắm đến bao gồm nhiều tổ chức chính phủ và viễn thông lớn ở Đông Nam Á như Malaysia, Thái Lan, Việt Nam và Indonesia, cùng một số ít ở Ai Cập, Ethiopia và Afghanistan.

GhostEmperor sử dụng các phần mềm độc hại với nhiều giai đoạn để ẩn và duy trì hoạt động, đồng thời sử dụng nhiều phương pháp nhằm “trốn thoát” khỏi quá trình giám sát và phân tích. Thông thường, sau khi nhóm hacker giành được quyền truy cập ban đầu vào hệ thống của nạn nhân bằng cách sử dụng các lỗ hổng như ProxyLogon, một lượng lớn botnet sẽ được phát tán.

Gần đây nhất, vào tháng 7 năm 2024, Công ty an ninh mạng Sygnia cho biết một khách hàng của họ đã bị nhóm hacker này lợi dụng xâm nhập dữ liệu với mục tiêu nhằm vào mạng lưới của đối tác kinh doanh vào năm 2023. Trong quá trình điều tra, công ty cho biết nhiều máy chủ, và thiết bị của người dùng đã được phát hiện bị xâm nhập bởi nhiều cách thức khác nhau bao gồm sử dụng một biến thể của Demodex.

Chỉ vài ngày trước thông tin này, chính phủ Mỹ đã thông báo về việc triệt phá mạng lưới botnet gồm 260.000 thiết bị có tên Raptor Train, do một nhóm hacker Flax Typhoon có liên quan đến Trung Quốc điều khiển.

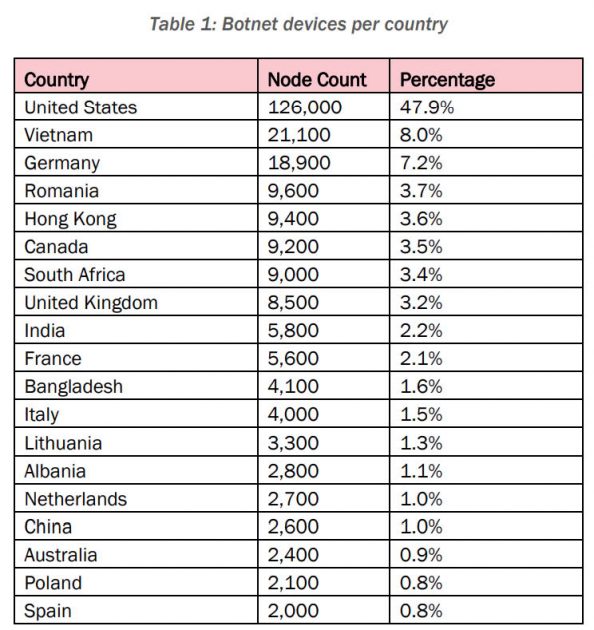

Theo báo cáo gần đây của Bộ Quốc phòng Hoa Kỳ, các nút botnet tiếp tục gia tăng trên toàn cầu, gây ra mối đe dọa đáng kể đối với an ninh mạng. Đáng chú ý là Việt Nam chiếm 8% số nút botnet trên thế giới, một con số tương đối cao so với các quốc gia khác.

Sự việc trên cho thấy những nỗ lực không ngừng của các hacker Trung Quốc nhằm vào các lĩnh vực viễn thông, ISP và cơ sở hạ tầng quan trọng khác ở Mỹ. Các cuộc tấn công mạng do các hacker Trung Quốc được cho là đứng sau những hoạt động này đã dấy lên lo ngại về an ninh mạng trên toàn cầu.

Nguồn: thehackernews