Nhóm hacker MUT-1244 đã thực hiện một chiến dịch kéo dài suốt một năm, đánh cắp 390.000 thông tin đăng nhập WordPress cùng nhiều dữ liệu nhạy cảm khác bằng cách sử dụng các kho GitHub đã bị trojan hóa để phát tán phần mềm độc hại.

Những kho này được cài cắm mã độc nhằm lấy cắp thông tin đăng nhập WordPress cùng với khóa SSH và AWS từ các nạn nhân, bao gồm các nhà nghiên cứu bảo mật, red team và testers, hacker mũ trắng.

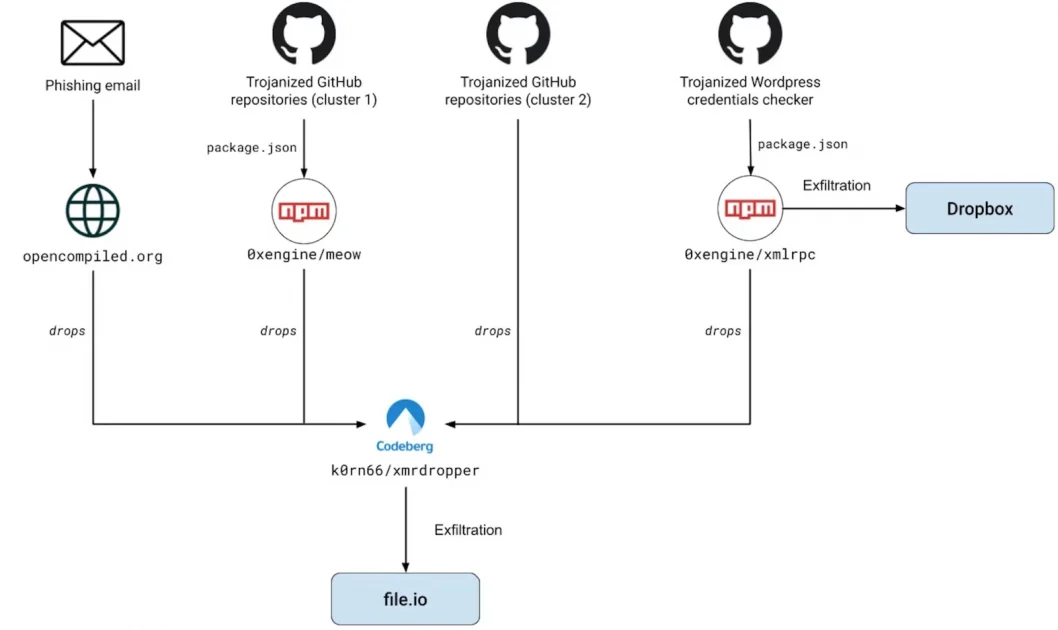

Những kho trojan này được quảng cáo như là tài nguyên hợp pháp, thậm chí được tự động tích hợp vào các nguồn tin cậy như Feedly Threat Intelligence hay Vulnmon. Song, bên trong chúng là các payload độc hại. Nạn nhân bị lừa cài đặt mã độc qua các email lừa đảo giả danh bản nâng cấp kernel CPU, dẫn đến việc hệ thống của họ bị xâm nhập.

Một phần chiến lược của nhóm hacker này là sử dụng công cụ Yawpp, được quảng bá như một trình kiểm tra thông tin đăng nhập WordPress. Thực chất, đây là công cụ để khai thác và kiểm chứng tài khoản bị đánh cắp, vốn thường được mua bán trên các chợ đen.

Dữ liệu bị đánh cắp bao gồm khóa SSH riêng, thông tin truy cập AWS, và lịch sử lệnh trên hệ thống. Tất cả được tự động chuyển lên các nền tảng chia sẻ tệp như Dropbox và file.io thông qua payload thứ hai được mã hóa với thông tin truy cập sẵn có.

Đáng lo ngại hơn, các cuộc tấn công này vẫn tiếp tục diễn ra, với hàng trăm hệ thống còn bị xâm nhập, cho thấy mức độ nguy hiểm của chiến dịch này vẫn chưa có dấu hiệu dừng lại. Các dữ liệu quan trọng như khóa SSH, token AWS và thông tin đăng nhập WordPress vẫn còn bị lộ ra ngoài, làm tăng nguy cơ về các cuộc tấn công tiếp theo.

Nguồn: Bleeping Computer