Lỗ hổng đang tồn tại trên n8n được định danh CVE-2025-68613, điểm CVSS (đánh giá mức độ nghiêm trọng kỹ thuật của lỗ hổng) 9.9/10 – mức đặc biệt nghiêm trọng, ảnh hưởng đến các phiên bản n8n từ 0.211.0 đến trước 1.120.4.

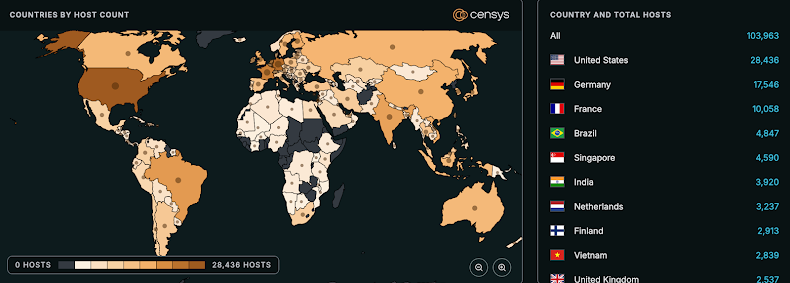

n8n hiện được sử dụng khá phổ biến tại Việt Nam với gần 8.000 hệ thống đang hoạt động, trong đó nhiều hệ thống được công khai trực tiếp trên Internet, làm gia tăng đáng kể nguy cơ bị khai thác trong thực tế.

n8n là giải pháp giúp tự động hóa quy trình công việc, cho phép kết nối các nền tảng ứng dụng như Gmail, Zalo, Excel, Database… được nhiều doanh nghiệp sử dụng. n8n thường được triển khai ở vị trí trung tâm trong hạ tầng công nghệ thông tin, giữ vai trò quan trọng trong vận hành hệ thống, xử lý và luân chuyển dữ liệu quan trọng của tổ chức. Trung bình mỗi tuần, n8n ghi nhận khoảng 57.000 lượt tải mới.

Ở phạm vi toàn cầu, hơn 200.000 hệ thống n8n đang đứng trước nguy cơ bị tấn công mạng. Chỉ với một tài khoản n8n thông thường, tin tặc có thể lợi dụng lỗ hổng để can thiệp trái phép vào cơ chế xử lý của hệ thống và thực thi mã tùy ý trên máy chủ, chiếm quyền kiểm soát hệ thống n8n cùng các tài nguyên mà hệ thống này được cấp quyền truy cập như email, dữ liệu khách hàng, dữ liệu đơn hàng, thông tin tài chính, thay đổi hoặc phá hoại các quy trình tự động.

Trong một số điều kiện, lỗ hổng còn có thể trở thành bàn đạp để xâm nhập sâu hơn vào hạ tầng nội bộ của doanh nghiệp, làm ảnh hưởng trực tiếp đến hoạt động kinh doanh, gây gián đoạn dịch vụ, mất dữ liệu hoặc rò rỉ thông tin quan trọng.

Để khắc phục, đội ngũ phát triển đã phát hành bản vá trong n8n phiên bản 1.122.0, bổ sung các biện pháp bảo vệ nhằm siết chặt việc đánh giá biểu thức. Người dùng được khuyến cáo nâng cấp ngay lập tức để giảm thiểu rủi ro. Các tổ chức nên hạn chế quyền tạo và chỉnh sửa workflow chỉ cho những người dùng thực sự đáng tin cậy, đồng thời triển khai n8n trong môi trường được khóa chặt, với quyền hệ điều hành và kết nối mạng ở mức tối thiểu nhằm giảm thiểu thiệt hại nếu xảy ra sự cố.

Nguồn: Tổng hợp