Guardio Labs đã phát hiện một chiến dịch malvertising quy mô lớn sử dụng các trang CAPTCHA giả mạo để phát tán mã độc Lumma infostealer.

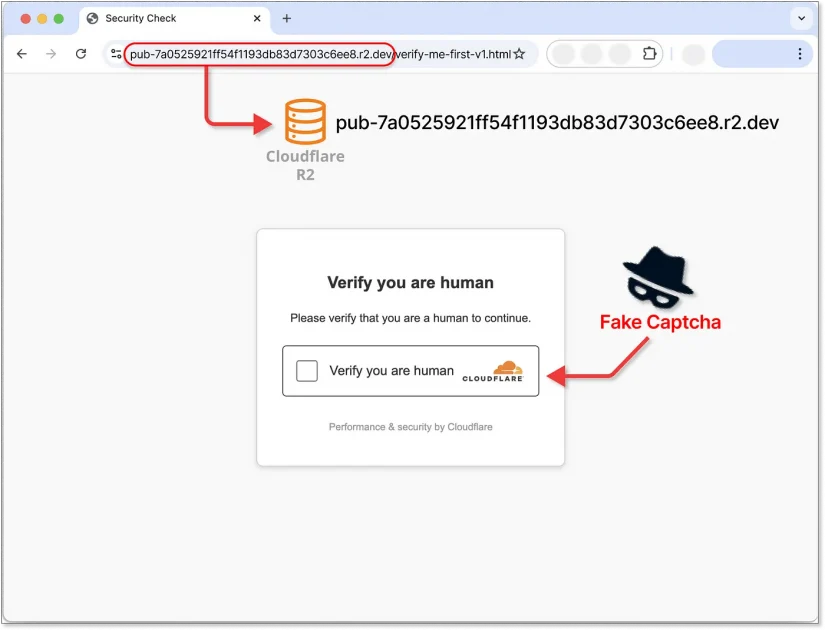

Những trang này giả danh giao diện CAPTCHA hợp pháp nhưng thực chất buộc người dùng vô tình kích hoạt các lệnh PowerShell độc hại, cài đặt mã độc Lumma để đánh cắp tài khoản mạng xã hội, thông tin ngân hàng và các dữ liệu cá nhân.

Toàn bộ lưu lượng truy cập đến các trang CAPTCHA giả mạo đều đến từ các quảng cáo độc hại thông qua mạng quảng cáo Monetag. Chiến dịch này đã tạo ra hơn 1 triệu lượt hiển thị quảng cáo mỗi ngày, chuyển hướng qua hơn 3.000 trang nội dung giả mạo, thường là các trang vi phạm bản quyền hoặc có nội dung clickbait.

Mã độc Lumma được lưu trữ trên các dịch vụ đám mây như Oracle Cloud, Cloudflare R2, và Bunny CDN để tăng khả năng che giấu. Các trang web có lưu lượng truy cập cao như “hianime.to” còn tận dụng SEO mạnh để tiếp cận hàng trăm nghìn người dùng mỗi tháng.

Dù Monetag đã khóa hơn 200 tài khoản gian lận sau khi được thông báo, quá trình xử lý mất nhiều ngày, cho thấy sự thụ động trong việc ngăn chặn. Guardio Labs cảnh báo, sự thiếu giám sát trong hệ sinh thái quảng cáo trực tuyến đang tạo ra lỗ hổng bảo mật lớn, khiến người dùng dễ trở thành nạn nhân.

Để bảo vệ bản thân, người dùng nên cẩn thận với các CAPTCHA bất ngờ, tránh nhấp vào quảng cáo đáng ngờ và đảm bảo cập nhật các biện pháp bảo mật thường xuyên.

Nguồn: Security Online