Theo phân tích của Cisco Talos, một nhóm tội phạm có động cơ tài chính đã bị phát hiện đang nhắm mục tiêu vào các tổ chức trên toàn cầu bằng MedusaLocker, một biến thể ransomware.

Đây là một chủng ransomware thường được tội phạm mạng triển khai để mã hóa hệ thống nạn nhân và yêu cầu tiền chuộc bằng tiền điện tử để giải mã. Nó thường phát tán qua các email lừa đảo hoặc các kết nối RDP dễ bị tấn công. Các chiến dịch tấn công gần đây đã nhắm mục tiêu vào các tổ chức trong các ngành công nghiệp khác nhau và ransomware được biết đến với việc khai thác các điểm yếu trong hệ thống bảo mật để tối đa hóa thiệt hại.

Mối nguy hiểm MedusaLocker

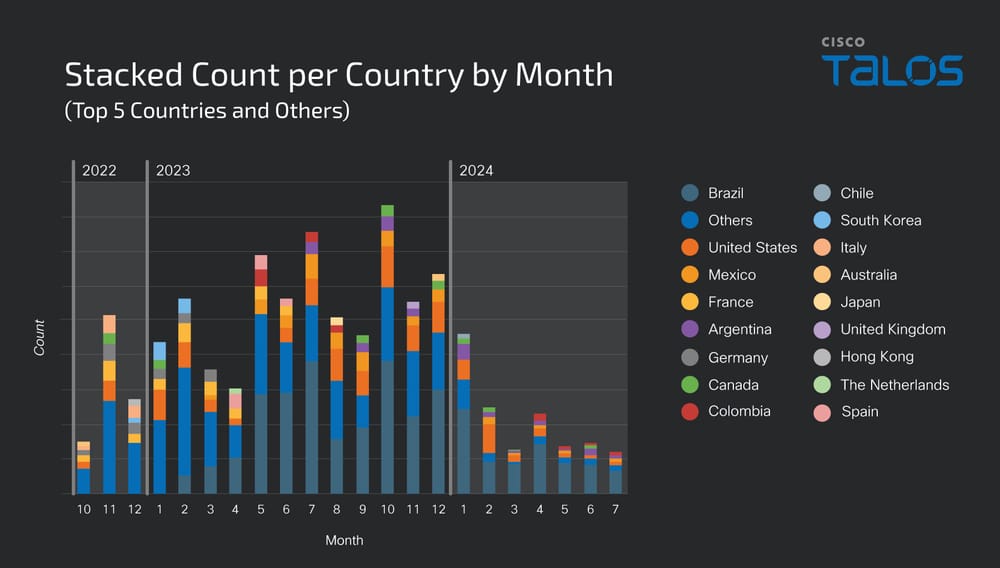

Theo Cisco Talos, nhóm tội phạm này đã hoạt động ít nhất là từ cuối năm 2022 với mục tiêu ban đầu là các nước châu Âu như Pháp, Đức, Tây Ban Nha và Ý và nhắm mục tiêu vào các tổ chức trên toàn thế giới.

Kể từ quý 2 năm 2023, nó đã chuyển mục tiêu trọng tâm sang các quốc gia Nam Mỹ như Brazil, Mexico, Argentina và Colombia, khiến số lượng nạn nhân mỗi tháng tăng gần gấp đôi.

Các cuộc tấn công duy trì khối lượng ổn định khoảng 200 IP bị xâm phạm mỗi tháng cho đến khi các cuộc tấn công giảm xuống vào quý đầu tiên của năm 2024.

Kẻ tấn công được cho là hoạt động như một bên môi giới hoặc là một chi nhánh của một tổ chức tội phạm tống tiền.

Biến thể mới của mối đe dọa “thâm độc”

Biến thể này có tên là “BabyLockerKZ” đã xuất hiện ít nhất từ cuối năm 2023 và đây là lần đầu tiên nó được xác định cụ thể là biến thể của MedusaLocker. Biến thể này sử dụng cùng một URL như ransomware MedusaLocker gốc.

Tuy nhiên, Medusa sử dụng trang web Tor để đàm phán tiền chuộc và có thể mã hóa các thiết bị Windows, xóa Windows Shadow Volume Copy để ngăn chặn thêm và phục hồi tập tin. Biến thể mới mã hóa các tệp, ghi chú tiền chuộc bao gồm thông tin liên lạc và tạo một trang web đàm phán duy nhất cho nạn nhân.

Xuất hiện lần đầu tiên vào tháng 9 năm 2019, MedusaLocker ransomware là một loại phần mềm độc hại chủ yếu nhắm vào lĩnh vực y tế chăm sóc sức khỏe cũng như các doanh nghiệp xử lý khối lượng lớn thông tin nhận dạng cá nhân (PII). Tuy nhiên, các chiến dịch tấn công gần đây đã được phát hiện nhắm mục tiêu vào các tổ chức trong nhiều ngành công nghiệp khác nhau.

Hoạt động như một mô hình Ransomware-as-a-Service (RaaS), MedusaLocker mã hóa các tệp bằng các kỹ thuật mã hóa tiên tiến trên các hệ thống bị nhiễm như AES và RSA, khiến người dùng không thể truy cập được. Sau đó, kẻ tấn công yêu cầu nạn nhân trả tiền chuộc để có được khóa giải mã.

Cách thức triển khai của biến thể mới

Cisco Talos cho biết nhóm này sử dụng một số công cụ tấn công và các tệp nhị phân để thực hiện hành vi đánh cắp thông tin xác thực và tấn công mạng ngang hàng trong các tổ chức bị xâm phạm.

Trong số các công cụ được kẻ tấn công sử dụng công khai có HRSword_v5.0.1.1.rar, dùng để vô hiệu hóa phần mềm AV và EDR và Advanced_Port_Scanner_2.5.3869.exe, một công cụ sử dụng để lập bản đồ mạng và các thiết bị nội bộ.

Ngoài ra, kẻ tấn công còn sử dụng một số công cụ ẩn để hợp lý hóa quy trình tấn công bằng cách tự động hóa tương tác giữa các công cụ tấn công phổ biến.

Một trong những công cụ này, được gọi là “Checker”, là một ứng dụng tích hợp một số công cụ khác như Remote Desktop Plus, PSEXEC và Mimikatz và cung cấp GUI để quản lý thông tin đăng nhập khi kẻ tấn công tiến hành tấn công mạng ngang hàng.

Các công cụ mà kẻ tấn công sử dụng chủ yếu là các phần mềm độc hại để vô hiệu hóa phần mềm chống vi-rút hoặc tránh bị phát hiện, sử dụng Mimikatz để đánh cắp thông tin đăng nhập người dùng Windows từ bộ nhớ và các nguồn mã khác.

Kẻ tấn công “PaidMemes”, sử dụng một biến thể MedusaLocker gần đây có tên là “BabyLockerKZ” và chèn các từ “paid_memes” vào phần mềm độc hại kết hợp với các công cụ khác chứa đường dẫn PDB được sử dụng trong các cuộc tấn công.

Hành động như thế nào khi bị Ransomware tấn công?

Phòng bệnh hơn chữa bệnh. Các doanh nghiệp và cá nhân cần nâng cao nhận thức về sự nguy hiểm và phiền phức của ransomware và áp dụng các phương pháp tốt nhất để phòng tránh sự tấn công của mã độc tống tiền.

Theo các chuyên gia an ninh mạng từ VSEC khuyến nghị, doanh nghiệp cần thực hiện hai bước quan trọng khi bị tấn công. Đầu tiên, cần đánh giá sự cố và cô lập hệ thống để điều tra nguyên nhân. Doanh nghiệp nên tạm ngắt kết nối mạng bên ngoài, chuyển sang hệ thống dự phòng (nếu có) và thu thập nhật ký thiết bị để phục vụ điều tra về sau.

Thứ hai, doanh nghiệp không nên tự ý khôi phục hệ thống ngay mà phải xác định mức độ an toàn trước. Trong trường hợp không có chuyên môn, các tổ chức nên liên hệ với các công ty chuyên xử lý sự cố tấn công mạng để được tư vấn phù hợp. Dịch vụ ứng cứu an ninh mạng sẽ giúp ngăn chặn, khắc phục sự cố nhanh chóng và giảm thiểu thiệt hại kinh tế cũng như sự gián đoạn trong các hoạt động của tổ chức.

Nguồn tham khảo: Cisco Talos, infosecurity magazine